Redazione RHC : 29 agosto 2025 20:31

Un reciente análisis de Inteligencia de Amenazas Cibernéticas (CTI) realizado por DREAM reveló detalles de una compleja campaña de phishing selectivo ocurrida en agosto de 2025. El ataque, atribuido a un grupo aliado con Irán conocido como Justicia Nacional, aprovechó la infraestructura ya comprometida para alcanzar objetivos sensibles a nivel mundial. La peculiaridad de esta operación radica en el uso de una cuenta de correo electrónico comprometida perteneciente al Ministerio de Asuntos Exteriores de Omán, que proporcionó una fachada de legitimidad a las comunicaciones maliciosas.

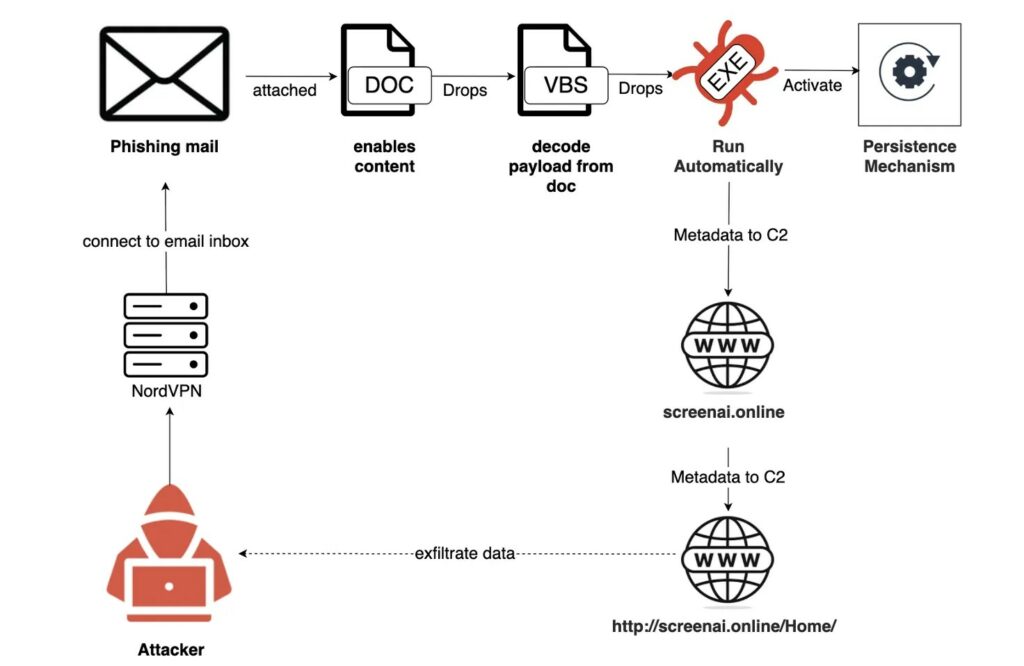

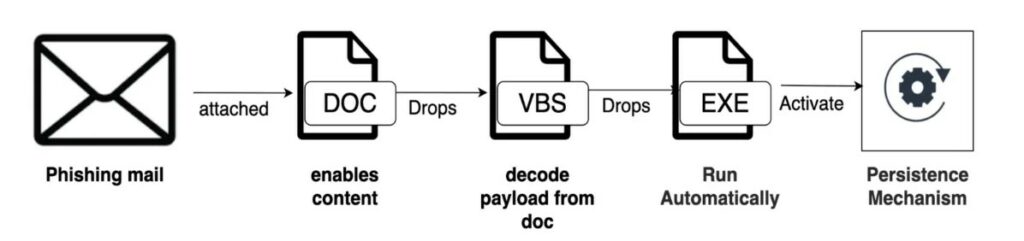

Los correos electrónicos de phishing contenían un archivo adjunto malicioso, un documento de Microsoft Word, que representaba el primer eslabón de la cadena de infección. Este archivo ocultaba una macro de VBA (Visual Basic para Aplicaciones), especialmente codificada para eludir los controles de seguridad estándar. Una vez activada, la macro descifró e instaló una carga útil, un archivo ejecutable llamado sysProcUpdate.exe, que fue el núcleo del ciberataque.

El malware sysProcUpdate.exe fue diseñado para realizar un reconocimiento detallado del sistema comprometido. Su tarea principal era recopilar metadatos específicos del sistema, incluyendo información sobre su configuración y el software instalado. Estos datos se cifraron para garantizar la confidencialidad y se transmitieron de forma segura a un servidor de comando y control (C2), desde donde los atacantes podían gestionar la campaña y recibir la información exfiltrada.

Para evadir los sistemas de defensa y el análisis, los atacantes implementaron varias técnicas de evasión sofisticadas. Ocultaron su origen enrutando el tráfico a través de un nodo de salida VPN en Jordania, lo que dificultó su localización. Además, la carga maliciosa se escribió en un archivo con la extensión .log, un formato que no suele asociarse con malware, con el objetivo de evadir las comprobaciones automáticas. El uso de retrasos en el código contribuyó aún más a confundir los sistemas de análisis de comportamiento.

Los principales objetivos de esta campaña fueron las instituciones diplomáticas y gubernamentales. El ataque se dirigió a entidades en una amplia gama geográfica, incluyendo Oriente Medio, África, Europa, Asia y América. En Europa, los países atacados fueron Italia, Francia, Rumanía, España, Países Bajos, Hungría, Alemania, Austria y Suecia. La campaña demostró una clara preferencia por objetivos de alto valor, con el objetivo de obtener información estratégica mediante el acceso a redes gubernamentales y de organizaciones internacionales, lo que subraya la naturaleza política o geopolítica de la amenaza.

Para mitigar el ataque, los expertos en seguridad recomiendan varias contramedidas técnicas. La primera y más inmediata es bloquear los Indicadores de Compromiso (IOC), como las direcciones IP de los servidores C2 y los hashes de archivos maliciosos. Otra recomendación crucial es la monitorización proactiva de las solicitudes POST sospechosas dirigidas a los servidores C2 y la comprobación de cambios en el registro de Windows, que pueden indicar actividad de malware.

Entre otras medidas de mitigación, se destaca la importancia de reforzar la seguridad de las macros en los programas de Office para evitar la ejecución de código arbitrario. También se recomienda realizar un análisis exhaustivo del tráfico saliente de la VPN para identificar cualquier flujo de datos anómalo. Finalmente, implementar la segmentación de la red se considera una defensa eficaz para limitar la propagación de malware y reducir el impacto de ataques similares en el futuro.

Redazione

Redazione

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...