Redazione RHC : 1 septiembre 2025 15:00

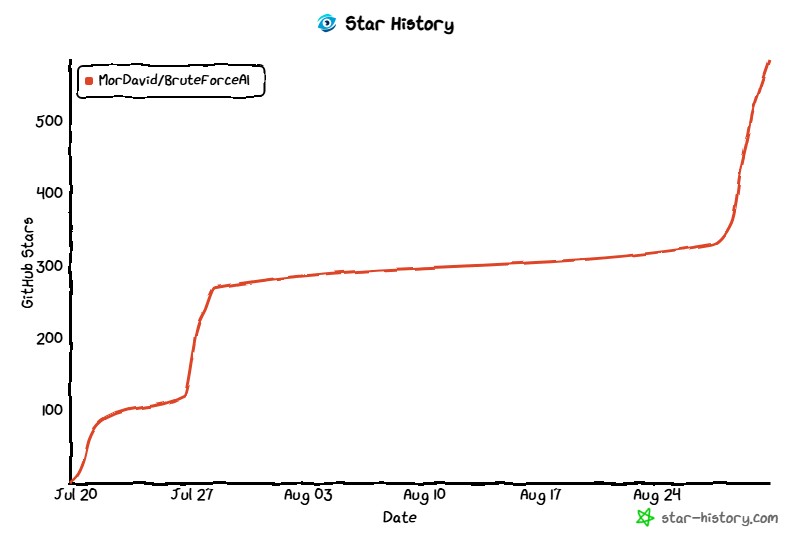

BruteForceAI es un nuevo framework de pruebas de penetración que combina inteligencia artificial y automatización para llevar la fuerza bruta al siguiente nivel. Desarrollada por Mor David, la herramienta utiliza grandes modelos de lenguaje para analizar automáticamente los formularios de inicio de sesión y ejecutar ataques dirigidos de forma más rápida y eficaz. A diferencia de las soluciones tradicionales, no requiere una configuración manual compleja y reduce el riesgo de errores humanos, simplificando así el trabajo de los especialistas en seguridad.

Funciona en dos fases distintas. En la primera, el LLM analiza el HTML de la página de destino e identifica con precisión los campos de entrada, los botones y los selectores CSS. A continuación viene la denominada «fase de ataque inteligente», durante la cual la herramienta lanza pruebas de credenciales multiproceso que explotan los selectores detectados. El usuario puede elegir entre un método clásico de fuerza bruta, que prueba todas las combinaciones posibles, o el modo más discreto de rociado de contraseñas, útil para reducir el riesgo de bloqueo.

Entre sus puntos fuertes se encuentran sus capacidades de evasión. La herramienta puede imitar el comportamiento humano gracias a retrasos temporizados y fluctuaciones aleatorias, agentes de usuario alternativos, compatibilidad con el uso de proxies y control de la visibilidad del navegador. Esto dificulta la interceptación de ataques por parte de los sistemas de defensa automatizados. Además, registra todo en una base de datos SQLite y envía notificaciones inmediatas mediante webhooks a plataformas como Slack, Discord, Teams o Telegram.

Para quienes se inician en las pruebas de penetración, BruteForceAI ofrece una perspectiva interesante. No es solo un software para lanzar ataques, sino una herramienta para comprender cómo funcionan los mecanismos de autenticación y su vulnerabilidad si no se protegen adecuadamente. Utilizado en contextos autorizados, se convierte en un aliado para aprender, probar y mejorar las ciberdefensas sin necesidad de escribir código complejo.

| Parámetro | Descripción | Predeterminado |

|---|---|---|

--mode | Modo de ataque (fuerza bruta/passwordspray) | Fuerza bruta |

--threads | Número de subprocesos | 1 |

--delay | Retraso entre reintentos (segundos) | 0 |

--jitter | Flixación aleatoria (segundos) | 0 |

--success-exit | Detenerse después del primer éxito | Falso |

--force-retry | Reintentar los intentos existentes | Falso |

Su adopción está dirigida principalmente a equipos rojos, investigadores de seguridad y profesionales que realizan pruebas en nombre de otros. Al automatizar pasos que suelen ser lentos y repetitivos, reduce drásticamente los tiempos de análisis y facilita la detección de sistemas de inicio de sesión vulnerables. Es un ejemplo concreto de cómo la inteligencia artificial puede mejorar las herramientas establecidas, transformando un proceso manual tedioso en un flujo optimizado.

Desde un punto de vista técnico, la instalación no es complicada. Se requiere Python 3.8 o superior, Playwright y algunas bibliotecas estándar como requests y PyYAML. Tras clonar el repositorio desde GitHub y ejecutar el comando pip install -r requirements.txt, puede elegir el modelo de lenguaje que desea usar: Ollama para ejecución local o Groq para implementación en la nube. Una vez configurada, la herramienta se inicia con comandos sencillos para analizar objetivos y ejecutar ataques.

Es importante destacar que BruteForceAI está diseñado exclusivamente para fines éticos y profesionales: pruebas autorizadas, investigación académica y actividades educativas. El uso indebido contra sistemas no autorizados es ilegal y poco ético.

Sin embargo, en las manos adecuadas, representa un recurso valioso para descubrir vulnerabilidades y fortalecer la seguridad de los sistemas digitales, introduciendo a las nuevas generaciones de especialistas a metodologías más inteligentes e informadas.

Redazione

Redazione

Muchos de nosotros crecimos con Hiroshi Shiba, de Jeeg, el robot de acero que hablaba con su difunto padre, el profesor Senjiro Shiba, científico y arqueólogo, dentro de una gran computadora. En un ...

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...