Redazione RHC : 2 septiembre 2025 14:38

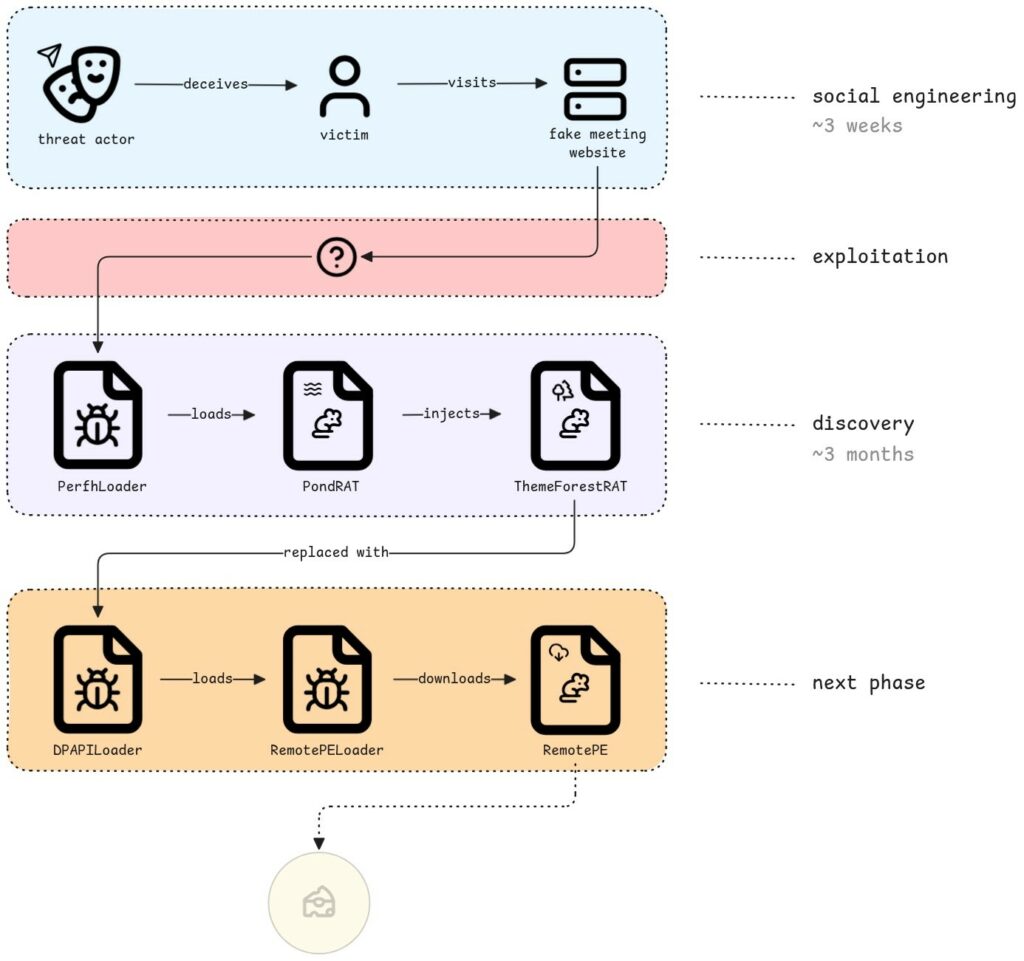

Recientemente, se detectó un subgrupo avanzado vinculado al conocido actor de amenazas Lazarus que distribuía tres troyanos de acceso remoto (RAT) diferentes dentro de organizaciones financieras y de criptomonedas comprometidas. El acceso inicial se logró principalmente mediante campañas de ingeniería social en Telegram, donde los atacantes se hicieron pasar por empleados legítimos de importantes empresas comerciales.

Sitios web de citas falsos, incluyendo portales falsos como Calendly y Picktime, atraen a las víctimas mediante un exploit de día cero de Chrome que permite la ejecución silenciosa de código en sus equipos. Una vez dentro de la red, los atacantes implementan PondRAT como primer paso y luego utilizan ThemeForestRAT, más difícil de detectar y que solo se ejecuta en memoria.

El uso de nuevas familias de malware y presuntos exploits de día cero tomó por sorpresa a muchos defensores. A la urgencia se suma la sofisticada seguridad operativa del grupo, que demuestra la capacidad de combinar cargadores personalizados con el secuestro de DLL de Windows y el cifrado DPAPI.

Tras meses de exploración y maniobras estratégicas, Lazarus optimiza el acceso previo eliminando artefactos innecesarios y procede a instalar una RAT RemotePE avanzada para garantizar un control sostenido.

Los siguientes son los 3 RAT (troyanos de acceso remoto) utilizados en la campaña:

Los analistas de Fox-IT y NCC Group han observado que la velocidad y la precisión de esta cadena de infección ponen de relieve las capacidades avanzadas del autor y su profundo conocimiento de las herramientas personalizadas y públicas.

Los analistas han observado que el servicio SessionEnv está siendo Explotado por PerfhLoader, carga DLL falsas para ejecutar continuamente PondRAT o su predecesor, POOLRAT. El cargador decodifica un archivo de carga útil no transparente (como perfh011.dat) mediante un algoritmo de cifrado XOR antes de ejecutarse en memoria.

Tras el descifrado, PerfhLoader utiliza un cargador manual de DLL de código abierto para inyectar PondRAT en memoria sin escribir archivos ejecutables en el disco, lo que permite el reconocimiento sigiloso y la exfiltración de datos.

Redazione

Redazione

Muchos de nosotros crecimos con Hiroshi Shiba, de Jeeg, el robot de acero que hablaba con su difunto padre, el profesor Senjiro Shiba, científico y arqueólogo, dentro de una gran computadora. En un ...

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...