Redazione RHC : 5 septiembre 2025 17:00

Un estudio reciente realizado por el equipo de seguridad ofensiva de Workday destacó una vulnerabilidad en los controladores de Windows que elude eficazmente las herramientas de detección y respuesta de endpoints (EDR).

Esta técnica aprovecha la lectura directa del disco, evadiendo controles de acceso, bloqueos de archivos y medidas de seguridad como la Seguridad Basada en Virtualización (VBS) y Credential Guard. El controlador vulnerable identificado, eudskacs.sys, expone estructuras de código simples que permiten la lectura directa del disco físico, lo que permite acceder a archivos confidenciales sin interactuar directamente con ellos.

Tradicionalmente, Windows implementa varias defensas para proteger los datos confidenciales. Por ejemplo, los archivos de credenciales como SAM.hive y SYSTEM.hive están protegidos por Listas de Control de Acceso (ACL) y bloqueos exclusivos que impiden el acceso simultáneo de varios procesos.

Además, VBS y Credential Guard aíslan el proceso LSASS en un contenedor virtualizado, lo que dificulta la extracción de credenciales de la memoria. Sin embargo, el acceso directo al disco elude estos controles, ya que no requiere el uso de API estándar de acceso a archivos ni genera registros del sistema.

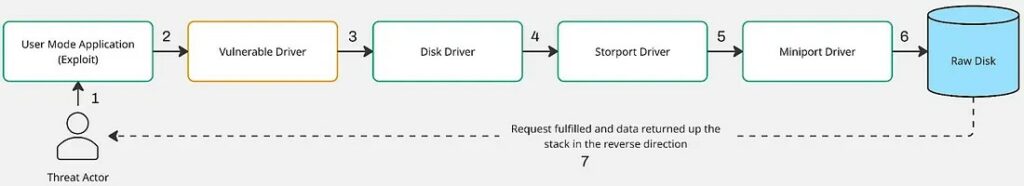

Para realizar un ataque de lectura directa al disco, un atacante puede explotar un controlador vulnerable o usar controladores de bajo nivel como disk.sys. El proceso implica abrir un identificador al controlador del disco físico, enviar solicitudes de lectura y recibir los datos sin procesar. Una vez obtenidos los datos, se necesita un analizador del sistema de archivos NTFS para extraer los archivos deseados. Esta técnica es particularmente eficaz para extraer archivos confidenciales, ya que no interactúa directamente con los archivos y, por lo tanto, no activa los controles de seguridad.

Uno de los principales desafíos, según informan los investigadores, al implementar esta técnica es la necesidad de comprender la estructura del sistema de archivos NTFS. Elementos como el Registro de Arranque Maestro (MBR), la Tabla de Particiones GUID (GPT) y el Registro de Arranque de Volumen (VBR), que contienen información crucial sobre la distribución de los datos en el disco. El acceso directo al disco permite eludir los controles de acceso y leer estos datos sin restricciones, lo que facilita la extracción de información confidencial.

Para contrarrestar esta amenaza, es fundamental adoptar medidas de seguridad preventivas. Limitar los privilegios administrativos es una de las estrategias más eficaces, ya que reduce la capacidad de un atacante para instalar controladores maliciosos o acceder directamente al disco físico. Además, monitorear las llamadas a la API como CreateFile, especialmente cuando interactúan con controladores de bajo nivel, puede ayudar a detectar actividad sospechosa. Implementar estas medidas puede ayudar a reducir el riesgo asociado con esta vulnerabilidad.

En resumen, el acceso directo al disco es una técnica eficaz para evadir las herramientas de seguridad tradicionales. Comprender las vulnerabilidades de los controladores de Windows y tomar las medidas de seguridad adecuadas son pasos esenciales para proteger los sistemas de ataques sofisticados. Las organizaciones deben revisar periódicamente sus controladores e implementar controles de seguridad para mitigar los riesgos asociados a esta amenaza.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...