RHC Dark Lab : 12 noviembre 2025 16:16

El ransomware HellCat surgió en la segunda mitad de 2024 y atrajo la atención de los analistas gracias al tono humorístico de sus declaraciones públicas. Un ejemplo es el ataque a Schneider Electric en Francia, donde el grupo llegó a exigir un «pago en forma de baguette» en su DLS.

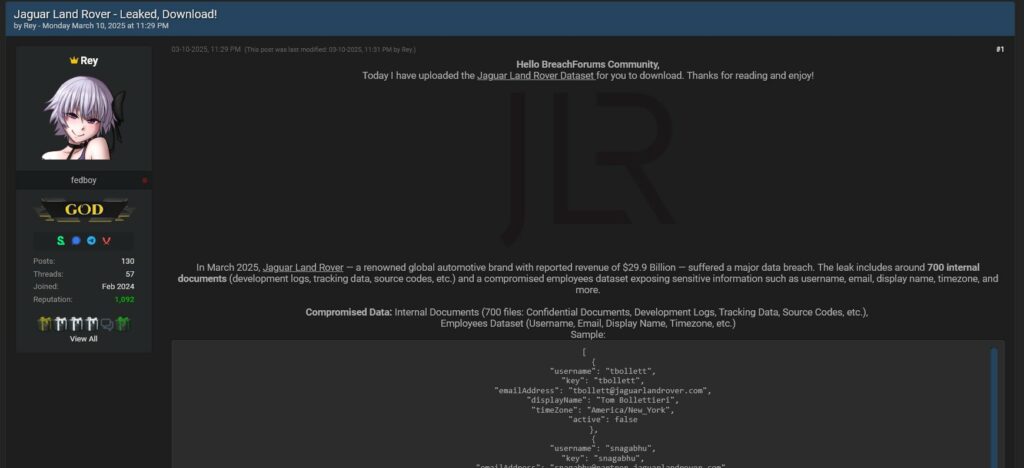

El grupo HellCat ataca a organizaciones de gran renombre (como Orange, Telefónica, Zurich Group y Pinger) con tácticas, técnicas y procedimientos (TTP) prolíficos, que incluyen el abuso del sistema de tickets Jira y la explotación de vulnerabilidades en interfaces públicas . Una de sus víctimas recientes es Jaguar Land Rover , que sufrió una filtración de datos que puso de manifiesto el riesgo de depender de credenciales obsoletas.

HellCat ha decidido dar un paso más allá desarrollando un programa de afiliados completo, convirtiéndose así en un verdadero servicio de ransomware (RaaS). Esta iniciativa podría impulsar el ransomware HellCat, aumentando su popularidad considerablemente. Por ello, nos pusimos en contacto con el grupo para preguntarles sobre su nuevo programa RaaS y sus planes para el futuro de HellCat.

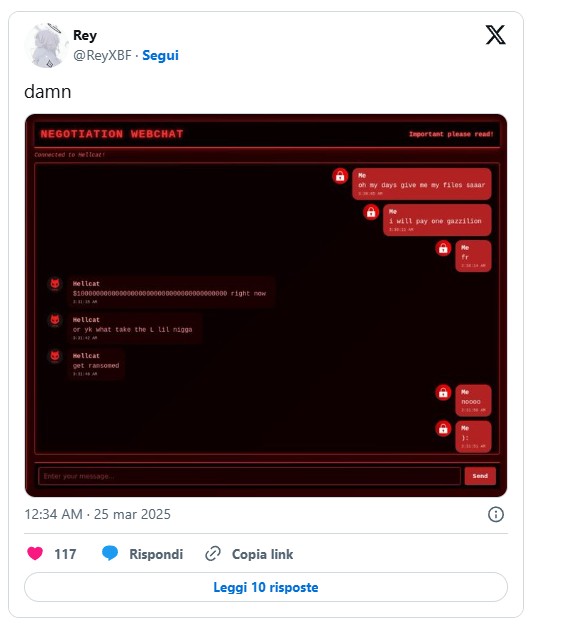

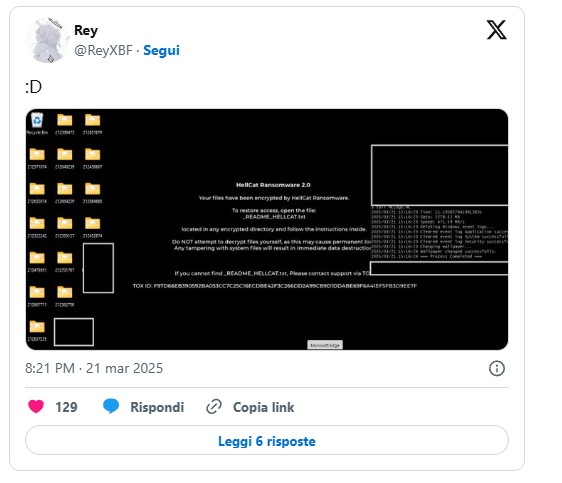

Aprovecha esta oportunidad para conectar directamente con un nuevo actor en el ecosistema del ransomware y obtener información de primera mano. El programa de afiliados de HellCat está en desarrollo, y uno de sus administradores, Rey , ha compartido algunos avances, incluyendo una captura de pantalla del nuevo ransomware, HellCat 2.0.

Aprovechamos esta oportunidad para agradecer nuevamente a HellCat su franqueza y disposición para compartir sus palabras con nuestros lectores.

RHC: HellCat, ¡gracias por aceptar ser invitada en RedHotCyber! Antes de empezar, preséntate a nuestros lectores. ¿Qué es HellCat y cómo surgió?

HellCat: Todo comenzó con un pequeño grupo de hackers, concebido inicialmente como un modesto colectivo dentro de la comunidad. Al principio, no pretendíamos crear nada demasiado complejo o avanzado. Sin embargo, tras sentar las bases y lograr un éxito inicial, decidí transformar nuestros esfuerzos en una marca consolidada, algo que llevaba tiempo imaginando pero que nunca había tenido la oportunidad de materializar por completo. Hoy, HellCat se centra en objetivos de gran envergadura, una decisión estratégica que subraya nuestra ambición y nuestra especialización.

RHC: HellCat no tenía un programa de afiliados hasta ahora. ¿Qué les motivó a convertirse en un RaaS? ¿Qué servicios y beneficios disfrutan sus afiliados una vez que se unen? ¿Tienen alguna norma sobre el uso del ransomware o la selección de víctimas? ¿Por qué eligieron HellCat en lugar de la competencia?

HellCat: Nunca hemos anunciado oficialmente planes para adoptar un modelo de Ransomware como Servicio (RaaS), pero las informaciones que nos etiquetan como tales me han llevado a considerar la posibilidad de desarrollar un programa de afiliados para aclarar estas ideas erróneas. Nuestros afiliados se benefician de una plataforma de vanguardia que incorpora todas las funciones modernas de las herramientas de ransomware actuales; es avanzada, asequible y está diseñada para la máxima eficiencia. Además, aplicamos normas estrictas en nuestro programa de afiliados: solo nos dirigimos a víctimas de alto perfil y nunca participamos en ataques de bajo perfil. Por ejemplo, exigimos que nuestros objetivos generen unos ingresos anuales mínimos de 40 millones de dólares. Asimismo, HellCat ofrece los porcentajes de pago de rescate más competitivos del mercado, lo que garantiza que nuestros socios reciban una buena compensación al tiempo que cumplen con nuestros principios éticos.

RHC: Cuéntanos sobre tu familia de ransomware: ¿qué plataformas admite y qué características ofrece además del cifrado de datos? ¿Qué lenguajes de programación utilizas y cómo planeas futuras mejoras? ¿Te has inspirado en otros ransomware existentes?

HellCat: Si bien no puedo revelar todos los detalles, nuestra familia de ransomware cuenta con un conjunto completo de funciones que rivaliza con las de las herramientas más reconocidas del mercado. Fue diseñada para ser versátil y robusta, compatible con múltiples plataformas para maximizar su alcance y eficiencia.

RHC: ¿Tiene previsto desarrollar otras herramientas además del ransomware para ofrecer a sus afiliados?

HellCat: Sí, actualmente estamos desarrollando varias herramientas adicionales para complementar nuestra plataforma de ransomware. Estas mejoras están diseñadas para brindar a nuestros afiliados una funcionalidad más completa y mejorar la eficacia general.

RHC: ¿Cómo convencería a un afiliado potencial para que se uniera a su nuevo RaaS?

HellCat: Creo que la solidez de nuestra oferta habla por sí sola. Comercializamos nuestros servicios eficazmente porque sabemos exactamente lo que buscan nuestros afiliados.

RHC: ¿Podrías revelar el tamaño de tu grupo sin contar los afiliados? ¿Has reclutado nuevos miembros desde la fundación de HellCat? ¿Existen requisitos para unirse al equipo de HellCat si no se cuenta con afiliados? ¿Tienes experiencia previa con otros grupos además de HellCat?

HellCat: Desde su creación, HellCat ha incorporado al menos a cuatro nuevos miembros a nuestro equipo principal. Sin embargo, seguimos siendo muy selectivos con quienes se unen a nosotros: existen requisitos específicos y un riguroso proceso de selección. Mi experiencia previa con otros grupos ha puesto de manifiesto la importancia de mantener altos estándares y garantizar que cada miembro esté alineado con nuestra estrategia general y nuestros principios éticos.

RHC: En promedio, ¿qué tan seguras están las víctimas? ¿Qué consejos les daría a las organizaciones para evitar ser blanco de grupos como el suyo?

HellCat: Francamente, el nivel de seguridad promedio de nuestras víctimas es bastante bajo. Mi consejo para las organizaciones es que inviertan en una formación integral para sus empleados y se aseguren de que todos comprendan los fundamentos de la ciberseguridad. La mayoría de los ataques exitosos se logran mediante tácticas de ingeniería social, por lo que fomentar una sólida cultura de seguridad es crucial. Las actualizaciones periódicas de software, las políticas de contraseñas robustas y la formación continua pueden reducir significativamente el riesgo de ser víctima de este tipo de ataques.

RHC: ¿Tiene alguna área prioritaria? Si es así, ¿cuáles y por qué?

HellCat: Nuestra estrategia es sencilla: nos dirigimos a las víctimas exclusivamente en función de su valor. No discriminamos por sector ni ubicación geográfica, siempre que la víctima represente un caso de gran repercusión con importantes recursos financieros. Este enfoque nos permite maximizar nuestro impacto manteniendo un estándar de actuación uniforme.

RHC: ¿Cuáles son sus expectativas para esta transición de un grupo cerrado a RaaS? ¿Tienen algún objetivo que deseen alcanzar? ¿Se han fijado un límite de tiempo o financiero, o planean continuar con su negocio indefinidamente?

HellCat: Mi objetivo principal es expandir el nombre y la reputación de HellCat. Las ganancias financieras se reinvierten en el desarrollo. Mientras tenga los recursos para seguir innovando y la motivación para avanzar, no considero esto una fase temporal: nuestras operaciones están diseñadas para continuar indefinidamente.

RHC: ¿Tiene algún mensaje para futuras víctimas potenciales que le gustaría compartir?

HellCat: No compartimos mensajes directos. La realidad es que las víctimas pronto sufrirán las consecuencias de no proteger sus sistemas. Esto no es un asunto personal; es simplemente la naturaleza de nuestras operaciones. Si no están preparados o descuidan las medidas de seguridad básicas, inevitablemente pagarán las consecuencias.

RHC: Su banda surgió en 2024. ¿Cómo evaluarían este período? ¿Cuáles fueron los desafíos de crear y mantener HellCat? ¿Cuáles son sus planes para el futuro?

HellCat: En retrospectiva, el camino ha sido bastante fluido, a pesar de algunos periodos de inactividad. Hemos llevado a cabo numerosos ataques exitosos, incluyendo operaciones confidenciales como la vulnerabilidad del software BitGos, el ataque a China Life Insurance y la brecha de seguridad de Telefónica. Estas operaciones fueron desafiantes pero estimulantes, y reafirmaron nuestro compromiso y capacidades. Tenemos muchos proyectos en desarrollo y seguimos enfocados en el crecimiento continuo y la innovación.

RHC: Tras el ataque a Schneider Electric, usted solicitó el pago en baguettes. ¿Se trata de un nuevo método para evadir los controles contra el blanqueo de capitales? ¿Qué ventajas ofrece la baguette frente a Bitcoin o Monero? ¿Tenía previsto revender las baguettes, creando así un nuevo método de monetización? ¿Cómo respondió Schneider Electric a su solicitud?

HellCat: Cuando pedimos el pago en baguettes, no nos referíamos a las criptomonedas, sino literalmente al pan. Era una forma irónica de burlarnos de los orígenes corporativos de la empresa francesa Schneider Electric. No esperábamos una respuesta convencional; el gesto era puramente satírico. Para añadirle aún más ironía, incluso facilitamos el registro de una empresa en Francia con el nombre de HELLCAT SOFTWARES RAAS. Pueden ver la prueba aquí : https://annuaire-entreprises.data.gouv.frentreprisejoannie-leclerc-hellcat-raas-softwares-532279932 .

RHC: HellCat, ¡muchas gracias de nuevo por tu tiempo y tus valiosos comentarios a nuestros lectores! Te dejamos este último espacio para que digas lo que quieras, totalmente gratis.

HellCat: Gracias por la oportunidad de compartir nuestra perspectiva. Espero con interés ver cómo evolucionan nuestras operaciones y cómo se fortalece aún más la marca HellCat. El camino que tenemos por delante está lleno de innovación y crecimiento continuo, y confío en que nuestro enfoque no solo redefinirá los estándares de la industria, sino que también desafiará el statu quo. Un saludo.

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...