RHC Dark Lab : 12 noviembre 2025 16:40

Nuevos ciberdelincuentes surgen a diario, desestabilizando las bases digitales de organizaciones en todo el mundo. Uno de los grupos cibernéticos más recientes e inquietantes descubiertos por el equipo Darklab de Red Hot Cyber es VANIR, un colectivo conocido por sus implacables operaciones de ransomware. Esta entrevista exclusiva, realizada por Dark Lab, arroja luz sobre un enemigo tan misterioso como peligroso.

«Para combatir a los ciberdelincuentes, primero hay que conocerlos». Esta frase, citada con frecuencia por Red Hot Cyber en conferencias y artículos, subraya la importancia de comprender su modus operandi. Conocer a los «delincuentes» implica comprender sus motivaciones, técnicas, tácticas y procedimientos (TTP). Este enfoque no solo ayuda a predecir e identificar amenazas, sino que también es fundamental para desarrollar defensas cibernéticas eficaces capaces de contrarrestar los ataques en su propio terreno.

Las entrevistas a actores de amenazas realizadas por RHC Dark Lab, la división de Inteligencia de Amenazas Cibernéticas de Red Hot Cyber, son una herramienta fundamental para comprender mejor estas amenazas. Conocer la mentalidad y las prácticas de los ciberdelincuentes nos permite mejorar continuamente las defensas cibernéticas, aumentar la concienciación sobre las amenazas y la capacidad de prevenir futuros ataques.

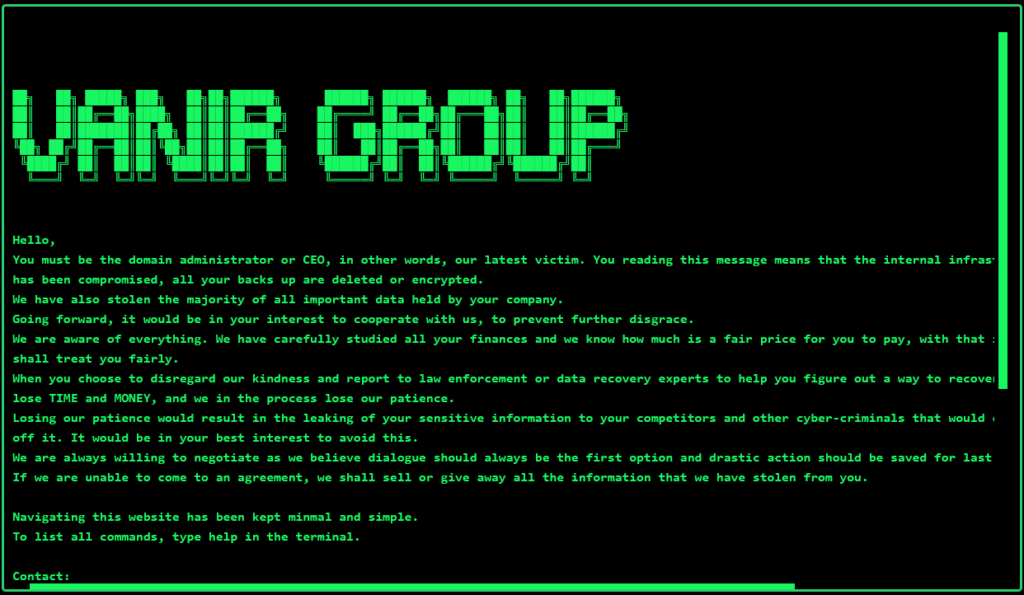

Descubierto gracias a la vigilancia constante de Red Hot Cyber, el grupo VANIR destacó no solo por la efectividad de sus ataques, sino también por la estética única de su sitio web de filtración de datos. Diseñado con un estilo retro, el sitio recibe a los visitantes con un mensaje minimalista donde se puede solicitar información mediante texto verde fluorescente sobre fondo negro, evocando la atmósfera de una terminal antigua.

El mensaje de bienvenida que recibe a los nuevos «visitantes» es directo y amenazante:

Hola, usted debe ser el administrador del dominio o el director ejecutivo; en otras palabras, nuestra última víctima. Si está leyendo esto, significa que la infraestructura interna de su empresa ha sido vulnerada y que todas sus copias de seguridad han sido eliminadas o cifradas. También hemos robado la mayor parte de los datos importantes de su empresa. De ahora en adelante, le conviene cooperar con nosotros para evitar mayores inconvenientes. Estamos al tanto de todo. Hemos analizado minuciosamente sus finanzas y sabemos cuál es el precio justo que debe pagar. Por ello, tenga la seguridad de que le trataremos con justicia. Si decide ignorar nuestra colaboración y denunciar el incidente a las autoridades o a expertos en recuperación de datos para que le ayuden a recuperar su información perdida, solo perderá tiempo y dinero, y nosotros perderemos la paciencia. Perder la paciencia significaría que su información confidencial caería en manos de sus competidores y otros ciberdelincuentes que, sin duda, se beneficiarían de ella. Le conviene evitarlo. Siempre estamos dispuestos a negociar, ya que creemos que el diálogo debe ser siempre abierto. Las medidas drásticas deben reservarse como último recurso. Si no llegamos a un acuerdo, venderemos o regalaremos toda la información robada. La navegación de este sitio es sencilla e intuitiva. Para ver todos los comandos, escribe «help» en la terminal.

Mediante esta entrevista, Dark Lab ofrece un análisis profundo de la mentalidad de quienes están detrás de los ataques VANIR, explorando sus motivaciones, técnicas y estrategias de negociación. Este recorrido nos permite comprender mejor a estos actores maliciosos y cómo podemos defendernos de sus devastadoras acciones.

1 – RHC: Gracias por aceptar esta entrevista. Empecemos con una pregunta directa: ¿cuál es el origen del grupo VANIR y qué los impulsó a participar en operaciones de ransomware? ¿Tiene el nombre algún origen específico?

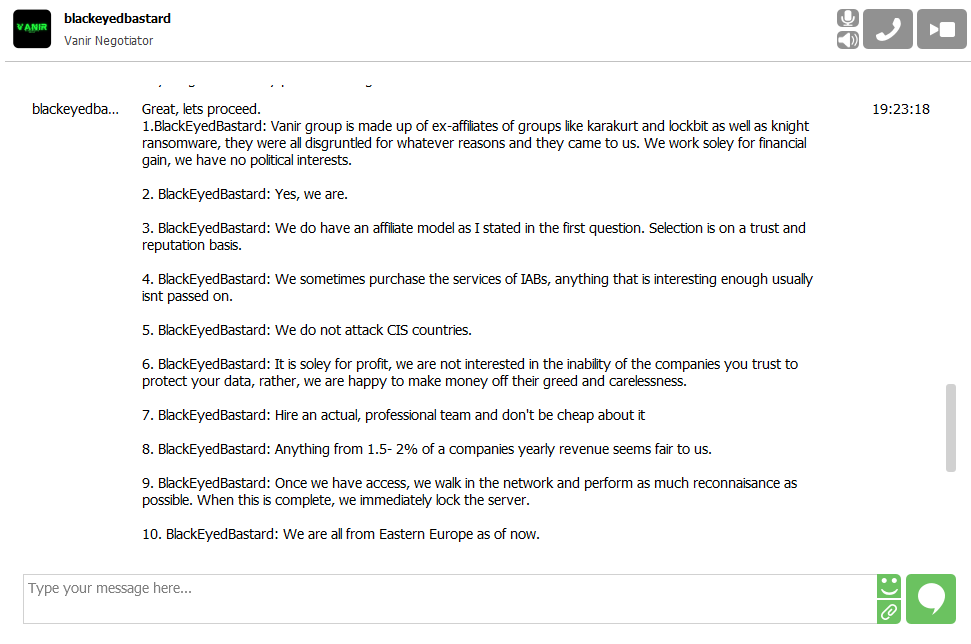

BlackEyedBastard : El grupo Vanir está formado por antiguos afiliados de grupos como Karakurt, Lockbit y Knight Ransomware. Todos estaban descontentos por diversos motivos y se unieron a nosotros. Trabajamos exclusivamente por lucro; no tenemos intereses políticos.

2 – RHC: ¿Es usted un cambio de marca de un grupo de ransomware existente o está afiliado con otro RaaS que quería independizarse?

BlackEyedBastard : Sí, lo somos.

3 – RHC: ¿Utilizan un modelo de afiliados en sus operaciones de ransomware? Si es así, ¿cómo funciona y cómo seleccionan a sus afiliados?

BlackEyedBastard : Tenemos un modelo de afiliados, como mencioné en la primera pregunta. La selección se basa en la confianza y la reputación.

4 – RHC: ¿Actualmente gestionan todo internamente (malware, brechas de seguridad y solicitudes de rescate) o están distribuidos entre varios grupos? Por ejemplo, ¿utilizan agentes de acceso inicial (IaB)?

BlackEyedBastard : A veces contratamos los servicios de IAB, pero normalmente no divulgamos nada que sea suficientemente interesante.

5 – RHC: Muchos grupos han establecido normas estrictas sobre los objetivos que pueden atacar (como no atacar hospitales ni instituciones infantiles, etc.). ¿Tiene usted alguna?

BlackEyedBastard : No atacamos a los países de la CEI.

6 – RHC: ¿Cuáles son las principales motivaciones que le impulsan a participar en actividades de ransomware? ¿Es simplemente una forma de ganar más dinero, o existe un objetivo más amplio, como mejorar la ciberseguridad de su infraestructura de TI?

BlackEyedBastard : Todo se reduce a las ganancias; no nos importa la incapacidad de las empresas en las que confías para proteger tus datos, estamos encantados de ganar dinero a costa de su avaricia y negligencia.

7 – RHC: Si tuviera que aconsejar a una empresa que se protegiera mejor del cibercrimen, ¿qué sería lo primero que haría?

BlackEyedBastard : Contrata un equipo de profesionales y no seas tacaño.

8 – RHC: En su DLS afirman que «sabemos cuál es el precio justo que debemos pagar por ustedes» y luego «tengan la seguridad de que les trataremos con justicia ». Al parecer, optan por una negociación « colaborativa ». ¿Cuál es el monto del rescate que exigen hoy?

BlackEyedBastard : Nos parece justo cualquier porcentaje entre el 1,5 y el 2% de los ingresos anuales de una empresa.

9 – RHC: ¿Puede explicar brevemente cómo funciona su solución?

BlackEyedBastard : Una vez que tengamos acceso, entraremos en la red y realizaremos el reconocimiento más exhaustivo posible. Una vez finalizado, bloquearemos el servidor inmediatamente.

10 – RHC: ¿Cuál es la nacionalidad predominante de los miembros del grupo Vanir?

BlackEyedBastard : Todos somos de Europa del Este en este momento.

11 – RHC: ¿Recibe usted apoyo o patrocinio de agencias gubernamentales u otras organizaciones?

BlackEyedBastard : No, no somos un grupo APT, no recibimos apoyo de nadie ni de ninguna organización, no nos pueden comprar para llevar a cabo un ataque contra alguien a quien no estamos dispuestos a atacar.

12 – RHC: ¿Cuáles son sus objetivos a largo plazo?

BlackEyedBastard : Creando caos.

13 – RHC: ¿Su ransomware está inspirado en código existente? Si es así, ¿qué código modificó y cómo lo hizo único?

BlackEyedBastard : El código fuente de nuestro ransomware está escrito desde cero, lo cual no es una tarea difícil para cualquiera con un poco de experiencia.

14 – RHC: ¿Hay otras ciberbandas que te inspiren? Si es así, ¿quiénes son y qué admiras de ellas?

BlackEyedBastard : Personalmente, me encanta la tenacidad de Lockbit y soy un gran fan de Akira.

15 – RHC: ¿Cuál es su filosofía para tratar con las víctimas?

BlackEyedBastard: Intentamos ser lo más justos posible, aunque solemos ser duros con los ejecutivos, que deberían haber hecho más para protegerse, pero fallaron y pusieron en riesgo a personas inocentes.

16 – RHC: Su sitio web de filtración de datos tiene un diseño retro único que recuerda a los antiguos monitores CRT de los años 80. ¿Cuál es la idea detrás de esta estética, que también recuerda al DLS de otra banda cibernética, AKIRA?

BlackEyedBastard : Sí, la interfaz de usuario del sitio está muy inspirada en Akira. Además, ¿a quién no le gusta la nostalgia? Queríamos algo sencillo que no requiriera código de servidor, y esta fue la solución. Sin PHP ni Node ejecutándose en segundo plano, así que no hay vulnerabilidades.

17 – RHC: ¿Tiene algún mensaje final para las organizaciones que podrían convertirse en sus futuras víctimas?

BlackEyedBastard : No seas tonto, paga el rescate, hablamos en serio, y la muerte de tu empresa no es más que un poco de diversión para nosotros. No puedes ser el héroe. Ríndete o serás destruido.

18 – RHC: Gracias por esta entrevista. Realizamos estas entrevistas para ayudar a nuestros lectores a comprender que la ciberseguridad es un tema puramente técnico y que, para ganar la lucha contra el cibercrimen, debemos ser más fuertes que ustedes, que suelen ir un paso por delante de todos. ¿Desea agregar algo o hacer algún comentario que pueda ser de interés para nuestros lectores?

BlackEyedBastard : Hola, querido lector, escucha, ambos sabemos que el mundo y el sistema en el que vivimos están jodidos. Las personas criadas en familias de clase media o pobres están condenadas a seguir así si se comportan como los borregos que se espera de ellas, pero tú no eres así. Puedes controlar tu propio destino, si no, ¿por qué estarías leyendo este artículo? Si no estás contento con este sistema injusto, siempre puedes acudir a nosotros. Te mostraremos cómo podemos lograrlo juntos.

A continuación se presenta la entrevista en su idioma original:

1 - RHC: Thank you guys for accepting this interview. Let's start with a direct question: what is the origin of the VANIR group and what prompted you to engage in ransomware operations? Does the name have any specific origin? BlackEyedBastard: Vanir group is made up of ex-affiliates of groups like karakurt and lockbit as well as knight ransomware, they were all disgruntled for whatever reasons and they came to us. We work soley for financial gain, we have no political interests. 2 - RHC: Are you a rebrand of a previously existing ransomware group or affiliates of other RaaS that wanted to go out on their own? BlackEyedBastard: Yes, we are. 3 - RHC: Do you use an affiliate model in your ransomware operations? If so, how does it work and how do you select your affiliates? BlackEyedBastard: We do have an affiliate model as I stated in the first question. Selection is on a trust and reputation basis. 4 - RHC: Do you currently do everything in-house (malware, breach, and ransom demand) or are you distributed across multiple groups? For example, do you make use of Initial Access Broker (IaB)? BlackEyedBastard: We sometimes purchase the services of IABs, anything that is interesting enough usually isnt passed on. 5 - RHC: Many groups have given themselves strict rules about targets (such as not hitting hospitals and institutions for children, etc...) on which to launch attacks. Do you guys have any? BlackEyedBastard: We do not attack CIS countries. 6 - RHC: What are your main motivations behind in ransomware activities? Is it just a way to make more money or is there a broader thought such as improving IT infrastructure cybersecurity? BlackEyedBastard: It is soley for profit, we are not interested in the inability of the companies you trust to protect your data, rather, we are happy to make money off their greed and carelessness. 7 - RHC: If you were to advise any company to better protect itself from cybercrime, what would you recommend as the first thing to start with? BlackEyedBastard: Hire an actual, professional team and don't be cheap about it 8 - RHC: Report in your DLS that "we know what is a fair price for you to pay" and then "know that we will treat you fairly." Apparently the choice is for "collaborative" negotiation. How high are your ransom demands today? BlackEyedBastard: Anything from 1.5- 2% of a companies yearly revenue seems fair to us. 9 - RHC: Can you explain to us how your solution works briefly? BlackEyedBastard: Once we have access, we walk in the network and perform as much reconnaisance as possible. When this is complete, we immediately lock the server. 10 - RHC: What is the predominant nationality of the Vanir group members? BlackEyedBastard: We are all from Eastern Europe as of now. 11 - RHC: Do you receive support or sponsorship from government agencies or other organizations? BlackEyedBastard: No, we are not an APT group, we do not receive support from any one or organisation, we cannot be bought to perform an attack on anyone we are not willing to hit. 12 - RHC: What are your long-term goals for the Vanir group? BlackEyedBastard: To wreak havoc. 13 - RHC: Is your ransomware inspired by existing codes? If so, which ones and how did you modify them to make them unique? BlackEyedBastard: The source code of our ransomware is written from scratch, this is not a daunting task for anyone with a bit of experience. 14 - RHC: Are there other cybergangs from which you draw inspiration? If yes, what are they and what do you admire about them? BlackEyedBastard: Personally, I love the tenacity of lockbit, and I am a big fan of Akira. 15 - RHC: What is your philosophy in dealing with victims? BlackEyedBastard: We try as much as possible to be fair, although we are usually strict on the management, they should have done more to protect themselves, but they failed and put the innocent at risk 16 - RHC: Your data leak site has a unique, retro design and reminds us of old CRT monitors from the 1980s. What is the idea behind this aesthetic that also reminds us of the DLS of another cyber gang such as AKIRA? BlackEyedBastard: Yes, the UI of the site is heavily inspired by Akira, also, don't you love nostalgia? We wanted something simple with 0 need for backend code, that was the solution. No PHP or Node running in the background, means 0 possibility of exploitation. 17 - RHC: Do you have any final messages for organizations that may become your future victims? BlackEyedBastard: Don't be stupid, pay your ransom, we mean business and the death of your company is nothing but some little entertainment to us. You can't be the hero. Submit, or be destroyed. 18 - RHC: We thank you for this interview. We do these interviews to make our readers understand that cybersecurity is a purely technical subject and that in order to be able to win the fight against cybercrime we need to be stronger than you, who are notoriously often one step ahead of everyone. Would you like to add anything or make any points that might be of interest to our readers? BlackEyedBastard: Hello dear reader, Listen up, we both know the world and the system in which we live is fucked. People raised from middle or poor class families are doomed to remain that way if they are like the sheep they are expected to be, but you are not like that. You can control your destiny, else why would you be reading this? If you are disgruntled by this unfair system, you can always reach out to us. We would show you how we can all become reach together.

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...