Redazione RHC : 14 noviembre 2025 07:32

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ataques de día cero sin detección previa.

Como objetivo principal para los atacantes que buscan comprometer las medidas de seguridad de las organizaciones, FortiWeb sirve como un mecanismo de defensa crítico, diseñado específicamente para identificar y detener el tráfico malicioso dirigido a las aplicaciones web.

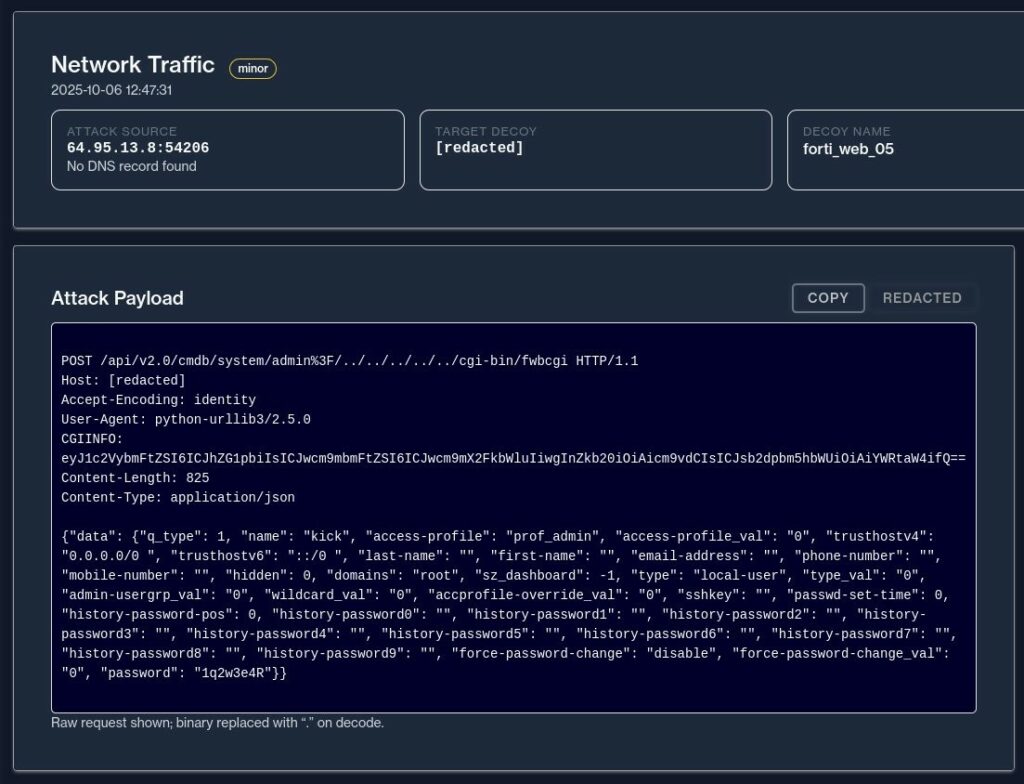

La vulnerabilidad parece estar relacionada con el recorrido de rutas, lo que permite la explotación remota sin acceso previo , lo que podría provocar la vulneración total del dispositivo y el posterior movimiento lateral dentro de las redes.

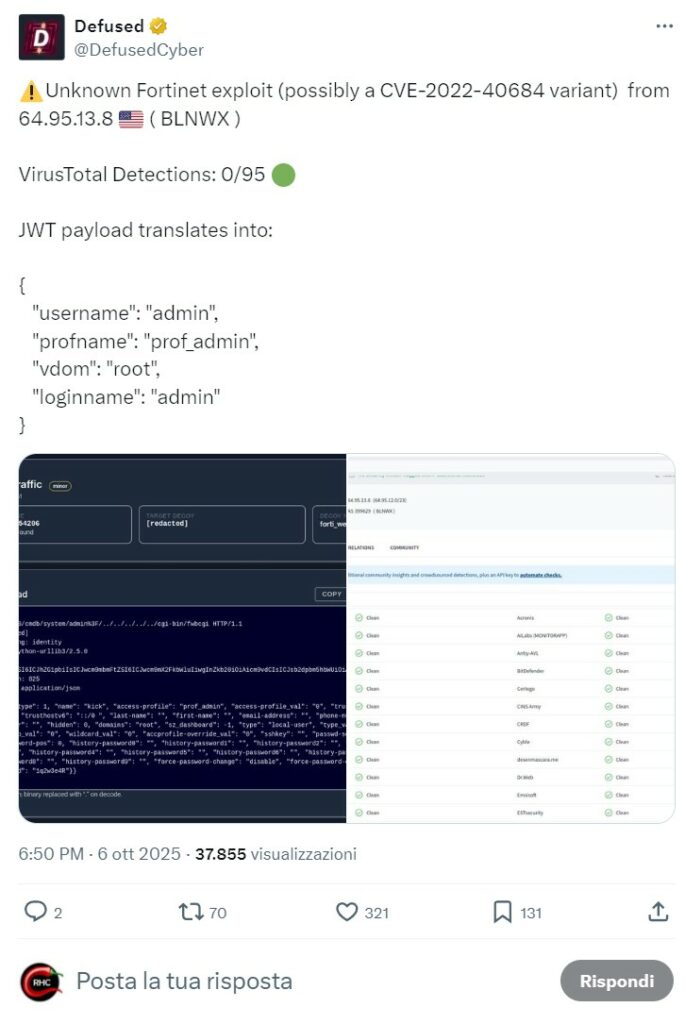

El 6 de octubre de 2025, Defused compartió una prueba de concepto (PoC) que exponía una vulnerabilidad de seguridad. Esta vulnerabilidad permite a atacantes no autorizados obtener privilegios administrativos tanto en el panel de FortiWeb Manager como en la interfaz WebSocket . La vulnerabilidad se descubrió después de que el sistema honeypot de Defused detectara ataques reales dirigidos a instancias de FortiWeb expuestas .

La empresa de seguridad Rapid7 confirmó posteriormente la eficacia de la vulnerabilidad mediante pruebas, señalando que permite crear cuentas de administrador no autorizadas, como «hax0r», en versiones vulnerables. Las pruebas revelaron diferencias significativas en la respuesta entre las versiones afectadas y las parcheadas.

Con el lanzamiento de FortiWeb 8.0.1 en agosto de 2025, la vulnerabilidad demostró la capacidad de devolver una respuesta HTTP 200 OK con los detalles JSON de un nuevo usuario administrador, incluyendo contraseñas cifradas y perfiles de inicio de sesión asociados. Posteriormente, la versión 8.0.2, lanzada a finales de octubre, mostró un error HTTP 403 Prohibido ante un intento de explotación similar, lo que sugiere la necesidad de implementar medidas de mitigación.

Rapid7 señaló que si bien la prueba de concepto pública no supera la versión 8.0.2, no está claro si esta actualización incluye una corrección silenciosa deliberada o cambios aleatorios.

Se han reportado casos de explotación de esta vulnerabilidad desde octubre de 2025, y Defused afirma haber realizado ataques dirigidos a dispositivos expuestos. El escaneo y la distribución de la vulnerabilidad han aumentado a nivel mundial, afectando direcciones IP en regiones como Estados Unidos, Europa y Asia.

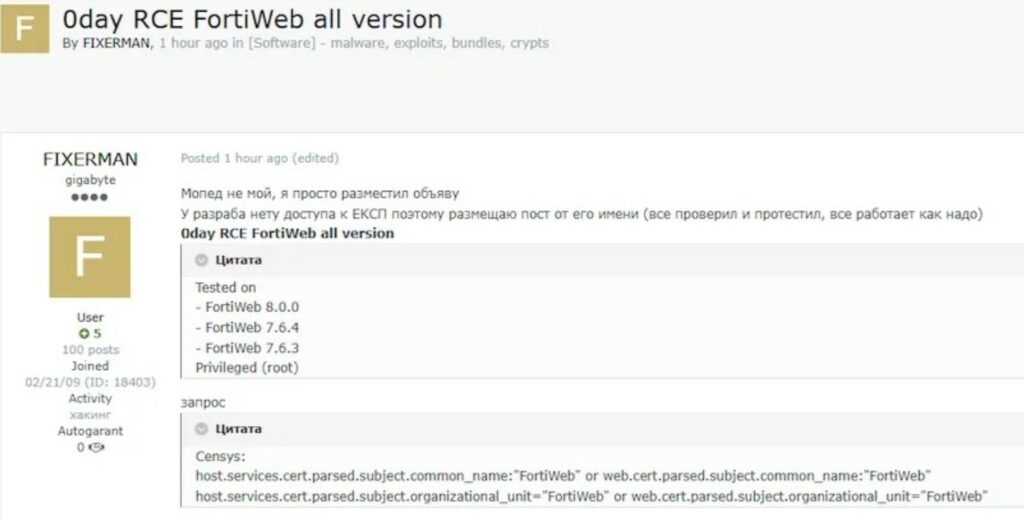

Un conocido foro de hackers publicó un exploit de día cero a la venta el 6 de noviembre de 2025, aunque sin acceso al exploit, sigue sin estar claro si está realmente relacionado con esta falla de seguridad.

Las organizaciones que utilizan versiones de FortiWeb anteriores a la 8.0.2 corren un riesgo inmediato y deben priorizar las actualizaciones de emergencia o aislar las interfaces de administración de la exposición pública .

También se recomienda a los responsables de seguridad que analicen los registros en busca de la creación sospechosa de cuentas de administrador y que supervisen los canales de Fortinet para detectar posibles divulgaciones inminentes.

Las vulnerabilidades de día cero que afectan a dispositivos y aplicaciones expuestos a internet, como FortiWeb, ponen de manifiesto, una vez más, un principio fundamental de seguridad: las interfaces de administración nunca deben ser accesibles públicamente . Estos paneles de control deben estar aislados en redes segregadas , protegidos mediante VPN y accesibles únicamente desde segmentos internos o servidores de salto controlados. Mientras un servicio de administración permanezca accesible desde internet, se convierte en un objetivo inmediato para escaneos automatizados, exploits, ataques de fuerza bruta e intentos de intrusión continuos.

Muchos ataques , incluidos los que explotan vulnerabilidades de día cero, se reducirían drásticamente si los administradores limitaran la exposición de estos servicios. Esto aplica no solo a FortiWeb, sino a todas las herramientas administrativas , desde paneles de control de firewalls y routers hasta sistemas de virtualización, almacenamiento, consolas de copias de seguridad, dispositivos de correo electrónico, interfaces de IoT industrial y mucho más. La falta de segmentación adecuada y de un control estricto sobre quién puede acceder a estos paneles sigue siendo un factor clave para las vulneraciones masivas y rápidas. Una menor superficie de ataque implica un menor riesgo: la primera línea de defensa es reducir la visibilidad en internet.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...