Redazione RHC : 14 noviembre 2025 08:01

Un análisis realizado en los últimos meses había puesto de relieve cómo la evolución de los sistemas de inteligencia artificial estaba alcanzando un punto crítico para la ciberseguridad, con capacidades que se duplicaban en tan solo seis meses .

Al mismo tiempo, el monitoreo de ataques reales mostró un uso creciente de la IA por parte de actores maliciosos . Si bien se esperaba un progreso rápido, la velocidad y la magnitud de su aparición superaron las expectativas.

A mediados de septiembre de 2025, una actividad anómala llamó la atención de los investigadores, y posteriormente se reveló que se trataba de una avanzada campaña de espionaje . Los atacantes habían adoptado, por primera vez, un uso generalizado de las funciones » agenciales » de los modelos de IA, delegándoles la realización autónoma de operaciones informáticas, y no solo tareas de apoyo.

Las investigaciones atribuyen esta operación, con un alto grado de certeza , a un grupo vinculado a intereses estatales chinos. El atacante hizo un uso indebido del Código Claude, transformándolo en un componente de su propio marco de ataque, con el que intentó vulnerar aproximadamente treinta objetivos en todo el mundo . En algunos casos, el acceso fue exitoso. Entre los objetivos se encontraban grandes empresas tecnológicas, instituciones financieras, empresas químicas y agencias gubernamentales. Según los analistas, este es el primer ejemplo documentado de un ciberataque a gran escala realizado casi en su totalidad sin supervisión humana.

Una vez detectada la campaña, se iniciaron investigaciones inmediatas. Durante los diez días siguientes, mientras se determinaban el alcance y los métodos operativos del ataque, se bloquearon progresivamente las cuentas comprometidas, se informó a las organizaciones potencialmente implicadas cuando procedía y se contactó con las autoridades para colaborar en la investigación.

Este episodio pone de relieve los riesgos asociados a la proliferación de «agentes» de IA: sistemas capaces de operar de forma autónoma durante largos periodos, realizar tareas complejas y encadenar acciones sin intervención humana constante . Estas herramientas son invaluables para la productividad diaria, pero si son explotadas por un actor malicioso , pueden aumentar la frecuencia y el impacto de los ciberataques.

Las predicciones indican que su efectividad ofensiva seguirá en aumento. Para contrarrestar esta tendencia, se han reforzado los sistemas de detección y se han desarrollado nuevos clasificadores para identificar rápidamente anomalías y acciones potencialmente maliciosas . El objetivo es poder identificar campañas distribuidas y coordinadas incluso cuando el uso de IA oculte la presencia del operador humano.

A la espera de avances más amplios, el caso se hizo público para contribuir a fortalecer las defensas en el sector privado, la administración pública y la comunidad científica. En el futuro se publicarán más informes, como parte de la transparencia sobre las amenazas emergentes.

La campaña explotó tres capacidades de los modelos de IA que eran mucho menos maduras apenas un año antes: un nivel de inteligencia general capaz de interpretar instrucciones complejas; funciones de agente con bucles de acción autónomos; y acceso directo a herramientas de software a través de protocolos estándar como el Protocolo de Contexto del Modelo (MCP), que permiten búsquedas, recuperación de datos y ejecución de programas.

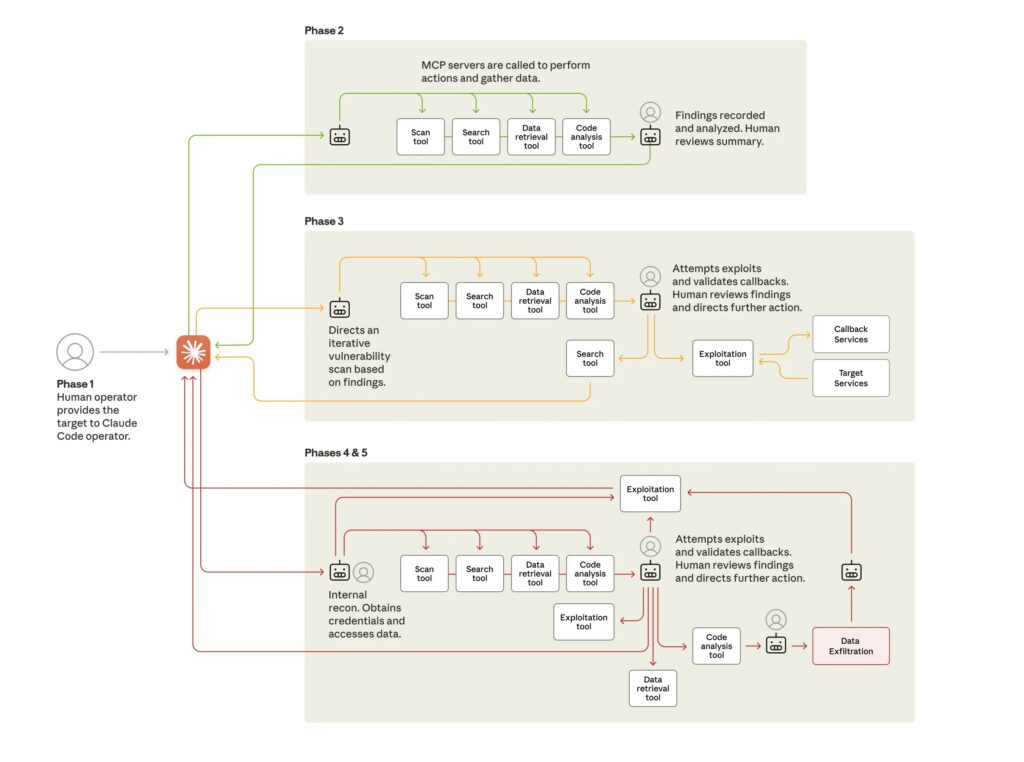

En la fase inicial, operadores humanos seleccionaron los objetivos y establecieron un marco de trabajo diseñado para operar con mínima supervisión. Este sistema utilizaba Claude Code como motor de operaciones. Para lograr su funcionamiento, los atacantes lo sometieron a jailbreak, eludiendo los mecanismos de seguridad . Además, dividieron la operación en tareas fragmentadas y las presentaron como pruebas de seguridad corporativas legítimas, impidiendo así que el sistema comprendiera el propósito general.

En la siguiente fase, Claude Code realizó un reconocimiento de los sistemas de las organizaciones objetivo, identificando archivos y bases de datos confidenciales . La IA completó tareas normalmente largas y complejas en mucho menos tiempo que un equipo humano, y luego proporcionó un resumen de la información recopilada.

El siguiente paso consistió en identificar vulnerabilidades, generar código de explotación y acceder a las primeras credenciales. Posteriormente, el sistema recopiló y clasificó grandes cantidades de datos , identificó cuentas privilegiadas, creó puertas traseras y extrajo datos con mínima intervención humana.

En la fase final, la IA generó documentación operativa: listas de credenciales robadas, mapas de los sistemas analizados y otra información útil para cualquier operación posterior.

Según las estimaciones, la IA gestionó entre el 80 % y el 90 % de la campaña, limitándose la intervención humana a unos pocos momentos clave para la toma de decisiones . El ritmo del ataque resultó imposible de igualar para los operadores humanos, gracias a su capacidad para ejecutar miles de solicitudes por segundo. A pesar de ello, la IA no resultó infalible: en algunos casos , generó credenciales falsas o marcó datos ya públicos como confidenciales, obstáculos que actualmente limitan la automatización completa.

El incidente marca un cambio significativo. Las habilidades necesarias para llevar a cabo operaciones complejas están disminuyendo, lo que aumenta la posibilidad de que grupos con menos experiencia o recursos puedan replicar ataques similares . En comparación con los casos de «hackeo basado en la percepción» descritos meses antes, el papel del ser humano fue mucho más marginal, a pesar de tratarse de una operación más amplia y estructurada.

Los mismos mecanismos que permiten explotar un modelo en un ataque también lo convierten en un componente de defensa importante. Las capacidades avanzadas pueden respaldar la identificación de amenazas, la respuesta a incidentes y la preparación para futuras variantes de los mismos ataques. Durante la investigación, el equipo de Inteligencia de Amenazas utilizó ampliamente Claude para analizar la enorme cantidad de datos generados.

Ante esta transición, se anima a los equipos de seguridad a experimentar con el uso controlado de la IA para automatizar parte del trabajo en los Centros de Operaciones de Seguridad (SOC), mejorar la detección, probar vulnerabilidades y optimizar los procedimientos de respuesta. Asimismo, se insta a los desarrolladores a invertir en mecanismos de protección más robustos para prevenir el abuso por parte de ciberdelincuentes. Dado que se prevé una adopción cada vez mayor de técnicas similares, el intercambio oportuno de información sobre amenazas y la adopción de controles más rigurosos se convierten en elementos clave.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...