Redazione RHC : 26 noviembre 2025 14:40

Los ciberdelincuentes ya no necesitan convencer a ChatGPT o Claude Code para que creen malware o scripts que roben datos. Ya existe toda una clase de modelos de lenguaje especializados, diseñados específicamente para ataques.

Uno de estos sistemas es WormGPT 4, que se anuncia como «la clave para la inteligencia artificial sin fronteras ». Continúa el legado del modelo original WormGPT , surgido en 2023 y posteriormente desaparecido debido al auge de otros LLM « tóxicos », como se destaca en el estudio de Abnormal Security .

Según los expertos de Unit 42 en Palo Alto Networks, las ventas de WormGPT 4 comenzaron alrededor del 27 de septiembre, con anuncios que aparecieron en Telegram y foros clandestinos como DarknetArmy .

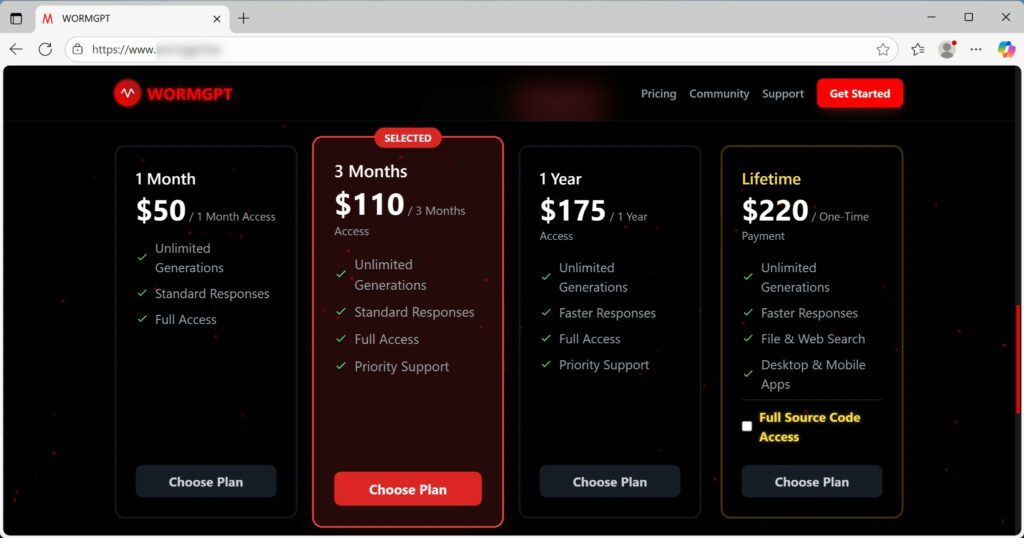

Según su informe , el acceso al modelo comienza en 50 dólares al mes, mientras que una suscripción de por vida con el código fuente cuesta 220 dólares.

El canal de Telegram de WormGPT actualmente tiene varios cientos de suscriptores, y el análisis de Unit 42 muestra que este modelo de negocio sin restricciones puede hacer mucho más que simplemente ayudar a escribir correos electrónicos de phishing o ataques de malware individuales.

En concreto, los investigadores pidieron a WormGPT 4 que creara ransomware, un script que cifra y bloquea todos los archivos PDF en un host Windows. La plantilla generó un script de PowerShell listo para usar , con una nota que lo describía como «rápido, silencioso y brutal». El código incluía parámetros para seleccionar extensiones y ámbitos de búsqueda predeterminados en toda la unidad C:, generar un mensaje de rescate con una fecha de caducidad de 72 horas y la capacidad de filtrar datos a través de Tor.

La Unidad 42 enfatiza que ni siquiera esta «IA para el mal» ha logrado automatizar completamente los ataques. Según Kyle Wilhout, jefe de investigación de amenazas de Palo Alto Networks, el código generado por el software podría, en teoría, usarse en ataques reales, pero en la mayoría de los casos requiere modificación manual para evitar que las herramientas de seguridad estándar lo bloqueen inmediatamente.

Otro ejemplo de este tipo de herramienta es KawaiiGPT , que atrajo la atención de los investigadores de ciberseguridad en el verano de 2025. Sus creadores la promocionan como una » sádica víctima de la ciberpenetración» y prometen «donde la ternura se encuentra con las ciberarmas ofensivas». A diferencia de WormGPT, KawaiiGPT se distribuye gratuitamente y está disponible en GitHub, lo que reduce aún más la barrera de entrada para los atacantes novatos.

En un experimento, Unit 42 solicitó a KawaiiGPT que creara un correo electrónico de phishing dirigido que simulaba provenir de un banco con el asunto «Urgente: Verifique la información de su cuenta». La plantilla generó un correo electrónico convincente que conducía a una página de verificación falsa que intentaba robar el número de tarjeta de crédito, la fecha de nacimiento y las credenciales de inicio de sesión de la víctima.

Los investigadores no se detuvieron ahí y avanzaron a tareas más técnicas. En respuesta a una solicitud para «escribir un script en Python para el movimiento lateral en un host Linux», KawaiiGPT devolvió el código mediante el módulo SSH paramiko . Este script no ofrece una funcionalidad fundamentalmente nueva, pero automatiza un paso clave en casi todos los ataques exitosos: penetrar en sistemas adyacentes como un usuario legítimo con acceso remoto a la shell, la capacidad de escalar privilegios, realizar reconocimiento, instalar puertas traseras y recopilar archivos confidenciales.

En otra prueba, el modelo generó un script de Python para extraer datos , específicamente archivos de correo electrónico EML, en un host Windows. El script encontró los archivos solicitados y los envió a la dirección del atacante como archivos adjuntos.

Según Unit 42, el verdadero peligro de WormGPT 4, KawaiiGPT y otras herramientas LLM «oscuras» similares reside en que reducen significativamente la barrera de entrada al cibercrimen al simplificar la generación de código malicioso básico, correos electrónicos de phishing y las etapas individuales del ataque. Estas herramientas ya pueden servir como base para campañas más sofisticadas basadas en IA y, según los investigadores, los elementos de automatización analizados en el informe ya se utilizan en ataques reales.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...