Redazione RHC : 12 noviembre 2025 22:17

Al principio hablamos de “virus” , luego aparecieron los “gusanos” , seguidos de los “macrovirus”.

A estos pronto se unieron otros tipos de software malicioso, como registradores de pulsaciones de teclas o bloqueadores de teclas.

En algún momento todos comenzamos a llamarlos malware de forma más genérica.

Y al igual que los virus biológicos, el malware ha evolucionado con el tiempo; algunos son altamente oportunistas, surgiendo para explotar oportunidades a corto plazo, mientras que otros han evolucionado para explotar fallas y problemas más fundamentales en los sistemas de TI que aún no se han corregido.

Los primeros virus en la historia de la informática datan de las décadas de 1970 y 1980. El primer malware en la historia de la informática fue Creeper , un programa escrito para probar la capacidad del código para replicarse en máquinas remotas.

Se considera que el programa Elk Cloner fue el primer virus informático del mundo. Fue creado en 1982 por Rich Skrenta para el sistema operativo DOS 3.3 de Apple , y la infección se propagaba mediante el intercambio de disquetes : el virus se copiaba al sector de arranque del disquete y se cargaba en la memoria junto con el sistema operativo al encender el ordenador.

Durante los años ochenta y principios de los noventa , con la proliferación de disquetes, se produjo una notable propagación de virus; de hecho, era muy común el intercambio de disquetes en todos los lugares de trabajo. Unos pocos disquetes infectados bastaban para iniciar un ataque a gran escala.

Sin embargo, desde mediados de los años noventa, con la expansión de Internet , los virus y el llamado malware en general comenzaron a propagarse mucho más rápidamente, utilizando Internet y el intercambio de correo electrónico como fuente de nuevas infecciones.

El primer virus informático que alcanzó notoriedad mundial fue creado en 1986 por dos hermanos pakistaníes dueños de una tienda de informática, supuestamente para castigar a quienes copiaban ilegalmente su software. El virus, llamado Brain , se propagó por todo el mundo y fue el primer ejemplo de un virus que infectaba el sector de arranque de DOS.

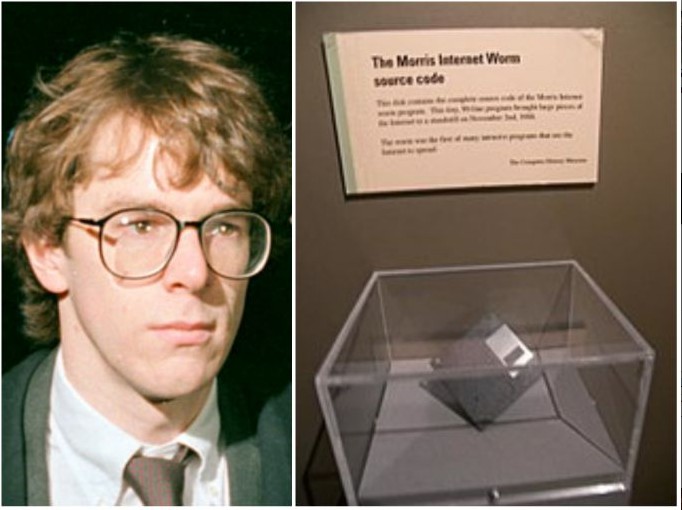

El primer virus que infectaba archivos apareció en 1987. Se llamaba Lehigh y solo infectaba el archivo command.com. En 1988, Robert Morris Jr. creó el primer gusano informático que se propagó por toda la Internet, elgusano Morris . Al año siguiente, en 1989, aparecieron los primeros virus polimórficos , entre los que destacó Vienna. También se lanzó el troyano AIDS ( también conocido como Cyborg) , muy similar al troyano actual PGPCoder . Ambos cifran los datos del disco duro y luego exigen un rescate para recuperarlos (el funcionamiento es el mismo que el del ransomware actual).

En 1995 apareció el primer macrovirus , un virus escrito en el lenguaje de programación de programas de Microsoft como Word y Outlook , que infectaba principalmente diversas versiones de dichos programas mediante el intercambio de documentos. Concept fue el primer macrovirus de la historia.

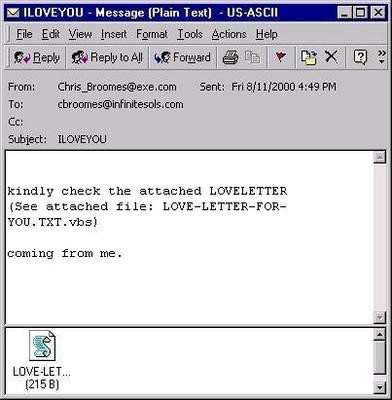

En el año 2000, la famosa canción «I Love You» dio inicio al período de los virus de guion .

De hecho, son los virus más insidiosos que se propagan por correo electrónico porque explotan la capacidad que ofrecen varios programas, como Outlook y Outlook Express, para ejecutar instrucciones activas (llamadas scripts) contenidas en los mensajes de correo electrónico HTML para llevar a cabo acciones potencialmente peligrosas en el ordenador del destinatario.

Los virus escritos con scripts son los más peligrosos porque pueden activarse en cuanto se abre el mensaje.

El mensaje «Te amo» se difundió vía correo electrónico a millones de computadoras en todo el mundo, hasta el punto de que un equipo especial del FBI tuvo que intervenir para arrestar a su creador, un niño de Filipinas.

Se trataba de un correo electrónico que contenía un pequeño programa que ordenaba al ordenador reenviar el mensaje recién recibido a todas las direcciones de la libreta de direcciones de la víctima, generando así una especie de cadena de mensajes automática que saturó los servidores de correo.

Desde 2001, se ha producido un aumento en los gusanos informáticos que explotan vulnerabilidades en programas o sistemas operativos para propagarse sin intervención del usuario. Los picos de incidencia en 2003 y 2004 correspondieron a SQL/Slammer , el gusano más rápido de la historia: en tan solo quince minutos tras el primer ataque, Slammer ya había infectado la mitad de los servidores que alimentaban Internet, dejando fuera de servicio los cajeros automáticos de Bank of America , interrumpiendo el servicio de emergencias 911 en Seattle y provocando cancelaciones de billetes de avión y de facturación debido a repetidos e inexplicables errores. Entre estos gusanos se incluyen dos de los más famosos de la historia: Blaster y Sasser.

En enero de 2004 apareció MyDoom, un gusano informático que aún ostenta el récord de propagación más rápida en el mundo de los virus. Una vez más, el vector de infección fue el correo electrónico: MyDoom no era más que una herramienta desarrollada específicamente (por encargo) para enviar spam. Y, según las estadísticas, cumplió su cometido con creces.

En 2007, surgieron y se propagaron Storm Worm y Zeus. El primero es un troyano altamente viral (se cree que infectó a decenas de millones de máquinas) que permite a un hacker tomar el control de un ordenador infectado e integrarlo en la botnet Storm.

El segundo, sin embargo, tiene como objetivo los sistemas informáticos basados en Microsoft Windows y está diseñado para robar información bancaria (credenciales de cuenta y datos de tarjeta de crédito).

A partir de 2010 , comenzaron los años de la #guerracibernética. La creciente proliferación de ordenadores y otros dispositivos informáticos convirtió a los virus y el malware en auténticas armas al servicio de las principales potencias mundiales. Esto quedó demostrado con el virus Stuxnet, un troyano que se propagó durante la segunda mitad del año y que se creía ampliamente que era un arma para atacar los sistemas informáticos de las centrales nucleares iraníes. En 2012, se descubrió Flame, un malware que probablemente se utilizó en operaciones de espionaje en algunos países de Oriente Medio y que fue descubierto por ciberdelincuentes iraníes.

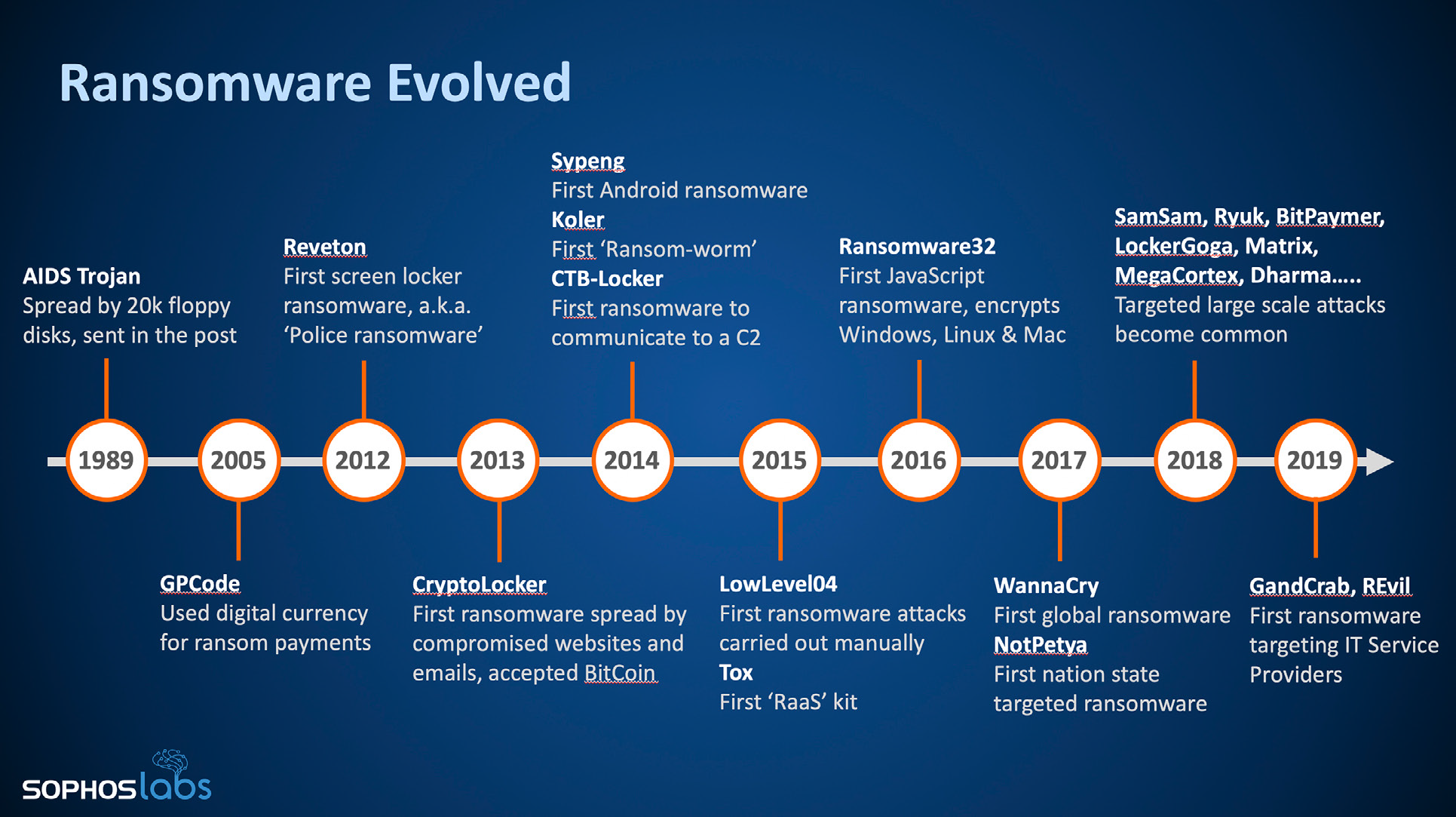

Comenzó a propagarse ese mismo año, en 2012. Basado en el troyano Citadel (que a su vez se basaba en el troyano Zeus ) , su carga útil mostraba una advertencia que parecía provenir de la policía federal (de ahí el nombre de «troyano policial»), indicando que la computadora había sido utilizada para actividades ilegales (por ejemplo, descargar software pirateado o pornografía infantil).

La advertencia informaba al usuario de que para desbloquear su sistema tendría que pagar una multa utilizando un cupón de un servicio de crédito prepago anónimo, por ejemplo

o Paysafecard. Para reforzar la ilusión de que el ordenador estaba bajo vigilancia de la policía federal, la pantalla también mostraba la dirección IP del equipo, y algunas versiones incluso mostraban imágenes de la webcam del PC para dar la impresión de que el usuario también estaba siendo grabado por la policía.

A pesar de la apertura de un nuevo frente, los usuarios comunes de internet siguen siendo un objetivo predilecto de los creadores de virus. Prueba de ello es el malware Cryptolocker , que apareció por primera vez en 2013 y aún permanece activo, aunque bajo diferentes formas y nombres.

En 2014 se produjo la proliferación del troyano Sypeng, capaz de robar datos de tarjetas de crédito, acceder al historial de llamadas, mensajes, marcadores del navegador y contactos. El malware se distribuyó inicialmente en países de habla rusa, pero debido a su dinámica de distribución singular, puso en riesgo a millones de páginas web que utilizan AdSense para mostrar publicidad. Al propagarse por internet, permite a los hackers cifrar todos los datos del disco duro y exigir un rescate para descifrarlos.

Evolución del ransomware – Informe de amenazas de Sophos 2020 – https://www.sophos.com/threatreport2020

Tras los sucesos de 2019, el ransomware se ha convertido, sin duda, en el tipo de malware más conocido y temido. Si bien muchos desconocen qué es un bot o un RAT, prácticamente todos han oído historias terribles de municipios enteros, empresas o centros sanitarios paralizados por el ransomware. Quizá no sepan exactamente qué es, pero saben que, por alguna razón, es un problema actual.

Aunque el ransomware acapara los titulares (sobre todo en la prensa generalista), no es la única amenaza. Los registradores de pulsaciones de teclado, los programas para robar datos, los rastreadores de RAM, los bots, los troyanos bancarios y los RAT siguen estando en el centro de muchos incidentes de seguridad y causan daños importantes.

Los keyloggers son sorprendentemente simples, pero extremadamente efectivos y peligrosos. Se adhieren al flujo de datos proveniente de nuestros teclados, lo que les permite interceptar todo lo que escribimos. El objetivo principal suelen ser las credenciales de inicio de sesión, pero este malware también puede interceptar otro tipo de información.

Pueden implementarse de muchas maneras diferentes, tanto en hardware como en software. Por ejemplo, algunos están diseñados para ocultarse en el conector USB del cable del teclado.

“Ladrones de datos” es el nombre genérico utilizado para definir cualquier malware que entra en nuestro ordenador y busca en nuestro disco duro, e incluso, si es posible, en toda nuestra red, archivos que contengan datos valiosos para los delincuentes.

El malware no siempre encuentra lo que busca en los archivos de nuestros ordenadores, incluso con acceso de administrador o root. Esto se debe a que los datos útiles pueden existir solo temporalmente en la memoria antes de ser eliminados deliberadamente sin llegar a escribirse en el disco.

Por ejemplo, el almacenamiento permanente de ciertos datos está ahora prohibido por normativas como PCI-DSS, que es el estándar de seguridad de datos de la industria de tarjetas de pago.

Pero los ordenadores DEBEN, por ejemplo, tener una clave privada en la RAM para realizar el descifrado. Los datos secretos DEBEN existir temporalmente en la RAM, aunque solo sea por un breve periodo. Por lo tanto, elementos como las claves de descifrado, las contraseñas en texto plano y los tokens de autenticación de sitios web son objetivos típicos de los programas que extraen datos de la RAM.

Un bot es un programa que accede a internet a través de los mismos canales que utilizan los usuarios humanos (por ejemplo, acceder a páginas web , enviar mensajes en un chat , jugar videojuegos , etc.). Este tipo de programas son comunes en muchos servicios en línea, con diversos fines, pero generalmente relacionados con la automatización de tareas demasiado complejas o laboriosas para los usuarios humanos. En esencia, un bot crea una puerta trasera semipermanente en un ordenador para que los atacantes puedan enviar comandos desde cualquier lugar.

Un conjunto de bots se denomina botnet. Otro término común para » bot» es » zombie» , ya que también pueden actuar como agentes durmientes. Los bots pueden enviar spam desde tu dirección IP, buscar archivos locales, robar contraseñas, saturar otros equipos en Internet con tráfico e incluso hacer clic en anuncios en línea para generar ingresos por clic.

Los troyanos bancarios merecen su propia subclase de malware debido a su naturaleza especializada. Su objetivo es exclusivamente la información bancaria en línea de la víctima. Normalmente, incluyen un registrador de pulsaciones de teclas para capturar las contraseñas mientras se introducen y un componente de robo de datos para encontrar contraseñas o detalles de cuentas sin cifrar.

El RAT – abreviatura de Troyano de Acceso Remoto – tiene mucho en común con un “bot”, pero se diferencia de él en que no forma parte de una campaña masiva para ver cuántos “bots” se pueden convocar y operar para eventos de ataque masivo.

Los RAT se utilizan normalmente en ataques más dirigidos, potencialmente para realizar intrusiones maliciosas. Pueden capturar pantallas, escuchar el audio de nuestras habitaciones a través del micrófono de nuestro ordenador y activar nuestras cámaras web.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...