Redazione RHC : 12 noviembre 2025 21:34

Autor: Gianluca Tiepolo

APT29 es un grupo de amenazas persistentes avanzadas (APT) altamente sofisticado, atribuido al Servicio de Inteligencia Exterior (SVR) de Rusia . El grupo ha estado activo desde al menos 2008 y ha participado en una amplia gama de campañas de espionaje y ciberataques contra gobiernos , organizaciones militares , contratistas de defensa y diversas industrias en Estados Unidos, Europa y Asia.

APT29 también se conoce como NOBELIUM (Microsoft), Cozy Bear (Crowdstrike), The Dukes (Kaspersky), JACKMACKEREL (iDefense), BlueBravo (Recorded Future) y UNC2452 (FireEye).

El grupo es conocido por su sutil y sofisticada técnica para robar información geopolítica : a diferencia de otros grupos patrocinados por el Estado ruso, como APT28 o Sandworm , APT29 no ha sido vinculado a ninguna operación disruptiva y opera de forma mucho más discreta.

Al grupo se le atribuyen varios ciberataques de gran repercusión, entre ellos:

En mayo de 2021, se reveló que APT29 era responsable de un ciberataque a gran escala contra varias agencias gubernamentales estadounidenses y empresas privadas, entre ellas Microsoft. El grupo utilizó un sistema de marketing por correo electrónico comprometido para enviar correos de spear-phishing a más de 3000 cuentas individuales, instalando una puerta trasera que permitió a los atacantes acceder a las redes de las víctimas. El grupo también ha sido vinculado con otros ciberataques importantes, incluido el robo de investigaciones sobre la COVID-19 a empresas farmacéuticas estadounidenses.

En general, APT29 es uno de los grupos APT más sofisticados y mejor dotados de recursos del mundo, y sus TTP (técnicas, tácticas y procedimientos) están en constante evolución y cambio.

APT29 es conocido por su persecución paciente y persistente de sus víctimas, a menudo mediante ataques en varias etapas que tardan semanas o incluso meses en completarse. A continuación se muestra una lista de las TTP más destacadas del grupo:

En esta investigación en particular, me centré en analizar las capacidades de mando y control de APT29.

Este grupo de amenazas tiene un historial de uso de servicios en la nube legítimos y de confianza ( como redes sociales y Google Drive ) para sus ciberataques, con el fin de camuflarse entre el tráfico de red normal y evadir la detección . El malware distribuido por APT29 también tiene la capacidad de exfiltrar datos a través de esos mismos canales de comando y comando. Por ejemplo:

APT29 también empleó métodos de cifrado personalizados , como los del malware SeaDuke, donde se generaba una huella digital única para el host infectado y se utilizaba codificación Base64 y cifrado RC4/AES para proteger los datos durante las comunicaciones con su servidor de comando y control (C2). El grupo también utilizó técnicas como el enmascaramiento de dominio y complementos de ofuscación de Tor para crear túneles de red cifrados.

El uso de redes sociales para comunicaciones C2 no es una técnica completamente nueva: otros grupos rusos como Turla (Oso Venenoso) han explotado comentarios publicados en Instagram para obtener las direcciones de sus servidores de comando y control.

Ya en 2015 se detectó que APT29 utilizaba Twitter para controlar máquinas infectadas: en la campaña HAMMERTOSS , el grupo pudo recibir comandos y enviar datos robados a través de la popular red social, lo que les permitió evadir la detección por parte de las soluciones de seguridad que no monitoreaban el tráfico de las redes sociales.

En una campaña más reciente que data de junio de 2021, APT29 atacó a organizaciones diplomáticas italianas con una campaña de spear phishing que distribuyó la puerta trasera EnvyScout.

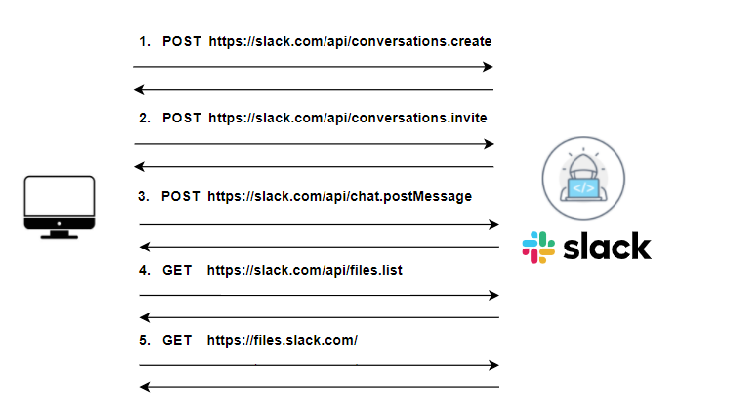

El backdoor primero llama a una función para crear un canal personalizado de Slack , añadiendo el ID de usuario del atacante al canal recién creado. El backdoor obtiene el nombre de usuario y el nombre de host del servidor de la víctima, añade cuatro números aleatorios para formar el nombre del canal y envía una solicitud HTTP con un token de autorización a la API de Slack.

Una vez establecido el canal, la puerta trasera entra en un bucle infinito: utiliza la solicitud API «chat.postMessage» para enviar un mensaje de baliza al canal recién creado y recibe una respuesta con una lista de archivos y cargas útiles adicionales que se descargan y ejecutan en la máquina objetivo.

A mediados de enero de 2022, APT29 lanzó otra campaña de spearphishing contra una entidad diplomática , la cual fue detectada y neutralizada por Mandiant. Durante la investigación, Mandiant descubrió que se utilizaron correos electrónicos maliciosos para distribuir los programas de descarga BEATDROP y BOOMMIC .

BEATDROP es un gestor de descargas escrito en C que utiliza Trello para la comunicación de mando y control (C2) . Trello es una aplicación web de gestión de proyectos que permite a los usuarios organizar tareas y proyectos mediante tarjetas, listas y pestañas personalizables.

Al ejecutarse, BEATDROP carga en memoria su copia ntdll.dll para ejecutar shellcode en su propio proceso. Crea un hilo suspendido y luego busca en el sistema el nombre de usuario, el nombre del equipo y la dirección IP para generar un ID de víctima. BEATDROP utiliza este ID para almacenar y recuperar las cargas útiles de las víctimas desde su servidor de comando y control (C2). Una vez creado el ID de víctima, BEATDROP envía una solicitud inicial a Trello para determinar si la víctima actual ya ha sido comprometida. Trello recupera la carga útil del shellcode y la dirige a cada víctima. Una vez recuperada, la carga útil se elimina de Trello.

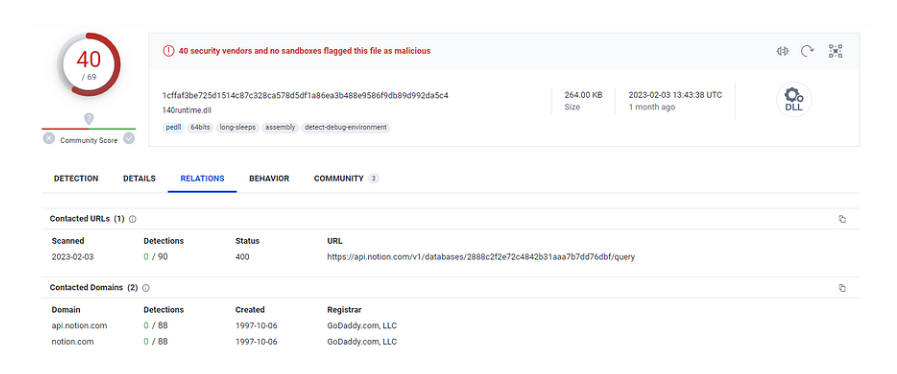

En octubre de 2022, ESET Research descubrió una muestra subida a VirusTotal que se parecía mucho a una que APT29 había utilizado unos meses antes, con la diferencia clave de que utilizaba Notion , una plataforma de software para tomar notas basada en la nube, para las comunicaciones de comando y control (C&C) .

La API de Notion para comunicaciones C2 puede ser explotada mediante la inserción de comandos en el espacio de trabajo de Notion, al que el malware accede como si fuera un usuario legítimo. Este uso indebido de Notion permite a los atacantes evadir la detección y sortear los controles de seguridad , ya que es probable que el tráfico entre el malware y el servidor de Notion se perciba como legítimo.

Los investigadores de ESET sospechan que el programa de descarga distribuido en esta campaña en particular fue diseñado para recopilar y ejecutar cargas maliciosas adicionales, como Cobalt Strike . La campaña fue analizada con mayor detalle por investigadores de Hive Pro y Recorded Future , quienes identificaron la muestra como el malware GraphicalNeutrino.

Según Recorded Future, APT29 utilizó un sitio web comprometido con el texto señuelo » Programa de Embajadores Noviembre 2022 » para distribuir el archivo ZIP «program.zip», lo que sugiere que los objetivos de la campaña están relacionados con personal de embajadas o un embajador . GraphicalNeutrino, el malware utilizado en la operación, actúa como un cargador con funcionalidad básica de comando y control (C2) y emplea diversas técnicas anti-análisis para evitar ser detectado, incluyendo el desconexión de la API y la evasión del entorno aislado (sandbox).

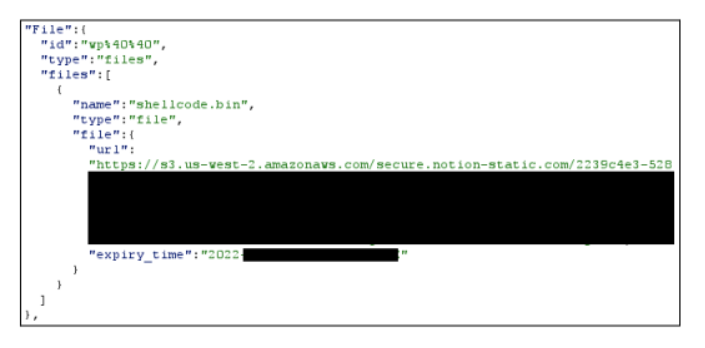

Tras establecer persistencia, el malware descifra varias cadenas, incluyendo una clave API de Notion y un identificador de base de datos, y calcula un ID único para la víctima a partir del nombre de usuario y el nombre de host. A continuación, utiliza la API de Notion para la comunicación con el servidor de comando y control (C2) y para enviar cargas útiles adicionales al equipo de la víctima.

Para cada solicitud al servidor de comando y control (C2), GraphicalNeutrino analiza la respuesta JSON y busca un array de «archivos». Si el array no está vacío, el malware analiza el campo URL, descarga el archivo y lo descifra mediante un cifrado personalizado. Una vez descifrado, el shellcode se genera indirectamente en un nuevo hilo.

El uso de señuelos diplomáticos durante períodos de alta tensión geopolítica, como la guerra en Ucrania, probablemente resulte eficaz para los grupos APT rusos, dado el impacto potencial de la información obtenida de entidades o individuos comprometidos en la política exterior y los procesos de toma de decisiones estratégicas de Rusia. Quizás por ello, APT29 ha adoptado las mismas tácticas —específicamente, comunicaciones C2 encubiertas a través de Notion— para su próxima gran campaña, dirigida esta vez contra la Comisión Europea .

En esta última sección de la entrada del blog, analizo una campaña hasta ahora desconocida atribuida a APT29 que tuvo como objetivo la Comisión Europea . Espero que la introducción previa a las TTP y las campañas del grupo resulte útil, ya que este ataque presenta algunas similitudes con la campaña GraphicalNeutrino expuesta por Recorded Future .

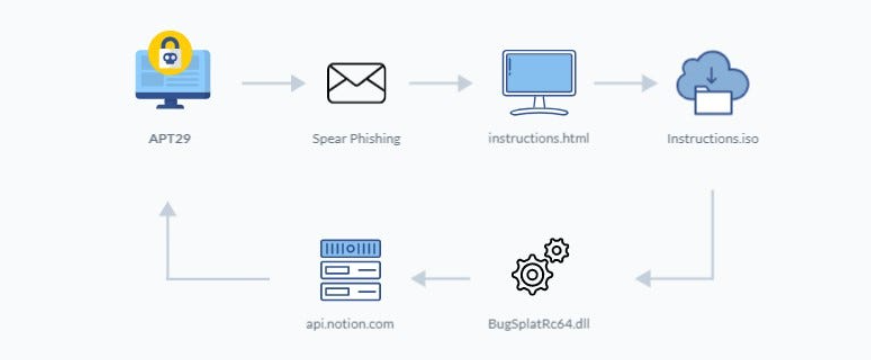

A partir de mediados de febrero de 2023, una campaña de spear phishing tuvo como objetivo varias direcciones de correo electrónico relacionadas con miembros de la Comisión Europea. El ataque consistió en la distribución de una imagen .iso maliciosa que contenía una nueva versión del descargador VaporRage . Una vez ejecutado, se observó que el malware explotaba la API de Notion para distribuir balizas de Cobalt Strike .

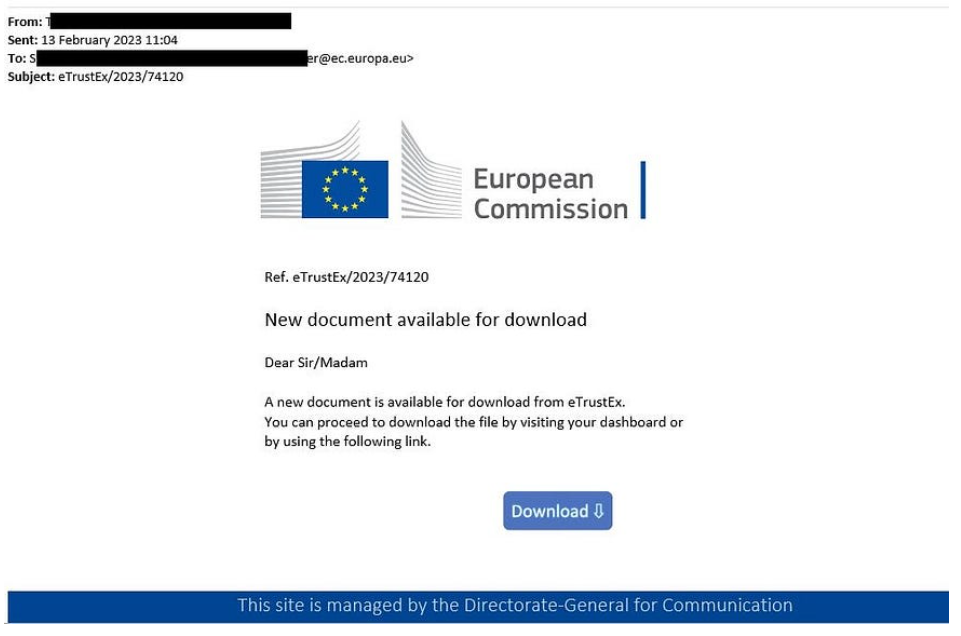

El primer correo electrónico de phishing, enviado el 13 de febrero de 2023, se hacía pasar por un aviso administrativo sobre documentos disponibles para su descarga en eTrustEx, una plataforma web que garantiza la transmisión segura de documentos entre los miembros de la Comisión. Los correos electrónicos fraudulentos estaban redactados en inglés y se enviaron a un número muy específico de usuarios clave de la plataforma eTrustEx.

Además, observé que en varios correos electrónicos de muestra, los remitentes probablemente sean cuentas de correo electrónico comprometidas pertenecientes a organizaciones gubernamentales legítimas. Esto podría engañar a las víctimas haciéndoles creer que los correos provienen de socios de confianza, aumentando así la probabilidad de que hagan clic en los enlaces.

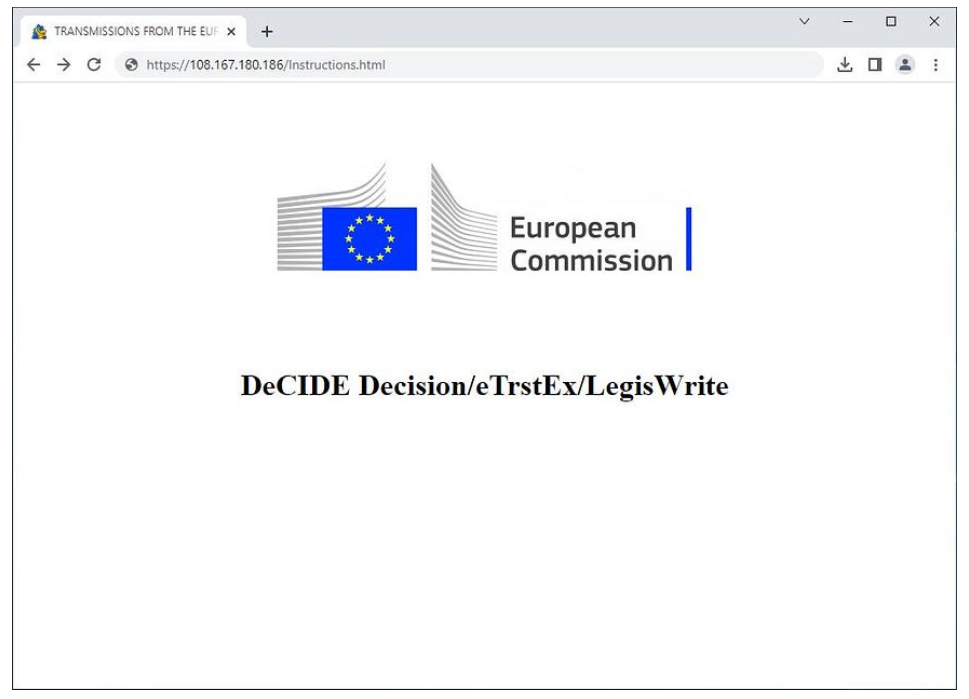

Al abrir el enlace, la víctima es redirigida a una página HTML maliciosa alojada en hxxps://literaturaelsalvador[.]com/Instructions.html que utiliza una técnica conocida como contrabando de HTML para descargar una imagen ISO al sistema objetivo. Creo que este dominio no pertenece al atacante, sino que ha sido comprometido, lo cual coincide con la actividad previa de APT29 .

El archivo ISO se descarga automáticamente cuando la víctima visita el sitio web; esto se logra mediante el siguiente código JavaScript. El contenido de Instructions.iso se almacena en la variable d .

Una vez que el archivo se ha escrito en el disco, cuando un usuario hace doble clic en él en Windows 10 o posterior, la imagen se monta y el contenido de la carpeta se muestra en el Explorador de Windows. La ISO contiene dos archivos: un acceso directo de Windows ( Instructions.lnl ) y una DLL maliciosa ( BugSplatRc64.dll ).

Si el usuario hace clic en el archivo LNK, se ejecuta el siguiente comando, lo que desencadena involuntariamente la ejecución de la DLL maliciosa.

El uso de accesos directos LNK para ejecutar DLL maliciosas es una técnica que se ha asociado con APT29 en numerosas campañas. En este caso concreto, identifiqué la muestra como VaporRage , un programa de descarga utilizado por APT29 desde 2021 .

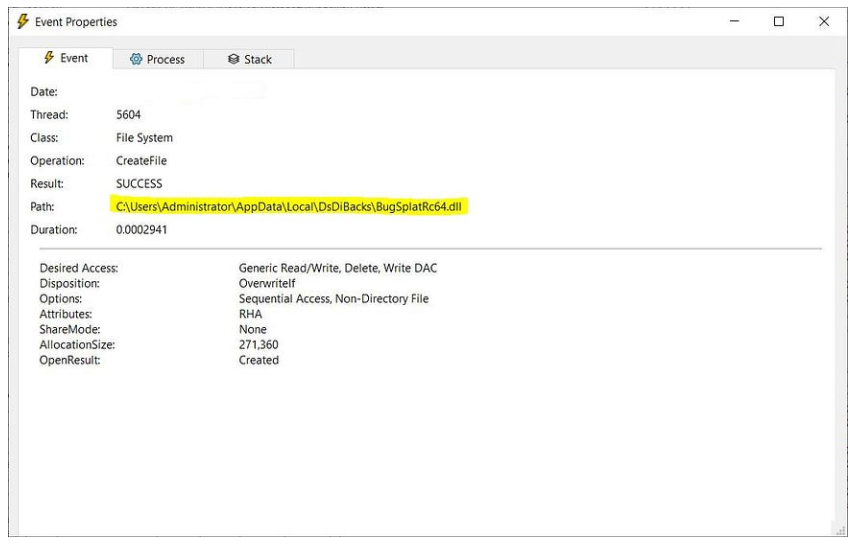

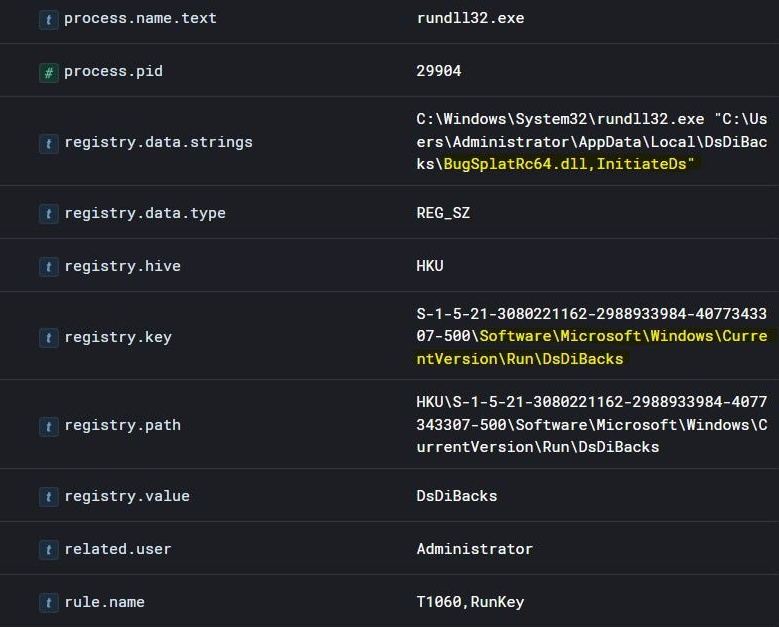

Al ejecutarse con la exportación InitiateDs , VaporRage primero ejecuta algunos comandos de reconocimiento y genera un ID de host codificando en hexadecimal el dominio DNS y el nombre de usuario. Luego crea una copia de sí mismo en:

C:Users%USERNAME%AppDataLocalDsDiBacksBugSplatRc64.dll

VaporRage luego establece persistencia en el sistema comprometido mediante la creación de una clave de ejecución de registro ubicada en: SoftwareMicrosoftWindowsCurrentVersionRunDsDiBacks .

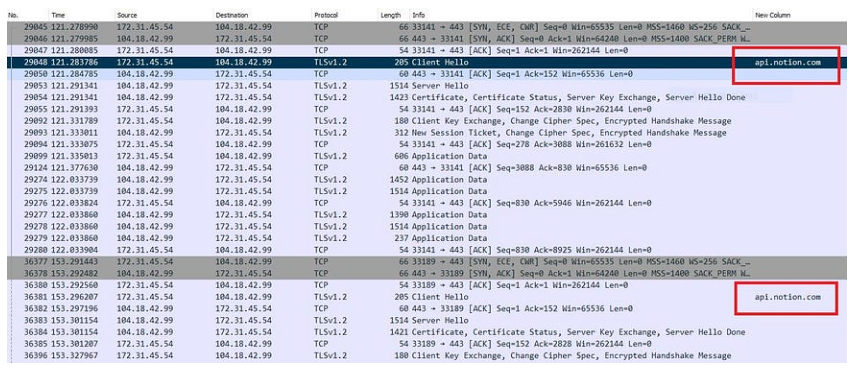

Como mencioné al principio de esta publicación, el ejemplo VaporRage proporcionado en la cadena de ejecución aprovecha sus capacidades de comando y control comunicándose a través de HTTPS mediante las API de Notion . La funcionalidad de base de datos de Notion también se utiliza para almacenar información de las víctimas y preparar cargas útiles adicionales para su descarga.

Según mis observaciones, esta muestra de VaporRage realiza periódicamente una solicitud POST a la API de Notion para comprobar la disponibilidad de una carga útil de malware de segunda fase , que posteriormente se descarga y ejecuta en memoria. En esta campaña concreta, APT29 utilizó VaporRage para desplegar balizas de Cobalt Strike y así consolidar su presencia en el entorno.

El siguiente punto de conexión se utilizó para las comunicaciones C2:

Esta técnica ejemplifica los constantes intentos de APT29 por ocultar sus acciones y mantener el acceso continuo a los sistemas objetivo. Esto ha sido ampliamente documentado por Mandiant , que describió a APT29 utilizando diversas técnicas, como tareas programadas , claves de ejecución, certificados maliciosos y puertas traseras en memoria, a veces empleando varios métodos para cada objetivo.

En general, el uso de servicios en la nube como Trello y Notion para las comunicaciones de comando y control (C2) no solo proporciona a los atacantes mayores capacidades para evadir los controles de seguridad de la red, sino que también aumenta su resistencia ante las operaciones policiales de desmantelamiento: las redes sociales y los servicios en la nube suelen estar alojados en múltiples servidores y ubicaciones, lo que dificulta que las autoridades desactiven la plataforma por completo. Esto significa que el atacante puede seguir utilizando la plataforma para las comunicaciones C2 incluso si se desactivan algunos servidores. Estas ventajas la convierten en una opción atractiva para atacantes como APT29 para llevar a cabo sus actividades maliciosas.

El abanico de tácticas, técnicas y procedimientos (TTP) empleados por APT29 en esta campaña respalda la conclusión de que su objetivo es establecer numerosas vías de acceso a largo plazo para facilitar la recopilación de inteligencia dentro de las redes de las entidades gubernamentales objetivo. Las naciones vinculadas a la crisis ucraniana, en particular aquellas con importantes lazos geopolíticos, económicos o militares con Rusia o Ucrania, se enfrentan a un mayor riesgo de ser blanco de APT29.

Este grupo de ciberdelincuentes ha demostrado una impresionante capacidad de adaptación a lo largo de sus operaciones. Utilizan métodos innovadores y únicos para eludir los requisitos de detección y autenticación en sus entornos objetivo. En sus operaciones recientes, el grupo ha demostrado un profundo conocimiento de la seguridad operativa, lo que les permite moverse sin problemas entre recursos locales y en la nube con un mínimo de malware. Estos factores, sumados a sus avanzadas capacidades de desarrollo de malware, su larga trayectoria operativa y el tiempo que llevan operando contra sus objetivos, indican que APT29 es un actor bien financiado y excepcionalmente sofisticado , y que sin duda seguirá representando una amenaza durante 2023.

A continuación se presenta una lista de indicadores asociados con esta campaña.

Dominios

hxxps://literaturaelsalvador[.]com/instructions.html

hxxps://api[.]notion[.]com/v1/databases/37089abc0926463182bb5343bce252cc/query

PI

108[.]167.180.186

104[.]18.42.99

Archivo — SHA256

21a0b617431850a9ea2698515c277cbd95de4e59c493d0d8f194f3808eb16354 (Instrucciones.iso)

e957326b2167fa7ccd508cbf531779a28bfce75eb2635ab822927B9augRplat.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...