Redazione RHC : 12 noviembre 2025 07:24

Tras cuatro años, OWASP ha actualizado su lista TOP 10 de los riesgos más peligrosos para las aplicaciones web, añadiendo dos nuevas categorías y revisando la estructura de la clasificación.

La organización ha publicado un borrador de la versión de 2025, que está abierto a comentarios hasta el 20 de noviembre. Este documento es una versión casi final del OWASP Top 10, que refleja las amenazas actuales para los desarrolladores y administradores web.

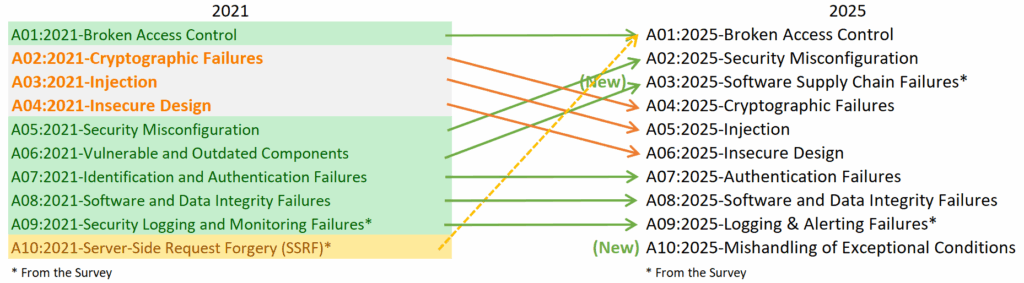

Al igual que en la edición anterior, el Control de Acceso Deficiente se mantuvo en primer lugar. Esta categoría se ha ampliado para incluir las vulnerabilidades SSRF , que anteriormente ocupaban el décimo puesto.

La configuración errónea de seguridad ocupa el segundo lugar, subiendo desde el quinto en la clasificación de 2021. Los problemas en la cadena de suministro se sitúan en tercer lugar. Esta es una versión ampliada de la categoría de componentes vulnerables y obsoletos, que incluye problemas y vulneraciones en el ecosistema de dependencias , los sistemas de compilación y la infraestructura de despliegue. Según OWASP, estos riesgos figuraban entre las principales preocupaciones de la comunidad profesional durante la encuesta.

A continuación, se presentaron las fallas criptográficas, la inyección (incluidas XSS e inyección SQL) y el diseño inseguro: las tres categorías descendieron dos puestos, ocupando el cuarto, quinto y sexto lugar, respectivamente. Las fallas de autenticación, las fallas de integridad de software o datos y las fallas de registro y alertas mantuvieron sus posiciones anteriores, del séptimo al noveno lugar.

Una nueva categoría entre las diez primeras es «Gestión incorrecta de condiciones excepcionales», que cierra la lista. Incluye errores en el manejo de excepciones, respuestas incorrectas a anomalías, manejo inadecuado de errores y fallos lógicos que ocurren en condiciones de funcionamiento del sistema no estándar.

Los 10 principales cambios de OWASP a partir de 2021 (OWASP)

Los representantes de OWASP destacaron que la estructura de la lista de 2025 difiere de la de 2021. El análisis ahora tiene en cuenta el número de aplicaciones probadas durante el año y el número de sistemas en los que se detectó al menos una instancia de una enumeración de debilidades comunes (CWE) específica .

Este enfoque nos permite monitorizar la prevalencia de vulnerabilidades en toda la gama de productos analizados , independientemente del número de veces que se produzca el mismo problema en una misma aplicación. Para el análisis se utilizaron un total de 589 CWE , frente a tan solo 30 en 2017 y aproximadamente 400 en 2021.

Para evaluar la explotabilidad y el impacto técnico, OWASP utilizó datos de CVE, agrupándolos por CWE y calculando valores promedio basados en las puntuaciones CVSS. Debido a las limitaciones de las pruebas automatizadas, solo se seleccionaron ocho categorías a partir de estos datos. Las dos restantes se obtuvieron mediante una encuesta a la comunidad, en la que expertos identificaron los riesgos que consideraban más críticos en la práctica.

Por lo tanto, la clasificación OWASP Top 10 2025 refleja un cambio en la atención de la comunidad, que pasa de los errores clásicos de implementación a los problemas de configuración, arquitectura y cadena de suministro que cada vez más provocan fallos en las aplicaciones web modernas.

Redazione

Redazione

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...