Massimiliano Brolli : 12 noviembre 2025 22:27

Flame (también conocido como Flamer, sKyWIper, Skywiper) es un malware informático modular descubierto en 2012 que atacaba ordenadores objetivo de Oriente Medio que ejecutaban el sistema operativo Microsoft Windows.

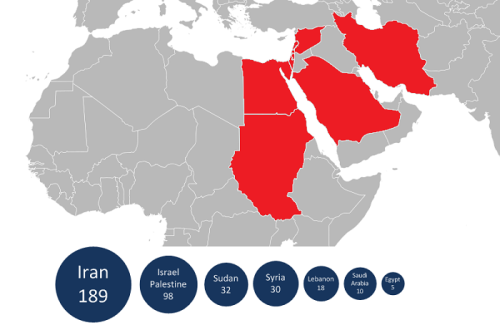

El objetivo principal del programa era el ciberespionaje, con el fin de recopilar información de inteligencia en países de Oriente Medio. La empresa rusa de ciberseguridad Kaspersky Labs declaró a la BBC que cree que el malware, conocido como Flame, ha estado operativo desde agosto de 2010, por lo que es probable que su desarrollo se produjera muy cerca del momento en que se creó el malware Stuxnet.

El malware es muy sofisticado, aunque no está confirmado, y parece haber sido desarrollado por expertos patrocinados por Estados Unidos en colaboración con el gobierno israelí. Flame ha sido descrito por numerosos investigadores de ciberseguridad como «una de las amenazas más complejas jamás descubiertas».

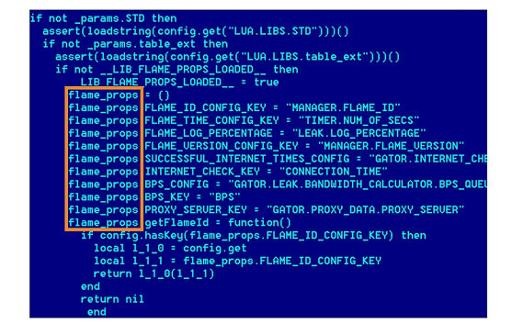

Flame era un programa inusualmente grande, con un peso asombroso de 20 megabytes (40 veces mayor que el código de Stuxnet). Estaba escrito parcialmente en el lenguaje de programación Lua, con código C++ compilado y enlazado, lo que permitía cargar módulos de ataque adicionales tras la infección inicial.

El malware utiliza cinco métodos de cifrado diferentes y una base de datos SQLite para almacenar de forma estructurada la información que obtiene del entorno.

Este malware no fue creado para causar daño físico, sino únicamente para recopilar enormes cantidades de información confidencial y enviarla a su servidor de comando y control.

«Una vez que un sistema está infectado, Flame inicia una compleja serie de operaciones, que incluyen el rastreo del tráfico de red, la captura de pantallas, la grabación de conversaciones de audio, la interceptación de la entrada del teclado, etc.»

dijo Vitaly Kamluk, jefe de expertos en malware de Kaspersky.

A diferencia de Flame, Stuxnet estaba diseñado para dañar equipos, específicamente los utilizados en el proceso de enriquecimiento de uranio. Stuxnet logró dañar cientos de centrifugadoras en la planta de enriquecimiento de uranio de Natanz, en Irán, lo que retrasó el programa nuclear iraní entre uno y dos años, según los expertos.

El primer caso registrado de Flame por Kaspersky data de agosto de 2010, aunque se ha dicho que es muy probable que estuviera operativo antes. El profesor Alan Woodward, del Departamento de Informática de la Universidad de Surrey, afirmó que el ataque era significativo porque, como conjunto de herramientas, Flame podía atacar prácticamente cualquier cosa que pudiera replicar.

Una vez que el malware había infectado una máquina, era posible, si era necesario, agregar módulos adicionales y realizar tareas específicas, de forma muy similar a como se agrega una aplicación a un teléfono inteligente hoy en día.

Flame fue creada para recopilar información de inteligencia sobre el programa nuclear de Irán, permitiendo operaciones cibernéticas que ralentizarían los supuestos planes estratégicos de Irán para desarrollar armas nucleares.

Malware de propagación de llamas

Según el Washington Post, el virus probablemente sea el resultado de un proyecto de colaboración clasificado entre Estados Unidos e Israel, iniciado hace más de cinco años. Los creadores de Flame esperaban que sus esfuerzos ganaran tiempo para las conversaciones multilaterales y las sanciones respaldadas por la ONU, anulando así la opción de una intervención militar.

Según Kamluk, de Kaspersky, Flame afectó a más de 600 objetivos específicos, infectando alrededor de 1.000 ordenadores, entre los que se incluyen particulares, empresas, instituciones académicas y sistemas gubernamentales.

El Equipo Nacional de Respuesta a Emergencias Informáticas de Irán emitió un aviso de seguridad en el que afirmaba que creía que Flame era responsable de los «recientes incidentes de pérdida masiva de datos» en el país.

Se considera un kit de herramientas modular para el ciberespionaje. Flame instala una puerta trasera en los ordenadores y cuenta con al menos 20 módulos conocidos que pueden combinarse para robar documentos, interceptar el tráfico de red, grabar comunicaciones de audio y realizar capturas de pantalla, entre otras cosas. Los 20 MB de código pueden configurarse para propagarse por una red.

El programa también graba las conversaciones de Skype y puede convertir los ordenadores infectados en balizas Bluetooth que intentan descargar información de contacto de dispositivos Bluetooth cercanos. Estos datos, junto con documentos almacenados localmente, se envían a uno de los varios servidores de comando y control ubicados en todo el mundo, mientras el malware espera nuevas instrucciones de dichos servidores.

Algunos componentes de Flame falsificaban un certificado de seguridad de Microsoft para Terminal Server con el fin de engañar a los equipos y hacerles creer que el software era legítimo. Microsoft publicó un parche de seguridad para corregir la vulnerabilidad en Terminal Server, que se utiliza para conexiones de escritorio remoto.

El análisis del código de Flame realizado por Kaspersky sugiere una fuerte relación entre Flame y Stuxnet; la primera versión de Stuxnet contenía código para propagarse a través de unidades USB que es casi idéntico a un módulo de Flame que explota la misma vulnerabilidad de día cero.

Para analizar mejor el malware, GoDaddy configuró servidores controlados por investigadores para recibir comunicaciones de los ordenadores infectados. Aproximadamente el 50 % de las conexiones al servidor de los investigadores provenían de equipos con Windows 7, el 45 % de equipos con Windows XP y algo menos del 5 % de equipos con Windows Vista.

El malware utilizaba la contraseña «LifeStyle2» para comunicarse con los servidores de comando y control. Según Roel Schouwenberg, investigador sénior de seguridad de Kaspersky Lab , los datos se subían en pequeños bloques de 8 kilobytes, probablemente para adaptarse a las bajas velocidades de internet en Oriente Medio.

Los creadores de Flame estaban interesados en recibir archivos PDF, documentos de Microsoft Office y archivos de AutoCAD, que se utilizan habitualmente para diseñar cosas, “desde turbinas industriales hasta diseños de edificios”, según Schouwenberg.

Lo interesante de Flame era su capacidad para transportar datos desde redes aisladas (Air Gap) a redes con acceso a Internet. Flame crea un canal encubierto entre los ordenadores del entorno protegido y los ordenadores fuera del perímetro que disponen de conexión a Internet.

La idea principal es algo nunca antes visto en malware: una «mula de información», una persona utilizada para transportar información entre dos sistemas. La información se almacena en una memoria USB que el usuario puede insertar en un ordenador infectado. Dicha memoria USB almacena la base de datos del malware con la información extraída.

El CERT de Irán describió el cifrado del malware Flame como » un patrón especial visto solo en Israel». El Daily Telegraph informó que, debido a los objetivos aparentes de Flame, que incluían a Irán, Siria y Cisjordania, Israel se había convertido en «el principal sospechoso para muchos analistas».

Otros han señalado a China y Estados Unidos como posibles responsables. Richard Silverstein, crítico de las políticas israelíes, afirmó haber confirmado con una fuente israelí de alto nivel que el malware fue creado por expertos israelíes en ciberseguridad.

El Jerusalem Post informó que el viceprimer ministro israelí Moshe Ya’alon pareció insinuar que su gobierno era responsable, pero un portavoz israelí negó posteriormente esta insinuación.

Funcionarios de seguridad israelíes han sugerido que las máquinas infectadas encontradas en Israel podrían tener su origen en Estados Unidos u otros países occidentales. Estados Unidos ha negado oficialmente su responsabilidad.

De hecho, hasta la fecha, como siempre en estas situaciones, existen atribuciones presuntas, pero casi nunca una atribución cierta.

Massimiliano Brolli

Massimiliano Brolli

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...