Massimiliano Brolli : 12 noviembre 2025 12:29

A menudo hablamos de «malware». Sin embargo, aún hoy, muchas personas no comprenden del todo el verdadero significado de este término. En este artículo, explicaremos con precisión qué es el malware, sus principales tipos y sus diferencias, para que puedas evitar confusiones y comprenderlo mejor.

La palabra malware proviene del idioma inglés, de la unión de dos palabras: » MALicious» y » software» , que significa «software malicioso», es decir, código capaz de causar daño o garantizar una ventaja a su creador.

Pero para comprender plenamente la evolución del malware, debemos remontarnos a 1949, cuando el matemático John von Neumann teorizó sobre la posibilidad de crear programas informáticos que pudieran replicarse de forma autónoma.

El matemático estadounidense John von Neumann, quien teorizó el concepto de virus autorreplicantes.

Il concetto di programma auto-replicante trovò la sua evoluzione pratica nei primi anni ’60, in un gioco ideato da un gruppo di programmatori del laboratorio Bell della AT&T chiamato «Core War», n el quale più programmi si dovevano sconfiggere sovrascrivendosi a vicenda. Un virus informatico è infatti un programma che ricorsivamente (ed esplicitamente) copia una versione possibilmente evoluta di sé stesso, avviando quindi una infezione.

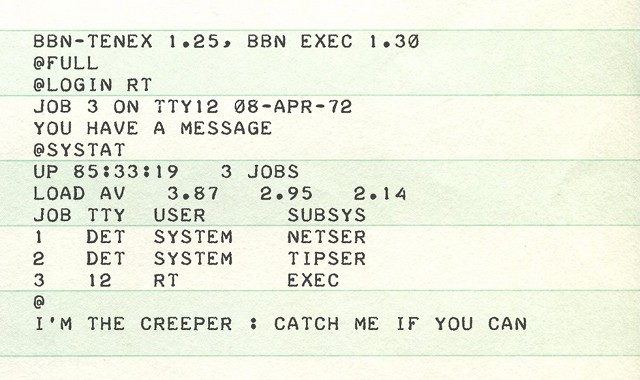

En 1971, Bob Thomas, ingeniero de BBN Technology, escribió el famoso Creeper, un programa autorreplicante diseñado para terminales DEC PDP-10 que ejecutaban el sistema operativo TENEX.

Creeper no era un software malicioso ni sofisticado. Una vez ejecutado, simplemente mostraba el mensaje «SOY CREEPER: ATRÁPAME SI PUEDES» en la pantalla, comenzaba a imprimir un archivo y se conectaba a otro ordenador para realizar las mismas operaciones. Podemos decir que Creeper era una simple prueba de concepto (PoC), un borrador de una idea o concepto, capaz de demostrar que la hipótesis planteada era factible.

Archivo impreso por Creeper una vez en funcionamiento.

Creeper no era exactamente un virus —de hecho, se le llama gusano, según la terminología moderna— porque no se replicaba en otras máquinas, sino que saltaba físicamente de un ordenador a otro. Este código sentó las bases de una idea que pronto se convertiría en un problema de ciberseguridad. Pero en aquel entonces, el término «virus» aún no se asociaba a este tipo de programas.

En 1972, David Gerrold, escritor de ciencia ficción, utilizó la palabra VIRUS para describir un programa informático que se comportaba como virus biológicos en su novela «La máquina de Dios».

Posteriormente, en 1973, la frase » virus informático» se utilizó en la película Westworld, así como en el cómic X-Men #158, publicado en 1982.

El 10 de noviembre de 1983, Fred Cohen, estudiante de la Universidad del Sur de California, realizó una demostración académica del futuro digital durante un seminario sobre seguridad informática, mostrando el funcionamiento de un virus informático. Para ello, ejecutó su código en un ordenador y, a los cinco minutos de arrancar, obtuvo el control total del sistema.

El programa había logrado «infectar» los ordenadores haciendo copias de sí mismo y propagándose de una máquina a otra ocultándose dentro de un programa legítimo de mayor tamaño, que se cargaba en un ordenador desde un disquete.

Cohen describió este comportamiento como un » virus informático autorreplicante», acuñando efectivamente el término por primera vez en el ámbito académico, aunque ya era bastante común en el lenguaje hablado.

Pero el malware de Cohen no fue el primero de su tipo.

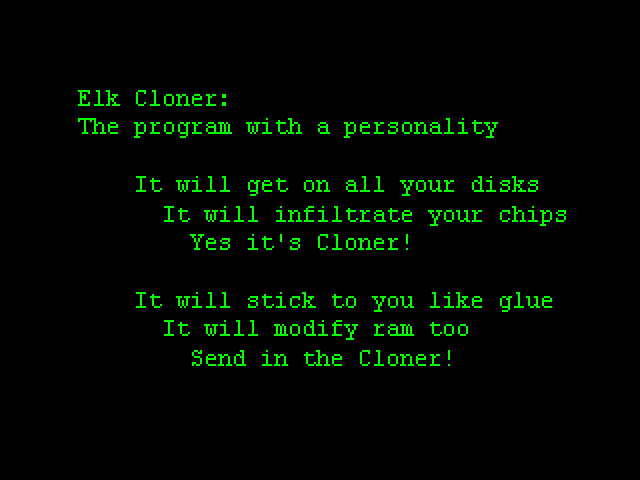

Rich Skrenta, un chico de 15 años de Pensilvania, superó a Cohen por tan solo un año. Skrenta tenía predilección por gastar bromas a sus amigos y añadía código a los programas de juegos del famoso Apple II que apagaba sus ordenadores o hacía otras cosas molestas y extrañas.

Fue en 1982 cuando desarrolló el programa llamado Elk Cloner, considerado el primer virus informático del mundo.

El programa se ejecutaba en el sistema operativo DOS 3.3 de Apple y la infección se propagaba a través del intercambio de disquetes.

El virus estaba presente en un disquete que contenía juegos. Tras ejecutar el disquete cincuenta veces, el programa se copió al programa de arranque principal del ordenador, de modo que cada vez que se iniciaba, mostraba el mensaje « Soy Elk Cloner, un programa con personalidad».

A partir de entonces, la historia es bastante conocida, ya que todos hemos tenido que lidiar con virus informáticos y antivirus.

Con el paso del tiempo, el término virus se fue especializando cada vez más, también a la luz de la evolución de la seguridad informática y las amenazas.

Así, el virus pronto se convirtió en un gusano, y luego en un troyano, rootkit, ransomware, adware y mucho, mucho más.

Muchas de estas «especializaciones» siguen generando confusión hoy en día, pero en este artículo analizaremos las formas más extendidas para comprender plenamente las diferencias, su génesis y su naturaleza.

La clase de troyanos toma su nombre de la forma en que el programa penetra en un sistema, presentándose como un software útil y aparentemente inofensivo (caballo de Troya).

El usuario lo ejecuta voluntariamente, iniciando simultáneamente las funciones del malware. Los troyanos, también llamados RAT (acrónimo de Remote Administration Tool/Trojan), generalmente constan de dos componentes: un servidor y un cliente, que permiten el control remoto del equipo infectado y el envío de instrucciones para su ejecución.

Existen muchas variantes de troyanos, que permiten diferentes modos de control capaces de todo tipo de vulneraciones.

El primer troyano de la historia fue Gotcha, que apareció en 1985 y era capaz de causar daños considerables. El programa se presentaba como un visor gráfico de archivos, pero su intención era borrar todos los datos del disco.

Esta clase de virus a menudo se confunde con otros tipos de malware, pero el factor distintivo es el modelo de propagación.

Una vez ejecutado, un virus informático infecta otros archivos, creando copias de sí mismo, generalmente sin que el usuario lo detecte. Normalmente, un virus se distribuye dentro de un archivo ejecutable y se propaga una vez iniciado, infectando otro archivo ejecutable sin que el usuario lo sepa.

El virus considerado el primero de la historia, como ya hemos visto, es Elk Cloner, que a menudo se confunde con el gusano Creeper ( que no es el monstruo del videojuego Minecraft). Es importante destacar que la diferencia radica en el método de propagación que distingue su tipología: el primero se autorreplica, mientras que el segundo se autopropaga, es decir, ejecuta de forma autónoma una copia de sí mismo, sin utilizar otro ejecutable como vector de infección.

El ransomware es un tipo de malware que restringe el acceso al dispositivo que infecta, exigiendo el pago de un rescate para eliminar dicha restricción.

El ransomware actual bloquea el sistema y, para impedir que el usuario realice cualquier acción para restaurar el acceso, cifra los datos y exige un rescate para la recuperación y el descifrado de los mismos.

Además, el cibercrimen se ha organizado desde hace tiempo en torno al RaaS (Ransomware como Servicio), inspirado en los servicios en la nube. Este ransomware puede ser utilizado incluso por personas sin conocimientos de malware ni de hacking. Estos operadores de la darknet (como Maze, Revil y Darkside) también extraen datos de los servidores comprometidos, de modo que, si no se paga el rescate, aún disponen de una forma adicional de chantaje a la víctima para que publique los datos y la propiedad intelectual robados de su infraestructura.

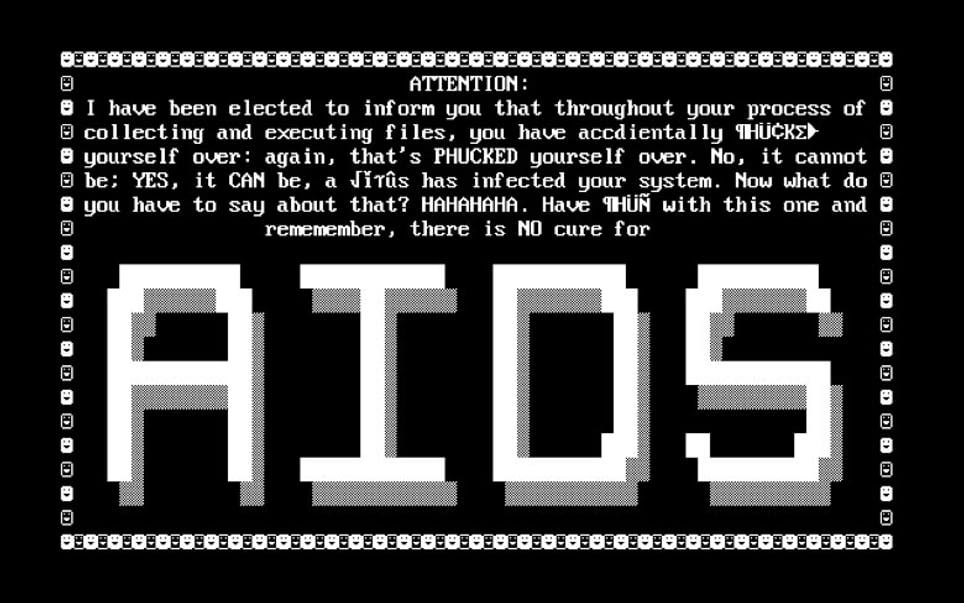

Captura de pantalla tras la ejecución del ransomware Trojan AIDS.

El primer ransomware fue el troyano del SIDA, también conocido como «PC Cyborg», escrito en 1989 por el biólogo Joseph Popp. Ejecutaba un código malicioso que mostraba al usuario un mensaje indicando que la licencia de un software instalado había caducado. A continuación, cifraba los archivos del disco duro y obligaba al usuario a pagar 189 dólares a «PC Cyborg Corporation» para desbloquear el sistema.

El ransomware se suele utilizar al final de un ataque, a menudo iniciado mediante RATs para comprometer inicialmente la infraestructura, o una vez que se ha logrado la persistencia a través del uso de intermediarios de acceso. Si desea comprender mejor cómo funciona el RaaS, lea los artículos sobre este tema en RedHotCyber.

Los gusanos son un tipo de malware capaz de autorreplicarse. Es importante tener en cuenta que suelen confundirse con los virus. Si bien los virus también se replican, lo hacen infectando otros archivos. El método más común de propagación de los gusanos, al igual que el de muchos otros programas maliciosos, es el correo electrónico.

De hecho, el gusano busca las direcciones de correo electrónico almacenadas en el ordenador anfitrión y envía una copia de sí mismo como archivo adjunto a todas o algunas de las direcciones que ha logrado recopilar.

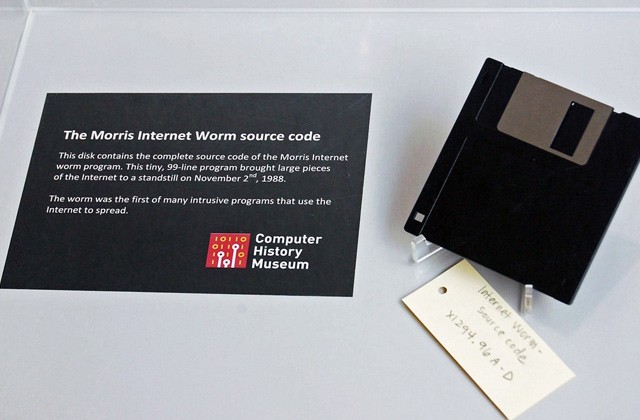

El disco que contenía el gusano «morris», el primero de su tipo en Internet.

El primer gusano informático de la historia fue creado en 1988 por Tappan Morris , un estudiante de la Universidad de Cornell llamado Robert Purcell, y lanzado el 2 de noviembre de 1988 desde el laboratorio del MIT. Morris creó el gusano para calcular el tamaño de la red ARPANet. Quince horas después de su lanzamiento, infectó 6000 servidores Unix de un total de 60 000 en la red ARPANet. Morris pasó a la historia tanto por crear el primer gusano informático como por llevar a su creador a la primera condena por piratería informática en Estados Unidos.

En informática, el spyware es un tipo de software que recopila información sobre la actividad en línea de un usuario sin su consentimiento explícito.

El software espía, nacido en la época de Windows XP e Internet Explorer, generalmente está presente dentro de otro software, dentro de aplicaciones móviles o diseñado (en los casos más sofisticados) para ser puesto a disposición de agencias de inteligencia y gobiernos nacionales, como ya hemos visto en un video del canal de YouTube «zeroday between brokers and espionage».

Estos programas pueden interceptar mensajes, acceder a la información del teléfono, los contactos y las galerías de fotos, e incluso algunos pueden acceder al micrófono y la cámara. En resumen, son realmente peligrosos.

El spyware, a diferencia de los virus y los gusanos, no puede propagarse de forma autónoma y, por lo tanto, generalmente requiere la intervención del usuario. Es muy similar a los troyanos, que utilizan, por ejemplo, técnicas de ingeniería social o vulnerabilidades de seguridad conocidas y desconocidas, como los tristemente célebres ataques de día cero.

La palabra spyware apareció por primera vez en 1995 en Usenet, un foro de discusión informática, tras una discusión sobre el modelo de negocio de Microsoft , y fue retomada en 1999 por Gibson Research.

Además de innumerables escándalos, Italia también tuvo su propio escándalo de software espía para teléfonos inteligentes con Exodus, producido por la empresa calabresa eSurv en 2018 y luego utilizado en 1.000 usuarios por la policía estatal como parte de una serie de investigaciones judiciales.

Lamentablemente, el software espía es la lacra de internet hoy en día. A menudo hemos citado al gran Bruce Schneier y su famosa frase «el modelo de negocio de internet es la vigilancia», ¿y quién podría culparlo?

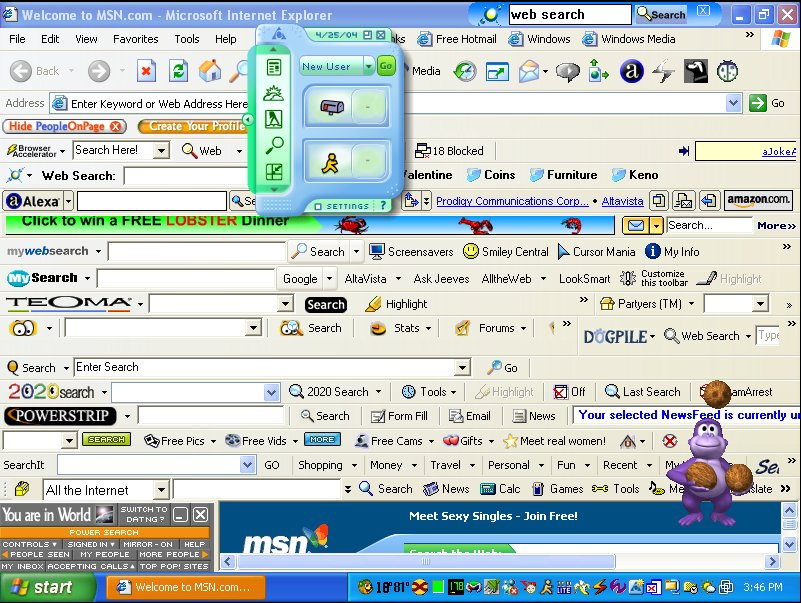

¿Cuántas veces te ha pasado que estás navegando con tu navegador favorito y, de repente, se abren una serie de ventanas sin control, y aunque intentas cerrarlas, las ventanas siguen desapareciendo?

Internet Explorer infestado de adware.

Esto es adware, un tipo de malware diseñado para mostrar anuncios que se muestran intencionadamente al usuario con fines comerciales.

Existen muchos tipos diferentes, desde los diseñados para editar HTML dentro del navegador, hasta los que residen en extensiones de navegador, pasando por los que se encuentran en aplicaciones móviles; en resumen, una auténtica jungla.

La lentitud en la navegación, la aparición de banners en sitios web desconocidos, una página de inicio distinta a la configurada y la apertura constante de ventanas emergentes son claros indicios de que su ordenador podría estar infectado con adware.

Existen muchos tipos de adware, pero podemos mencionar algunos famosos como Fireball, DollarRevenue, Gator y DeskAd.

Un rootkit es un programa diseñado para permitir que un ciberdelincuente administre un sistema tras haberlo instalado previamente sin el conocimiento del usuario.

La instalación de rootkits suele ser automática, aunque un atacante puede instalarla una vez que tenga permisos de administrador o acceso administrativo al sistema.

Este tipo de acceso puede obtenerse directamente al sistema o mediante el uso de vulnerabilidades de escalada de privilegios que representan una elevación de privilegios en comparación con un usuario no administrativo.

Sin embargo, «directo» significa, después de haber obtenido la contraseña, mediante descifrado, fuerza bruta o ingeniería social de la cuenta de administrador.

Estos programas maliciosos aparecieron por primera vez en la década de 1990; los rootkits inicialmente tenían como objetivo los sistemas Linux; de hecho, se les conoce como «root», es decir, el superusuario de UNIX que, por defecto, tiene acceso a todos los archivos y comandos de un sistema.

El malware se combina con la palabra “Kit”, que en realidad es el software que garantiza su persistencia y acceso.

Una puerta trasera (del inglés service door o back door) es un software que permite eludir la autenticación normal en un sistema informático.

Las puertas traseras pueden ocultarse dentro de cualquier programa y generalmente están diseñadas para ser indetectables por los cortafuegos, pero en la práctica permiten el acceso a la funcionalidad del sistema de forma silenciosa y encubierta.

Pueden instalarse en un sistema o desarrollarse internamente, para permitir actividades de mantenimiento de software, hasta actividades de espionaje industrial o ser utilizados por agencias de inteligencia y gobiernos de países.

Pero cuidado, el término puerta trasera no indica un modelo de distribución, ya que pueden ser transportadas por rootkits, troyanos o virus.

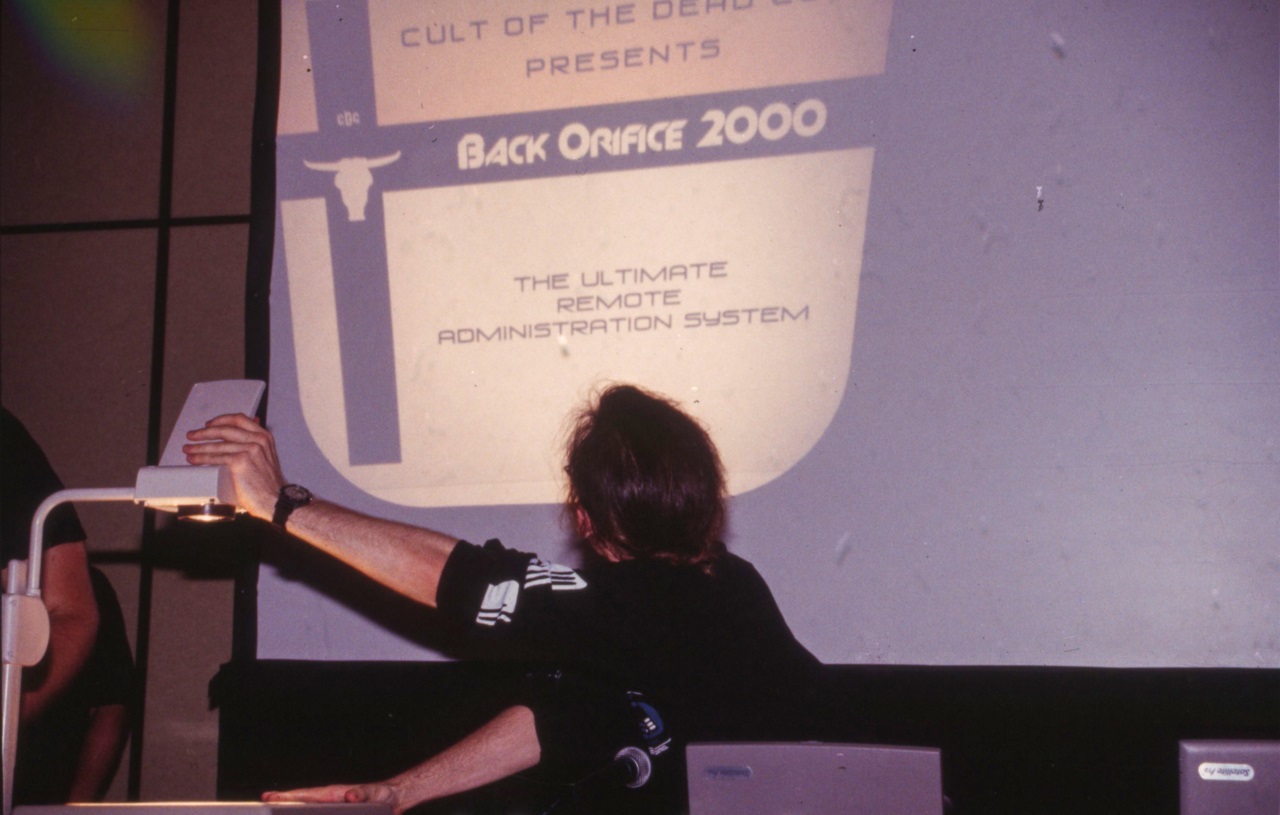

El grupo de hackers Cult of the Dead Cow, que acuñó el término Hacktivismo y ayudó a desarrollar el software TOR, creó en 1998 el famoso Back Orifice, una herramienta de administración remota que permitía el control remoto de ordenadores Windows a través de una red.

Backorifice se presentó en el Hacker Show del año 2000.

Este nombre hacía referencia a, digamos como se dice ahora, «troleaba» a la conocida suite de Microsoft de aquella época, Microsoft BackOffice.

En este artículo hemos analizado 8 clases de malware, entre las más conocidas, pero existen muchos otros tipos de malware que no abordaremos, como el grayware, los rabbits y muchos otros tipos de malware, tanto antiguos como nuevos, que irán surgiendo con el tiempo a partir de la imaginación de los hackers.

La mejor manera de protegerse del malware es desconfiar siempre de cualquier software que se ofrezca gratuitamente en Internet y de los archivos adjuntos enviados por correo electrónico por personas desconocidas, y tenerlo siempre presente.

Pero también es posible protegerse del malware con soluciones de software como los antivirus, así que elija uno, preferiblemente de pago, para garantizar una buena protección y manténgalo siempre actualizado.

Pero como el riesgo cero no existe, ¡tened cuidado, chicos, mantened siempre los ojos bien abiertos!

Massimiliano Brolli

Massimiliano Brolli

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...