Massimiliano Brolli : 11 noviembre 2025 22:38

Autor: Massimiliano Brolli

La web contiene un mar de información.

Entre redes sociales, periódicos, revistas especializadas, imágenes, radio y televisión… utilizamos y producimos una gran cantidad de datos de dominio público, de los que podemos aprender, comprender y utilizar de forma inteligente.

De hecho, la información no tiene por qué ser secreta para ser valiosa.

Ya sea en los blogs que leemos, en las series que vemos o en las revistas que compramos en el quiosco, existe un suministro inagotable de información que contribuye a nuestra comprensión del mundo y de los fenómenos que lo rodean.

Porque internet lo sabe todo y, sobre todo, lo recuerda todo…

Mediante la Inteligencia de Fuentes Abiertas, abreviada como OSINT , la Comunidad de Inteligencia se refiere a la información que es de libre acceso.

Hemos hablado de las redes sociales y los medios de comunicación de masas, pero las fuentes públicas también incluyen informes gubernamentales, debates políticos, conferencias; en resumen, cualquier cosa de acceso público, ya sea de una revista comprada en un quiosco o que se pueda buscar a través de un motor de búsqueda de Internet estándar.

Lo que entendemos por OSINT existe desde hace cientos de años, pero con la llegada de las radiocomunicaciones y luego de internet, todo se ha vuelto más fácil: obtener grandes cantidades de información de fuentes públicas no clasificadas.

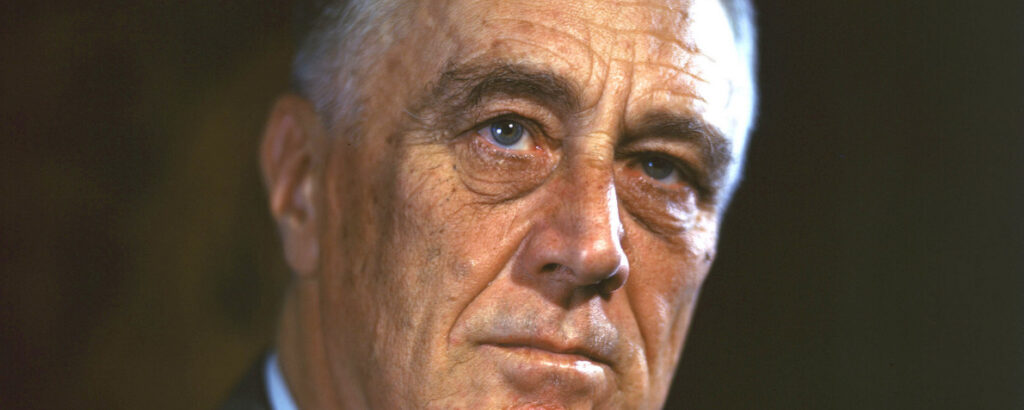

Considere que el 26 de febrero de 1941, con un costo de 150.000 dólares en ese momento, el presidente estadounidense Roosevelt creó una oficina llamada Servicio de Monitoreo de Transmisiones Extranjeras en Portland , Oregón, que más tarde se convirtió en el Servicio de Inteligencia de Transmisiones Extranjeras en 1941, después del ataque sorpresa de la Armada Imperial Japonesa contra los estadounidenses en el puerto de Pearl Harbor.

Esta oficina, de hecho, tenía el mandato de grabar, traducir, transcribir y analizar los programas de radio de propaganda de onda corta transmitidos a Estados Unidos por las potencias del Eje.

Esta oficina está obviamente desfasada hoy en día, pero a diferencia de SIGINT ( inteligencia de señales) , HUMINT ( inteligencia humana) y todas las demás INT (inteligencia de inteligencia), OSINT para los estadounidenses no es responsabilidad de una sola agencia de inteligencia, sino de todo el aparato de los Estados Unidos, como la Agencia Central de Inteligencia (CIA) y la Agencia de Seguridad Nacional (NSA), entre otras.

La Inteligencia de Fuentes Abiertas (que no debe confundirse con el software de código abierto) es una disciplina que ahora está estrechamente vinculada al mundo de la Ciberinteligencia y permite, a través de fuentes públicas, la generación de «conocimiento» mediante fases de validación , confirmación y atribución de la llamada «fuente de difusión».

Pero, ¿qué se obtiene realmente con un análisis OSINT?

Bueno… digamos que puede utilizarse tanto para fines legales como ilegales.

Por lo general, todos los países utilizan estas técnicas para facilitar la toma de decisiones y validar las amenazas tanto internas como externas antes de emprender acciones específicas.

Por ejemplo, si bien un único tuit amenazante podría no ser motivo de preocupación, el mismo tuit se interpretaría de manera diferente si estuviera vinculado a un grupo de amenazas conocido por estar activo en una industria específica.

Una de las cosas más importantes que hay que entender sobre la inteligencia de fuentes abiertas es que a menudo se utiliza junto con otros subtipos de análisis, como la inteligencia de fuentes cerradas (como la telemetría interna, las comunidades clandestinas y, por lo tanto, la darknet o la llamada CLOSINT ) y las comunidades externas de intercambio de inteligencia, para filtrar y verificar los resultados producidos.

Pero los ciberdelincuentes también pueden beneficiarse de estas técnicas, por ejemplo , para identificar posibles objetivos y explotar las debilidades en las redes de grandes organizaciones.

Este proceso es la principal razón por la que tantas pequeñas y medianas empresas sufren brechas de seguridad cada año. No se debe a que los ciberdelincuentes estén particularmente interesados o sean agresivos con una organización en particular, sino a que las vulnerabilidades en su red o arquitectura web se pueden aislar fácilmente mediante técnicas sencillas de inteligencia de fuentes abiertas. En resumen, porque son objetivos fáciles.

Los sistemas de análisis como Shodan, ZoomEye, Censys, e incluso las diversas recopilaciones de datos sobre filtraciones o las simples búsquedas en Google Dorks, pueden identificar rápida y fácilmente una organización para atacarla con ransomware y generar ganancias.

Porque en casi todos los ataques informáticos con fines lucrativos, son las vulnerabilidades mismas las que dan carta blanca a internet para un ataque, no los nombres de las organizaciones.

La inteligencia de código abierto no solo permite ataques técnicos contra sistemas y redes informáticas. Los ciberdelincuentes también pueden buscar información sobre personas y organizaciones que pueden utilizar para lanzar sofisticadas campañas de ingeniería social mediante phishing , vishing y otras técnicas.

Con frecuencia, información aparentemente inocua compartida a través de redes sociales y blogs puede utilizarse para desarrollar campañas de ingeniería social dirigidas y muy convincentes , como el spear phishing , que a su vez se utilizan para engañar a los usuarios y lograr que comprometan la red o los recursos de su propia organización.

Así pues, recordemos siempre que todo está en internet e internet lo recuerda todo.

Las imágenes públicas, la información de las redes sociales, los metadatos y las bases de datos publicadas tras las filtraciones de datos son rastros indelebles que pueden utilizarse para lanzar ataques contra nuestras organizaciones y contra nosotros mismos .

El uso adecuado de la tecnología digital (como pueden ver, siempre volvemos a la educación cívica digital) es esencial hoy en día para evitar que nuestro mundo sea invadido por potenciales atacantes o simplemente por personas curiosas.

Massimiliano Brolli

Massimiliano Brolli

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...