RHC Dark Lab : 12 noviembre 2025 16:30

Ransomcortex es una nueva banda cibernética de ransomware que está generando un impacto ominoso en el sector sanitario .

Este grupo atrajo rápidamente la atención por su especialización en ataques contra centros sanitarios, asaltando cuatro instituciones en tan solo unos días, tres de ellas en Brasil y una en Canadá . El grupo demostró una eficiencia extraordinaria y una clara estrategia de selección de objetivos, poniendo de manifiesto la vulnerabilidad de un sector ya sometido a una enorme presión.

El hecho de que Ransomcortex ataque selectivamente a organizaciones sanitarias plantea preguntas cruciales: ¿por qué este sector y cuáles son los verdaderos objetivos de estos delincuentes? La información sanitaria, que es extremadamente sensible y valiosa, representa un objetivo tentador para el fraude financiero, la extorsión y el tráfico en el mercado negro .

Los ataques de ransomware contra hospitales y clínicas no solo constituyen un problema de ciberseguridad, sino también de seguridad pública , con repercusiones directas en la vida de los pacientes. Además, los hospitales son fundamentales para garantizar uno de los derechos fundamentales consagrados en nuestra constitución: el derecho a la atención sanitaria. Por ello, deben considerarse infraestructura crítica nacional y contar con la protección adecuada.

Para comprender mejor las motivaciones y metodologías de Ransomcortex, obtuvimos una entrevista exclusiva con miembros del grupo. Esta conversación ofrece una perspectiva única del funcionamiento interno de una banda cibernética que ha elegido atacar uno de los sectores más críticos de nuestra sociedad. Analizaremos su filosofía operativa, las técnicas que utilizan para infiltrarse en las redes de las víctimas y sus perspectivas futuras sobre los ataques de ransomware.

Esta entrevista ofrece a las organizaciones sanitarias y a los profesionales de la ciberseguridad la oportunidad de comprender mejor al adversario y prepararse para afrontar estas amenazas con mayor eficacia. El conocimiento es poder, y esperamos que esta información contribuya a reforzar las defensas contra una de las amenazas más acuciantes de nuestro tiempo.

1 – RHC: Gracias chicos por aceptar esta entrevista. Son una banda que ha surgido recientemente en la escena underground. ¿Pueden contarnos cómo y cuándo se formó Ransomcortex y por qué eligieron este nombre?

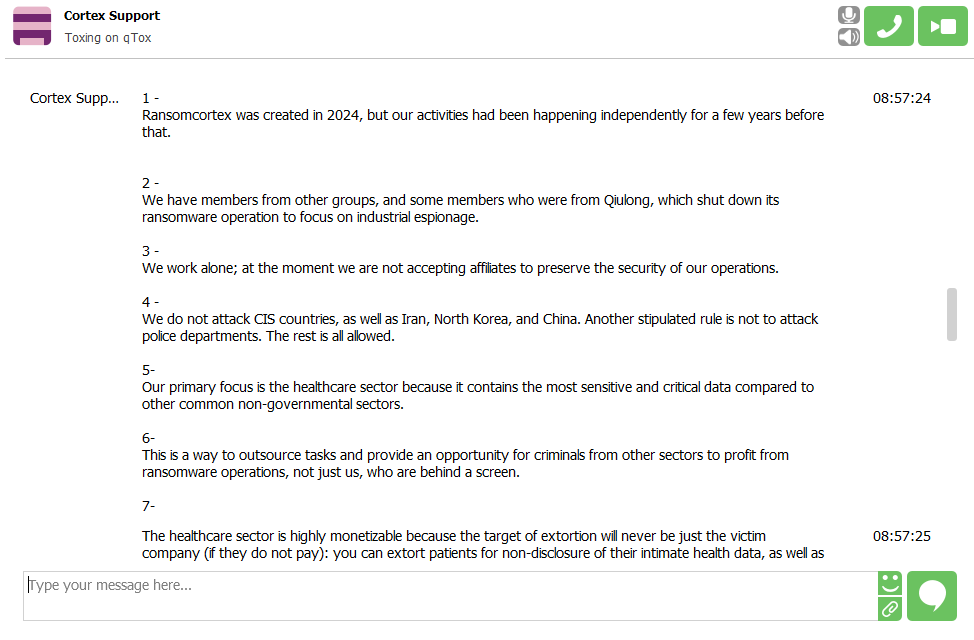

Ransomcortex: Ransomcortex se creó en 2024, pero ya llevábamos operando de forma independiente durante algunos años.

2 – RHC: ¿Son ustedes una nueva versión de un grupo de ransomware existente o están afiliados a otros grupos de RaaS que buscan independizarse? ¿Podrían explicarnos los motivos detrás de este nuevo grupo de ransomware?

Ransomcortex: Tenemos miembros de otros grupos y algunos miembros que formaban parte de Qiulong, que cerró sus operaciones de ransomware para centrarse en el espionaje industrial.

3 – RHC: ¿Actualmente trabajas solo o ya tienes afiliados desde que abriste recientemente? Si es así, ¿puedes describir cómo funciona este modelo y cuáles son los requisitos para convertirse en afiliado?

Ransomcortex: Operamos de forma independiente; actualmente no aceptamos afiliados para garantizar la seguridad de nuestras operaciones.

4 – RHC : ¿Tienen alguna regla específica que se hayan fijado, como no centrarse en ciertas áreas como la CEI? ¿Podrían hablarnos de ellas?

Ransomcortex: No atacamos a países de la CEI, Irán, Corea del Norte ni China. Otra norma establecida es no atacar comisarías de policía. Todo lo demás está permitido.

5 – RHC : Dado que se posicionan como un grupo que trabaja con objetivos específicos (las cuatro víctimas que figuran actualmente en la lista de objetivos son hospitales), ¿podrían explicar por qué se centran en los centros sanitarios? ¿También tienen como objetivo a empresas convencionales?

Ransomcortex: Nuestro principal objetivo es el sector sanitario porque contiene los datos más sensibles y críticos en comparación con otros sectores no gubernamentales comunes.

6 – RHC : En la sección «Publicidad (¡Recompensas en dólares!/¡Trabaja con nosotros!)» de su sitio web , usted escribió: «Ofrecemos recompensas (en dólares estadounidenses) a quienes puedan brindar asistencia física para ayudar a empresas a procesar pagos en las principales ciudades. Debe contar con su propio equipo para la acción física, además de acosadores, osinters y personas que realicen llamadas falsas a la policía. El método no nos importa; solo nos importa el dinero». ¿ Podría explicar con más detalle esta solicitud?

Ransomcortex: Esta es una forma de externalizar tareas y dar a delincuentes de otros sectores la oportunidad de beneficiarse de las operaciones de ransomware, no solo nosotros, los que estamos detrás de la pantalla.

7 – RHC: El sector sanitario ha ascendido al cuarto puesto entre los sectores más afectados por el ransomware. ¿Qué estrategias de monetización utilizan para los datos sanitarios si una empresa del sector no paga el rescate? Por ejemplo, ¿subastas privadas o ventas a empresas farmacéuticas? ¿Podría explicar cómo funciona este proceso, también en relación con el punto anterior?

Ransomcortex: El sector sanitario es altamente rentable, ya que el objetivo de la extorsión nunca será solo la empresa víctima (si no paga): los pacientes pueden ser extorsionados para que no revelen sus datos médicos personales, que además pueden ser vendidos en el mercado negro. Por lo tanto, un ataque en este sector puede proporcionar tres fuentes de ingresos adicionales. Esto es solo una hipótesis en caso de que la empresa no pague el rescate. Si paga, respetaremos la privacidad de sus pacientes y sus datos.

8 – RHC: Dado que los efectos secundarios de los ataques de ransomware en los hospitales ya han comenzado —por ejemplo, en 2019, un bebé nació muerto en Alabama, y en 2020, una mujer murió en Düsseldorf debido a un incidente de ransomware— ¿qué normas han establecido para garantizar que ciertas áreas estratégicas de los hospitales, como la sala de emergencias, puedan seguir funcionando sin suponer un riesgo para las personas?

Ransomcortex: En este caso, el sistema no está cifrado. Se trata simplemente de exfiltración de datos = extorsión para evitar la divulgación de datos y para evitar dañar públicamente la imagen de la empresa.

9 – RHC: ¿Puede explicar su proceso de selección de víctimas? ¿Qué factores considera principalmente?

Ransomcortex: Empresas privadas de atención médica que hablan inglés, italiano, español y portugués.

10 – RHC: El sector sanitario es especialmente vulnerable a los ataques de ransomware en todo el mundo. ¿Cuáles son las principales técnicas que utilizan para penetrar las defensas de estas organizaciones? ¿Existe algún factor común?

Ransomcortex: Explotamos algunas vulnerabilidades, pero dentro de nuestro equipo tenemos nuestro propio centro enfocado en recopilar información para el acceso: especialistas en OSINT, ingenieros sociales y pentesters.

11 – RHC : Si tuviera que decirle a un hospital por dónde empezar para restaurar su ciberseguridad, ¿qué consejo le daría?

Ransomcortex: Aumentar el nivel intelectual de los humanos que trabajan en este hospital. Los humanos son los más fáciles de explotar.

12 – RHC: Hablemos de su solución. ¿En qué se diferencia su ransomware de otros, como el tristemente célebre LockBit 3.0 o Akira? Si tuviera que explicarle a un posible socio por qué debería asociarse con usted, ¿qué diría sobre su solución desde un punto de vista técnico?

Ransomcortex: No proporcionamos RaaS. El software de cifrado que utilizamos es de terceros.

13 – RHC : ¿Puede describir el tipo de cifrado que utiliza su ransomware? ¿Qué algoritmos de cifrado emplea y cómo garantiza que los archivos de las víctimas permanezcan inaccesibles sin la clave de descifrado?

Ransomcortex: No proporcionamos RaaS. El software de cifrado que utilizamos es de terceros.

14 – RHC : ¿Su código de ransomware se basa en ransomware conocido (como la filtración de código de Conti) o lo escribió usted mismo?

Ransomcortex: Antes de utilizar software de cifrado de terceros, teníamos nuestra propia versión reconstruida a partir de la filtración de Conti.

15 – RHC: Hablemos de los puntos de acceso de las víctimas. ¿Tienen un departamento que se encargue de esto o dependen de los intermediarios de acceso inicial?

Ransomcortex: Sí, tenemos nuestro propio departamento de intermediarios e ingenieros sociales.

16 – RHC : ¿Generalmente opera mediante técnicas de phishing e inyección específicas del cargador, o trabaja utilizando fallos de seguridad o configuraciones erróneas específicas (por ejemplo, ejecución remota de código o contraseñas triviales en RDP)?

Ransomcortex: Prefiero no responder. Pero explotamos algunas vulnerabilidades y contamos con buenos expertos en phishing trabajando con nosotros.

17 – RHC: ¿Qué tipo de apoyo brindan a sus afiliados? ¿Cuentan con un equipo dedicado para ayudarlos con las operaciones?

Ransomcortex: Todas nuestras operaciones se realizan de forma conjunta. Por este motivo, no tenemos previsto contratar afiliados, para mantener la seguridad y la agilidad de nuestras operaciones.

18 – RHC: ¿Cómo garantiza su seguridad y anonimato en sus operaciones?

Ransomcortex: La seguridad operativa exige un análisis y una revisión constantes, a diario, buscando siempre las mejores prácticas. La regla número uno es no bajar la guardia ni dar por sentada la seguridad absoluta. La paranoia debe ser el motor que impulse a actuar siempre con la mayor discreción posible.

19 – RHC: En el caso de víctimas hospitalarias, ¿tienen una política específica sobre el manejo de información confidencial de los pacientes? Por ejemplo, ¿qué sucede con los datos una vez pagado el rescate?

Ransomcortex: Cuando se paga el rescate, los datos se eliminan.

20 – RHC : ¿Alguna vez ha tratado con víctimas que no pudieron pagar el rescate? Si es así, dado que se trata de hospitales que podrían poner en riesgo la vida de los pacientes, ¿cómo los maneja?

Ransomcortex: Esta es una excelente pregunta porque nos lleva al punto clave: si los hospitales no manejan la información confidencial con cuidado, ¿por qué deberíamos hacerlo nosotros? Pero la verdad es que mantenemos estos datos seguros a menos que la empresa ponga a prueba nuestra paciencia. Por ejemplo: en la Operación Qiulong, hackeamos docenas de clínicas de cirugía plástica, y el 95 % de estas clínicas almacenaban fotos de pacientes desnudos, completamente sin ropa, en carpetas de sus ordenadores. ¿No cree que una empresa que se preocupa por datos confidenciales como estos no es tan criminal como nosotros?

21 – RHC: ¿Cuál es su visión a largo plazo para Ransomcortex? ¿Planea expandir sus operaciones a otros sectores o regiones geográficas?

Ransomcortex: A largo plazo, nos expandiremos a nuevos países, así que paguen el rescate, porque ni siquiera perdonaremos a la familia del director ejecutivo.

22 – RHC: Por último, ¿hay algo que le gustaría decir a nuestros lectores, especialmente a las posibles víctimas de sus operaciones? ¿O algún consejo para los profesionales sanitarios?

Ransomcortex: El sector salud es el más crítico y exige la máxima responsabilidad por parte de administradores y empresarios. Leyes como el RGPD y la LGPD (Brasil) obligan a este sector a cumplir con estrictas directrices de protección de datos, y su incumplimiento puede acarrear demandas gubernamentales multimillonarias e incluso el cierre de empresas. Pero ¿qué sucede en la práctica, especialmente en Sudamérica? El 90% de las empresas del sector salud no cumplen con las leyes de protección de datos y, peor aún, no son sancionadas por los gobiernos locales, debido a la debilidad de estos en todos los aspectos, sobre todo a la hora de hacer cumplir la ley contra estos empresarios. Si bien estas empresas sufrieron las consecuencias de nuestro delito, HAN COMETIDO DECENAS DE OTROS: la única diferencia es que, gracias a su dinero (el rescate), mantendremos su imagen limpia mientras manchamos la nuestra.

La entrevista en el idioma original

1 - RHC: Thank you guys for accepting this interview. You are a group that recently appeared in the underground, can you tell us about how and when the group Ransomcortex was born and why the choice of this name? Ransomcortex: Ransomcortex was created in 2024, but our activities had been going on independently for a few years already. 2 - RHC: Are you a rebrand of an existing ransomware group or affiliates of other RaaS that wanted to set up on your own? Can you tell us about your motivations for opening this new ransomware group? Ransomcortex: We have members from other groups and some members who were part of Qiulong, which shut down its ransomware operations to focus on industrial espionage. 3 - RHC: Are you currently working alone or do you already have affiliates since you recently opened? If yes, can you describe how this model works and what are the requirements to become an affiliate? Ransomcortex: We work alone; we do not currently accept affiliates to preserve the security of our operations. 4 - RHC: Do you have specific rules that you have given yourself, such as not hitting certain areas like the CIS? Can you tell us about that? Ransomcortex: We do not attack CIS countries, Iran, North Korea and China. Another established rule is not to attack police departments. The rest is all allowed. 5 - RHC: Since you are positioning yourself as a group working on specific targets (4 out of 4 victims are hospitals to date on the DLS), can you explain why you are focusing on health facilities? Are you also targeting regular businesses? Ransomcortex: Our main target is the healthcare sector because it contains the most sensitive and critical data compared to other common non-government sectors. 6 - RHC: You have written in the "Advertising (Bounty $/ Work with us!)" section of your site "We offer bounties (U$D) to those who can provide physical assistance to help companies make payments in major cities. You must have your own team for physical action as well as stalkers, osinters and 'swatters'. Your method is not important to us. Only the money is." Can you tell us more about what this request consists of? Ransomcortex: This is a way to outsource tasks and give an opportunity for criminals in other sectors to profit from ransomware operations, not just us, who are behind a screen. 7 - RHC: The healthcare sector has jumped to fourth place among the sectors most affected by ransomware. What monetization strategies do you employ for healthcare data in case a healthcare company does not pay the ransom? For example, resorting to private auctions or sales to pharmaceutical companies? Can you explain how this process also works in relation to the previous point? Ransomcortex: The healthcare sector is highly monetizable because the target of extortion will never be just the victim company (if it does not pay): it is possible to extort patients for non-disclosure of their intimate health data, as well as sell the data on the black market. So an attack in this area can provide +3 monetizable sources. This is just a guess in case the company does not pay the ransom. If they pay, we will leave their patients and their data alone. 8 - RHC: Since side effects have already started as a result of ransomware attacks on hospitals-for example, in 2019 a baby was stillborn in Alabama or in 2020 a woman died in Düsseldorf due to a ransomware incident. What rules have you set for yourself so that the operation of some strategic areas of hospitals can continue to operate such as emergency rooms and not create risks for people? Ransomcortex: In this case, the system is not encrypted. It is just data exfiltration = extortion not to disclose the data and to avoid public destruction of this company's image. 9 - RHC: Can you explain your victim selection process? What factors do you primarily consider? Ransomcortex: Private healthcare companies that speak English, Italian, Spanish, and Portuguese. 10 - RHC: The healthcare sector is particularly vulnerable to ransomware attacks around the world. What are the main techniques you use to penetrate the defenses of these organizations? Is there a common factor present? Ransomcortex: We exploit some vulnerabilities, but within our team we have our own center focused on gathering information for access: OSINT specialists, social engineers, and pentesters. 11 - RHC: If you had to tell a hospital where to start to restore its cybersecurity, what advice would you give? Ransomcortex: Raise the intellectual level of the human beings working in this hospital. Human beings are the easiest to exploit. 12 - RHC: Let's now talk about your solution. How does your ransomware differ from other ransomware such as the popular LockBit 3.0 or Akira? If you had to explain to a potential affiliate why to start a partnership with you, what would you say from a technical point of view regarding your solution? Ransomcortex: We do not provide RaaS. The encryption software we use is third-party. 13 - RHC: Can you describe the type of encryption used by your ransomware? What encryption algorithms do you employ and how do you ensure that victim files remain inaccessible without the decryption key? Ransomcortex: We do not provide RaaS. The encryption software we use is third-party. 14 - RHC: Your ransomware code, does it start from known ransomware (such as the Conti code leak), or did you write it all yourself? Ransomcortex: Before we used third-party encryption software, we had our own version rebuilt from the Conti leak. 15 - RHC: Now let's talk about victim access points. Do you have a department that does this or do you rely on Initial Access Brokers? Ransomcortex: Yes, we have our own department of brokers and social engineers. 16 - RHC: Do you generally operate through phishing techniques and injection of specific loaders, or do you work using specific security holes or misconfigurations (eg Remote code Execution or trivial passwords on RDP)? Ransomcortex: I prefer not to answer that. But we do use some vulnerabilities and we have good phishers working with us. 17 - RHC: What kind of support do you provide to your affiliates? Do you have a dedicated team that assists them during operations? Ransomcortex: All operations are carried out in union. For this reason, we do not intend to hire affiliates, to maintain the security and agility of operations. 18 - RHC: How do you ensure your security and anonymity in operations? Ransomcortex: Opsec involves constant and daily analysis and reformulation, always looking for best practices. Rule number one is never rest and never think you are 100 percent secure. Paranoia must be the fuel, driving you to always strive to remain as stealthy as possible. 19 - RHC: In the case of hospital victims. Do you have a specific policy regarding the handling of sensitive patient information? For example, what happens to the data once the ransom is paid? Ransomcortex: When the ransom is paid, the data is deleted. 20 - RHC: Have you ever had to deal with victims who could not pay the ransom? If so, since these are hospitals that can put patients' lives at risk, how do you deal with them? Ransomcortex: This is a good question because it brings us to the point: If hospitals don't handle sensitive information with care, why should we? But the truth is that we keep this data safe unless our patience is tested by the company. Let me give an example: In operation qiulong, we hacked dozens of plastic surgery clinics, and 95% of these clinics kept photos of Naked patients, completely undressed, in folders on the desktop. Don't you agree that a company that "takes care" of sensitive data in this way is not as criminal as we are? 21 - RHC: What is your long-term vision for Ransomcortex? Do you have plans to expand to other industries or geographic regions? Ransomcortex: In the long term we will expand into new countries, so pay the ransom, because we won't even spare the CEO's family. 22 - RHC: Finally, is there anything you would like to say to our readers, particularly potential victims of your operations? Or any advice to healthcare providers? Ransomcortex: The healthcare sector is the most critical and requires the utmost responsibility from healthcare administrators and entrepreneurs. Laws such as the GDPR and LGPD (Brazil) force this sector to follow a strict set of data protection guidelines, and non-compliance can result in multimillion-dollar government lawsuits and even closure of operations. But what happens in real life, especially in South America? Ninety percent of health care companies fail to comply with data protection laws and, even worse, are not punished by local governments-because governments are weak in everything, especially when it comes to enforcement against these entrepreneurs. While these companies have suffered for our crime, THEY HAVE COMMITTED TENS MORE: our only difference is that, thanks to their money (ransom), we will keep their image clean while we tarnish ours.

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...