Redazione RHC : 12 noviembre 2025 11:44

Investigadores han descubierto una vulnerabilidad en el nuevo ransomware Midnight , basado en el antiguo código fuente de Babuk . El malware se comercializa como una versión «avanzada», pero los intentos por acelerar y mejorar el proceso de cifrado no han tenido éxito. Los investigadores de Norton han logrado crear un descifrador gratuito para los datos afectados.

Los expertos afirman que Midnight se basa en el código fuente de Babuk, que se filtró al dominio público en 2021 y posteriormente se utilizó como base para docenas de proyectos de malware.

Midnight replica casi por completo la estructura de su predecesor, pero los desarrolladores decidieron cambiar el esquema de cifrado: el malware utiliza ChaCha20 para cifrar el contenido de los archivos y RSA para cifrar la clave ChaCha20.

Sin embargo, los investigadores descubrieron una vulnerabilidad en el uso de la clave RSA, lo que les permitió recuperar parcialmente los datos y, posteriormente, crear un descifrador completo . La herramienta es gratuita y ya se ha publicado.

Al igual que Babuk, Midnight cifra solo partes de los archivos para actuar con mayor rapidez y paralizar el sistema. El tamaño de los bloques cifrados depende del tamaño del archivo: los documentos o bases de datos grandes se vuelven ilegibles casi al instante . En versiones recientes, este malware ha ampliado su lista de objetivos para abarcar casi todos los formatos de archivo, con la excepción de los archivos ejecutables (.exe, .dll y .msi).

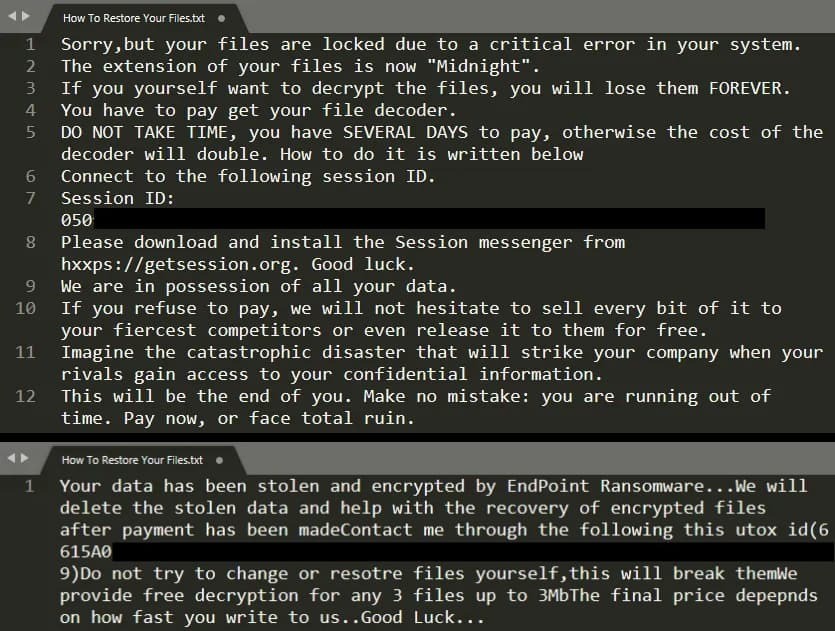

Los dispositivos infectados reciben archivos con la extensión .midnight o .endpoint; en ocasiones, esta extensión se encuentra incrustada directamente en el contenido del archivo. La víctima recibe una nota de rescate estándar (Cómo restaurar sus archivos.txt) y, a veces, incluso un archivo de registro como report.midnight o debug.endpoint, que muestra el funcionamiento del script.

Redazione

Redazione

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...