Redazione RHC : 12 noviembre 2025 16:56

Hace unos días publicamos un artículo sobre el nuevo grupo cibernético 8base. Se describen a sí mismos como «pentesters honestos y sencillos. Ofrecemos a las empresas las condiciones más justas para la devolución de sus datos». En RHC, nos pusimos en contacto con ellos y su enfoque nos pareció inmediatamente diferente al de otros grupos.

Cuando nos pusimos en contacto con ellos por primera vez para una entrevista, lo primero que respondieron fue: “ Queridos amigos, afortunadamente no somos estrellas de rock y no damos entrevistas, por la sencilla razón de que no tenemos nada de lo que estar particularmente orgullosos”.

Esta respuesta fue completamente diferente a otras entrevistas que hemos realizado, donde la autoalabanza a menudo ha sido imprescindible entre las bandas criminales.

Continuaron : “ Detectamos vulnerabilidades de seguridad en las redes corporativas y las explotamos. Pueden enviar sus preguntas para que las revisemos, pero no podemos garantizar que recibirán respuestas, porque, como ya dijimos, no somos estrellas de rock”.

Aceptamos el reto y finalmente lo conseguimos.

Presentamos la entrevista completa con un grupo que desarrolla su negocio de forma distinta a otras bandas criminales. Su actividad se centra en las » auditorías de seguridad no solicitadas», dirigidas a empresas que probablemente ni siquiera entienden el término «auditoría de seguridad».

RHC: Hola chicos, gracias por concederme esta entrevista. Primero, tengo una duda. ¿8base es un nombre sin sentido o tiene algún significado?

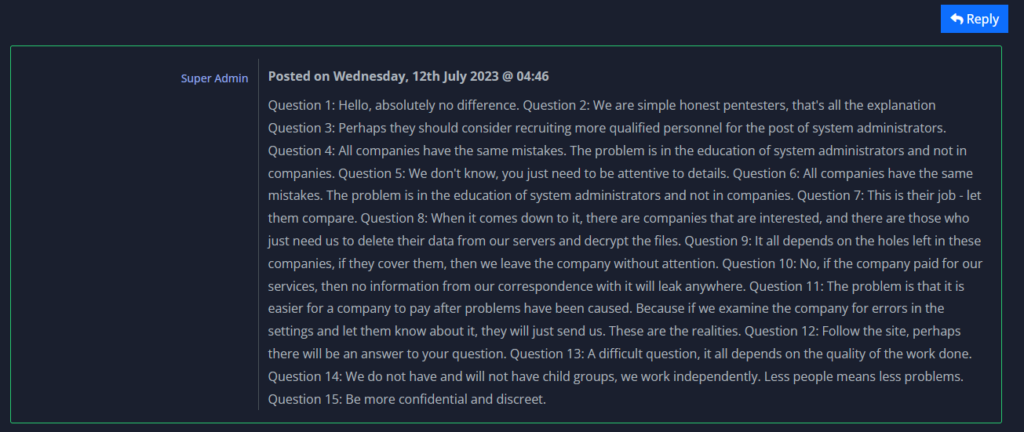

8Base: Hola, esto no tiene ningún sentido.

RHC : Tras nuestro primer mensaje solicitando una entrevista, nos dijeron que no son estrellas de rock y que no hay nada de qué enorgullecerse en lo que hacen. ¿Podrían explicarnos qué quisieron decir exactamente?

8Base: Somos pentesters sencillos y honestos, esa es toda la explicación.

RHC: Sabemos que son un grupo de pentesting y que operan de forma distinta a otros grupos. Probablemente, además de la motivación económica, nos parece que también les interesa mejorar la seguridad de las infraestructuras de TI de las empresas. Y, según sus propias palabras, si se puede ganar dinero a un precio «justo», es mejor para todos. ¿Qué estrategia se podría adoptar para que estas empresas comprendan que su negocio está en riesgo, sin recurrir al cibercrimen?

8Base: Quizás deberían considerar contratar personal más cualificado para gestionar sus sistemas.

RHC: También realizamos pruebas de penetración y, con mucha frecuencia, nos encontramos en situaciones completamente desastrosas. Sistemas sin soporte, contraseñas predecibles o triviales, o peor aún, contraseñas predeterminadas, parches críticos sin instalar y medidas de seguridad nunca implementadas. Pero, en su opinión, ¿cómo les va a las pequeñas y medianas empresas hoy en día desde la perspectiva de la ciberseguridad?

8Base: Todas las empresas cometen los mismos errores. El problema radica en la formación de los administradores de sistemas, no en las empresas.

RHC : El gran Bruce Schneier dijo: «Con frecuencia me preguntan qué puede hacer el usuario promedio de Internet para garantizar su seguridad. Mi primera respuesta suele ser: ¡Nada: estás perdido!». En su opinión, ¿hemos llegado realmente a este punto, o existen maneras poco convencionales, aún inexploradas, de aumentar la concienciación de las personas sobre los riesgos cibernéticos?

8Base: No lo sabemos, simplemente hay que prestar atención a los detalles.

RHC: Un análisis realizado por investigadores de VMware sugiere que su grupo podría tener su origen en RansomHouse. De hecho, las notas de rescate son muy similares, al igual que otros pequeños detalles. Si puede responder, ¿qué opina de esta afirmación?

8Base: Ese es su trabajo: hacer que comparen.

RHC: Lo siguiente en sus Términos de Servicio es muy interesante: «Se proporcionará una lista de recomendaciones de seguridad de la información al director de la empresa». ¿En qué consiste este informe? ¿Es un informe de pruebas de penetración que destaca no solo las vulnerabilidades, sino también los vectores de ataque utilizados? ¿Les solicitan detalles o las empresas aceptan todo lo que escriben?

8Base: En definitiva, hay empresas interesadas y otras que simplemente necesitan que eliminemos sus datos de nuestros servidores y descifremos los archivos.

RHC: Otro punto interesante es el siguiente: «Las vulnerabilidades actuales nunca serán utilizadas por el equipo para futuros ataques. Si se descubren nuevas vulnerabilidades, se notificará a la empresa». En este caso, si la empresa ha pagado el rescate, ¿realizan seguimientos específicos de su infraestructura? ¿Cómo funciona exactamente este modelo?

8Base: Todo depende de las deficiencias que queden en estas empresas; si las solucionan, entonces dejaremos de prestarles atención.

RHC : Dado que su organización tiene un propósito educativo, ¿planean mostrar o narrar la cronología del ataque después de cada incidente? Desde la perspectiva de la concientización y el aprendizaje, informar sobre cómo se producen las brechas de seguridad en las empresas permite a otras fortalecer sus defensas. ¿Planean destacar las vulnerabilidades de cada empresa afectada y mostrar la cadena de ataque utilizada, tal vez después de un intento fallido de pago del rescate?

8Base: No, si la empresa ha pagado por nuestros servicios, ninguna información de nuestra correspondencia con ellos se filtrará a ningún sitio.

RHC: En una antigua entrevista con el grupo Everest, ellos mismos nos comentaron que a veces pensaban en volver a ser hackers éticos. ¿Lo habéis considerado alguna vez, o es algo que no os entusiasma en absoluto? ¿Por qué el cibercrimen es mejor que el hacking ético hoy en día? Muchos cazadores de bugs ganan mucho dinero en plataformas conocidas de búsqueda de bugs.

8Base: El problema es que a una empresa le resulta más fácil pagar después de que se hayan producido los problemas. Porque si investigamos a la empresa, encontramos problemas con su configuración y se lo comunicamos, simplemente nos mandarán al diablo. Esa es la realidad.

RHC: Hasta ahora, hemos visto a su grupo lanzar ataques explotando fallos de seguridad documentados. ¿Tienen previsto algún programa interno de búsqueda de errores para descubrir vulnerabilidades de día cero y explotarlas, como hicieron CL0P o REvil con el ataque de ransomware a Kaseya?

8Base: Sigue el sitio, tal vez encuentres la respuesta a tu pregunta.

RHC: Algunos informes publicados a principios de año mostraban una drástica caída en los pagos de rescate en operaciones de ransomware. Usted nació justo por esas fechas. Las víctimas que publicas en tu sitio web de filtración de datos (DLS) son aquellas que no pagan el rescate. ¿Qué porcentaje de empresas paga rescates hoy en día, según tu experiencia?

8Base: Es una pregunta difícil, todo depende de la calidad del trabajo realizado.

RHC: Sois un programa de ransomware como servicio (RaaS). ¿Cuántos grupos afiliados gestionáis actualmente? ¿Planeáis alcanzar el tamaño de LockBit o Conti?

8Base: No tenemos ni tendremos grupos para principiantes; trabajamos de forma independiente. Menos gente significa menos problemas.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...