RHC Dark Lab : 12 noviembre 2025 16:20

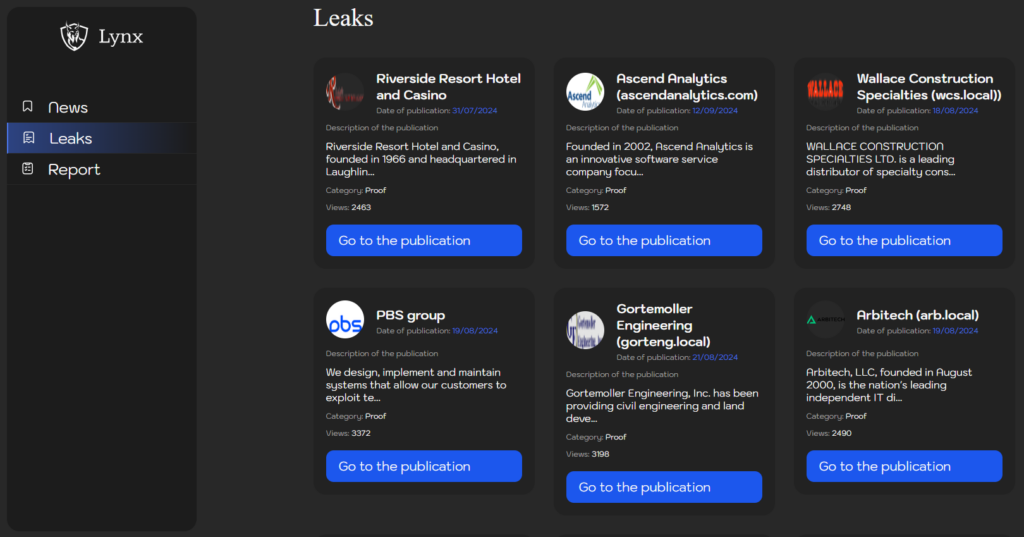

El ransomware Lynx irrumpió en el mundo del crimen digital en julio de 2024 e inmediatamente demostró una agresividad y un éxito superiores a la media en sus ataques, con un total de 22 víctimas presentes en su sitio de filtración de datos (también disponible en la red abierta ).

Las categorías afectadas por Lynx son principalmente la construcción (ej.: Miller Boskus Lack Architects y True Blue Environmental ), las finanzas (ej.: Pyle Group ) y la hostelería (ej.: Warwick Hotels and Resorts y

Riverside Resort Hotel and Casino ). Lynx emplea técnicas de extorsión dobles y realiza ataques con alta frecuencia en EE. UU., pero también en el Reino Unido, Canadá y Australia.

El grupo describe sus actividades como exclusivamente motivadas por intereses económicos y tiene una política que prohíbe los ataques contra instalaciones gubernamentales y hospitalarias críticas. Resulta interesante cómo presentan su modelo operativo al público , «basado en la colaboración y el diálogo, desalentando el caos y la destrucción».

En el Informe de Ransomware de DarkLab del primer semestre de 2024, destacamos cómo nuevos actores se están incorporando al ecosistema del ransomware a pesar de la capitalización de mercado de los cinco principales. Lynx parece ser un recién llegado bien preparado, diseñado para mantenerse a medio y largo plazo. La frecuencia de los ataques perpetrados desde sus inicios augura importantes avances para el futuro del grupo.

El equipo de DarkLab logró contactar con Lynx, quienes accedieron a responder a las preguntas de nuestro equipo editorial. Agradecemos al personal de RaaS por dedicar su tiempo a proporcionar a nuestros lectores información de primera mano sobre Lynx y sus perspectivas actuales y futuras.

RHC: Gracias, Lynx, por concedernos esta entrevista. ¿Podrían presentarse a nuestra audiencia, explicando a qué se dedican y por qué decidieron trabajar en este campo?

Lynx: Nuestro equipo está formado por entusiastas de la ciberseguridad. Como hemos observado, muchas empresas, tanto grandes como pequeñas, no priorizan adecuadamente sus esfuerzos en ciberseguridad. Además, aquellas que sí lo hacen suelen caer presa de promesas engañosas de empresas de recuperación y ciberseguridad, lo que afecta negativamente a su seguridad general. Si bien nuestra motivación incluye un aspecto financiero, nos impulsa igualmente el deseo de concienciar sobre la fragilidad de la ciberseguridad a nivel mundial. Es fundamental que el público en general comprenda y reconozca estas vulnerabilidades y tome medidas significativas.

Queremos recalcar nuestro compromiso de evitar cualquier impacto negativo en las infraestructuras críticas. Nuestro objetivo es, simplemente, visibilizar los desafíos generalizados de la ciberseguridad y fomentar medidas proactivas en todos los sectores.

RHC: Lynx Group es una estrella en ascenso en el sector de RaaS. A pesar de ser una empresa relativamente nueva, su grupo presta servicios a compañías de diversos sectores. ¿Por qué fundaron el grupo y cuál es el secreto de su éxito desde el principio?

Lynx: Nuestro equipo demuestra constantemente un alto nivel de experiencia y dedicación, lo que aumenta significativamente el impacto de nuestros grupos.

RHC: ¿Cuáles son los mayores desafíos a los que se enfrenta actualmente el desarrollo de ransomware?

Lynx: El escape del antivirus

RHC: Su código de conducta es claro: «evitar daños indebidos a las organizaciones» y evitar infraestructuras críticas y servicios sanitarios. ¿Cómo mitigan el riesgo de que operadores malintencionados utilicen su producto contra víctimas prohibidas? ¿Cuentan con un proceso de selección?

Lynx: Nuestro enfoque implica un proceso de selección riguroso, que garantiza que solo se contacte con los objetivos aprobados. Este método nos permite mantener altos estándares en nuestras operaciones y alcanzar nuestros objetivos con eficacia.

RHC: Su modelo operativo “fomenta el diálogo y la resolución en lugar del caos y la destrucción”. ¿Cuál es su enfoque para negociar con las víctimas?

Lynx: Nuestro objetivo es alcanzar un consenso mutuamente beneficioso que no solo nos reporte ganancias financieras, sino que también fortalezca la ciberseguridad de la empresa. Nos comprometemos a fomentar un diálogo positivo y constructivo para el beneficio mutuo.

RHC: Su trabajo implica un alto riesgo y mucho en juego: ¿cómo rastrea Lynx la actividad del ransomware y se mantiene a salvo? ¿Vale la pena el riesgo?

Lynx: Nuestro sector siempre conlleva riesgos inherentes. Todos somos conscientes de ello al elegir formar parte de él. Si bien no podemos eliminarlos por completo, es fundamental tomar medidas proactivas para minimizarlos.

RHC: Sois una banda que se ha dado a conocer recientemente. ¿Qué creéis que os diferencia de otras bandas y os permite consolidaros como la mejor?

Lynx: No somos gays.

RHC: Usted afirma que sus objetivos no son infraestructuras críticas, sino que territorialmente hay países que no atacará o que no tienen fronteras, ¿verdad?

Lynx: No tenemos fronteras ni afiliaciones políticas; simplemente, algunos países tienen más dinero y están más digitalizados que otros.

RHC: Hablando de colaboradores, ¿cómo os organizáis? ¿Tenéis mucha gente trabajando con vosotros? ¿Cómo es el proceso de selección para un candidato que quiere unirse a Lynx?

Lynx: Esta es información que no divulgaremos.

RHC: ¿La rivalidad dentro de tu comunidad hacker se reduce a la superioridad técnica, o hay algo más profundo, como ambiciones geopolíticas o económicas? ¿Cómo influye la competencia entre grupos en tus acciones y en la elección de tus objetivos? ¿Podría esta rivalidad interna alterar el equilibrio global o crear nuevas alianzas estratégicas?

Lynx: No tenemos rivalidad con otras organizaciones; nuestro objetivo principal es el beneficio económico y la concienciación pública sobre cuestiones críticas de ciberseguridad.

RHC: ¿Qué les dirías para convencer a nuevos colaboradores potenciales de que se unan a tu grupo?

Lynx: No estamos buscando nuevos colaboradores.

RHC: Probablemente ya sepas lo que ocurrió entre LockBit y la Operación Cronos. ¿Te preocupa que las fuerzas del orden estén intensificando sus esfuerzos para eliminar grupos como el tuyo? ¿Has notado algún cambio o reacción desde la Operación Cronos?

Lynx: Como sabemos, toda actividad en nuestro sector conlleva riesgos inherentes. Sin embargo, estamos comprometidos a hacer todo lo posible para mitigarlos.

RHC: ¿Cuál es su enfoque para el acceso inicial a la red de la víctima? ¿Utiliza Credential Broker (y similares) o prefiere hacerlo usted mismo?

Lynx: Creemos en utilizar ambos enfoques, ya que es útil contar con múltiples vías disponibles. Esta diversidad nos permite mejorar nuestra eficacia y alcance.

RHC: ¿Cuál es su opinión sobre otros casos de RaaS poco éticos que atacan infraestructuras críticas o centros sanitarios?

Lynx: Existen dos tipos de grupos. Algunos parecen haber causado mucho ruido y perturbación porque creen que así aumentan sus posibilidades de obtener dinero. Otros, en cambio, pueden tener opciones limitadas para atacar. Los hospitales, las ONG y las agencias gubernamentales suelen tener una ciberseguridad más deficiente.

RHC: En su experiencia, ¿cómo se implementa la seguridad en las redes corporativas? ¿En qué deberían centrarse los profesionales para mejorar el estado del arte?

Lynx: Los problemas de ciberseguridad se deben principalmente a errores humanos. Estos problemas suelen originarse en hábitos sencillos, como usar contraseñas fáciles de adivinar, no implementar la autenticación de dos factores (2FA) y gestionar varias cuentas con la misma contraseña (reutilización de contraseñas). Aunque parezcan atajos convenientes, pueden comprometer gravemente nuestra seguridad.

RHC: ¿Alguna vez has fallado en uno de tus ataques? ¿Cuál fue el motivo del fracaso?

Lynx: Cada etapa de un ataque presenta posibles puntos débiles. Como bien sabemos, cualquier comportamiento anómalo en una red puede detectarse en cualquier fase, por lo que resulta esencial actuar con rapidez y discreción. Al abordar las situaciones con celeridad y sigilo, minimizamos las posibilidades de detección y, en última instancia, mejoramos nuestro éxito general.

RHC: Lynx, ¡muchísimas gracias por tu tiempo! ¿Hay algo que quieras decir que no te hayamos preguntado?

Lynx: Planeamos ofrecer un servicio de suscripción que permita a los clientes solicitar pruebas de penetración para sus redes, garantizando la privacidad y la seguridad. Hemos establecido relaciones con grupos líderes en este campo y confiamos en nuestra capacidad para brindarles la máxima seguridad de que la seguridad de su organización no se verá comprometida. A diferencia de muchas empresas de recuperación y ciberseguridad que cobran tarifas elevadas pero a menudo ofrecen servicios deficientes, nuestro enfoque es rentable y sencillo, lo que permite a las empresas mitigar de forma proactiva los riesgos potenciales.

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...