RHC Dark Lab : 12 noviembre 2025 21:18

En los últimos meses, el grupo de hackers chino conocido como Salt Typhoon ha seguido acaparando titulares por sus tácticas de ciberseguridad agresivas y persistentes.

A pesar de las sanciones estadounidenses y la estrecha vigilancia gubernamental, Salt Typhoon no ha mostrado signos de desaceleración en sus actividades, continuando con sus ataques coordinados contra instituciones educativas e infraestructuras críticas a nivel mundial.

Informes recientes indican que el grupo atacó a varios proveedores de telecomunicaciones y universidades en diversos países, principalmente Estados Unidos, Reino Unido y Sudáfrica . Estas intrusiones permitieron a los hackers comprometer dispositivos cruciales y extraer información confidencial, como datos científicos y tecnología patentada.

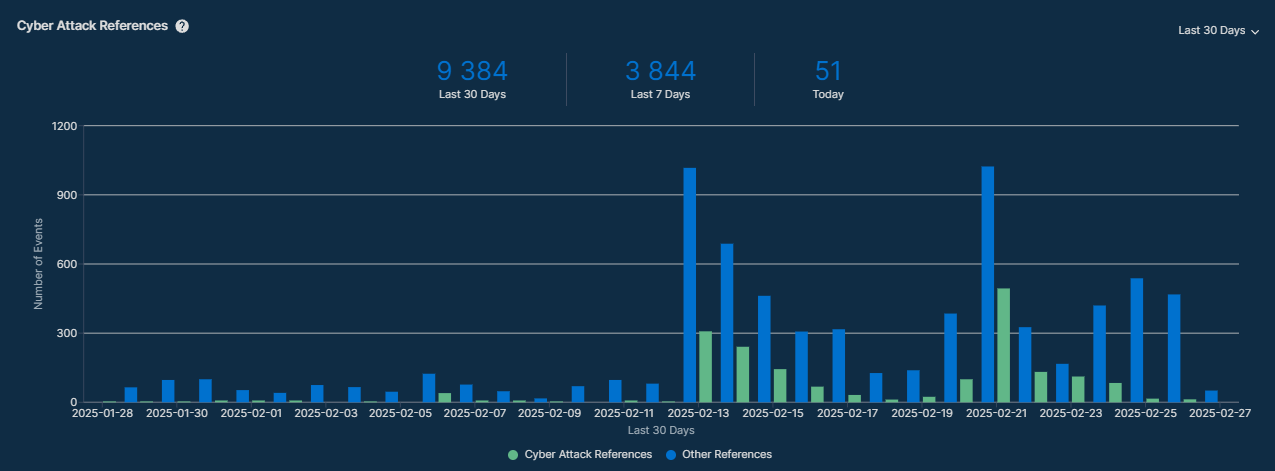

Según los paneles de control de la plataforma de inteligencia de Recorded Future (socio estratégico de Red Hot Cyber), los ataques comenzaron a aumentar significativamente en febrero de este año, con picos los días 13 y 21 de este mes.

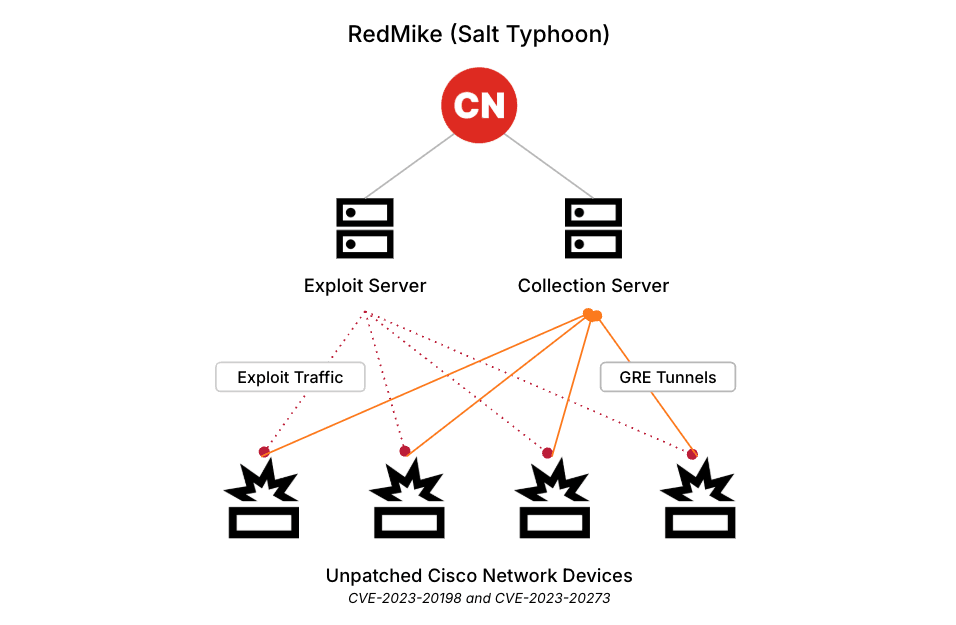

Desde principios de diciembre de 2024, Salt Typhoon (RedMike) ha intentado explotar más de 1000 dispositivos de red Cisco expuestos a internet en todo el mundo , principalmente aquellos asociados con proveedores de telecomunicaciones, utilizando una combinación de dos vulnerabilidades de escalada de privilegios: CVE-2023-20198 y CVE-2023-20273. Una vez comprometidos, el grupo utiliza la cuenta de usuario privilegiado recién creada para modificar la configuración del dispositivo y añade un túnel GRE para el acceso persistente y la exfiltración de datos.

Se descubrió la vulnerabilidad de escalada de privilegios CVE-2023-20198 en la interfaz web del software Cisco IOS XE, versión 16 y anteriores, publicada por Cisco en octubre de 2023. Los atacantes aprovechan esta vulnerabilidad para obtener acceso inicial al dispositivo y ejecutar un comando con privilegios de administrador (nivel 15) para crear un usuario y contraseña locales. Posteriormente, el atacante utiliza esta nueva cuenta local para iniciar sesión en el dispositivo y explota una vulnerabilidad de escalada de privilegios asociada, CVE-2023-20273, para obtener privilegios de administrador.

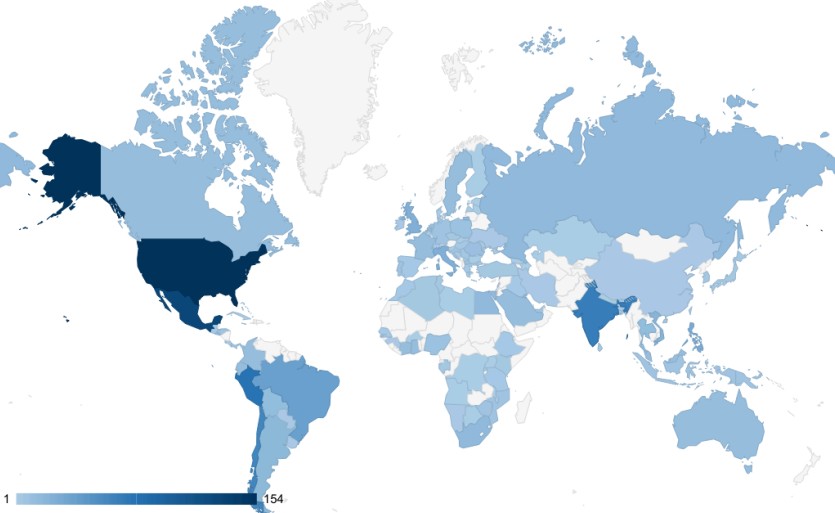

Más de la mitad de los dispositivos Cisco atacados por RedMike se encontraban en Estados Unidos, Sudamérica e India. Los dispositivos restantes estaban distribuidos en más de 100 países. Si bien los dispositivos atacados estaban principalmente asociados con proveedores de telecomunicaciones, trece estaban vinculados a universidades en Argentina, Bangladesh, Indonesia, Malasia, México, Países Bajos, Tailandia, Estados Unidos y Vietnam.

Este comportamiento pone de relieve la amenaza constante que representan los agentes patrocinados por estados y su capacidad para comprometer la seguridad nacional. Resulta especialmente preocupante la estrategia de Salt Typhoon de explotar las vulnerabilidades de los dispositivos Cisco.

China ha desarrollado una extensa red de operaciones de ciberespionaje dirigidas a instituciones académicas, empresas y gobiernos extranjeros , con el objetivo de obtener ventajas estratégicas en áreas clave como la inteligencia artificial, la criptografía y la tecnología cuántica. Grupos de hackers patrocinados por el Estado, como Brass Typhoon APT41 y Violet Typhoon APT31 , han sido vinculados a sofisticadas campañas de ataque que explotan vulnerabilidades en los sistemas informáticos de universidades y centros de investigación para extraer datos confidenciales. Estas operaciones no se limitan al ciberespacio, sino que también incluyen el reclutamiento de investigadores y estudiantes extranjeros a través de programas de intercambio académico y colaboraciones científicas , que a menudo sirven de tapadera para la transferencia ilícita de conocimiento.

Al mismo tiempo, el gobierno chino utiliza empresas pantalla y empresas conjuntas con instituciones occidentales para adquirir tecnologías emergentes sin levantar sospechas. Mediante iniciativas como el programa «Mil Talentos», Pekín ha incentivado el regreso de científicos e ingenieros chinos del extranjero, a menudo con información y patentes obtenidas ilegalmente.

Además, las operaciones cibernéticas chinas han tenido como objetivo a proveedores de infraestructura crítica, incluidas empresas de telecomunicaciones y contratistas de defensa, con la intención de comprometer la seguridad de las comunicaciones y obtener inteligencia estratégica. Estas operaciones, cada vez más sofisticadas, como las de Salt Typhoon (RedMike), han generado crecientes tensiones entre China y las potencias occidentales, con sanciones y medidas de represalia por parte de Estados Unidos y Europa para contrarrestar la agresiva expansión del ciberespionaje chino.

El 15 de febrero de 2025, Salt Typhoon lanzó un ataque masivo contra 13 universidades y cinco proveedores de servicios de internet, incluyendo algunos en Italia. Estos ataques representaron una escalada significativa en la campaña Salt Typhoon, considerada una de las mayores operaciones de ciberespionaje llevadas a cabo por China contra Estados Unidos. Las consecuencias de estos ataques no se limitan a las filtraciones de datos inmediatas, sino que plantean interrogantes sobre su impacto a largo plazo en la investigación académica y la innovación tecnológica.

Una filial estadounidense de una empresa de telecomunicaciones británica, varios proveedores de servicios de internet (ISP) y 13 universidades, entre ellas instituciones importantes como UCLA, sufrieron una brecha de seguridad. En febrero, Cisco confirmó que esta vulnerabilidad se utilizó para atacar redes de telecomunicaciones estadounidenses, lo que demuestra la persistencia del grupo en aprovechar tanto vulnerabilidades conocidas como nuevas para mantener el acceso a sistemas comprometidos.

Los ataques no se limitaron a Estados Unidos, sino que también afectaron a entidades internacionales, incluidos proveedores de servicios de internet en Italia, Sudáfrica y Tailandia. La magnitud de estos ataques generó gran preocupación por la seguridad de los datos sensibles y la integridad de las infraestructuras de telecomunicaciones a nivel mundial.

Las actividades maliciosas de Salt Typhoon (Red Mike) generalmente explotaban las vulnerabilidades identificadas como CVE-2023-20198 y CVE-2023-20273, lo que facilitaba el acceso no autorizado a los routers Cisco IOS XE . Esto permitía a los atacantes manipular los dispositivos de red y potencialmente extraer datos confidenciales.

Salt Typhoon (RedMike), tras obtener acceso y comprometer los routers CISCO, emplea una variedad de malware sofisticado para infiltrarse y comprometer redes en diversas industrias.

Una de las principales herramientas de su arsenal es una versión personalizada del troyano de acceso remoto MASOL (MASOL RAT), que permite a los atacantes obtener el control remoto de los sistemas infectados.

Este malware es particularmente eficaz para extraer datos confidenciales, monitorizar la actividad del usuario y ejecutar comandos en máquinas comprometidas. El uso del RAT MASOL pone de manifiesto la estrategia de Salt Typhoon centrada en el sigilo y la persistencia, lo que le permite mantener un acceso prolongado a las redes objetivo sin ser detectado.

El troyano de acceso remoto MASOL, rastreado por Trend Micro desde 2020, podría utilizarse para atacar entidades gubernamentales en el sudeste asiático. Basándose en la cadena PDB de la puerta trasera (E:Masol_https190228x64ReleaseMasol.pdb), se cree que este troyano pudo haber sido desarrollado ya en 2019. También se ha observado una nueva variante para Linux circulando después de 2021.

En un informe publicado por Cisco Talos el 20 de febrero , los investigadores confirmaron que Salt Typhoon obtuvo acceso a la infraestructura de red central a través de dispositivos Cisco y luego utilizó esa infraestructura para recopilar diversa información.

La estrategia de Salt Typhoon para obtener acceso inicial a los dispositivos Cisco consiste en obtener las credenciales de inicio de sesión legítimas de la víctima utilizando técnicas de explotación de vulnerabilidades (LOTL) en los dispositivos de red.

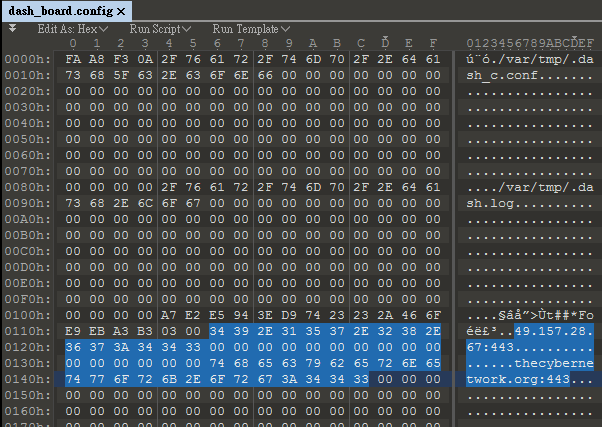

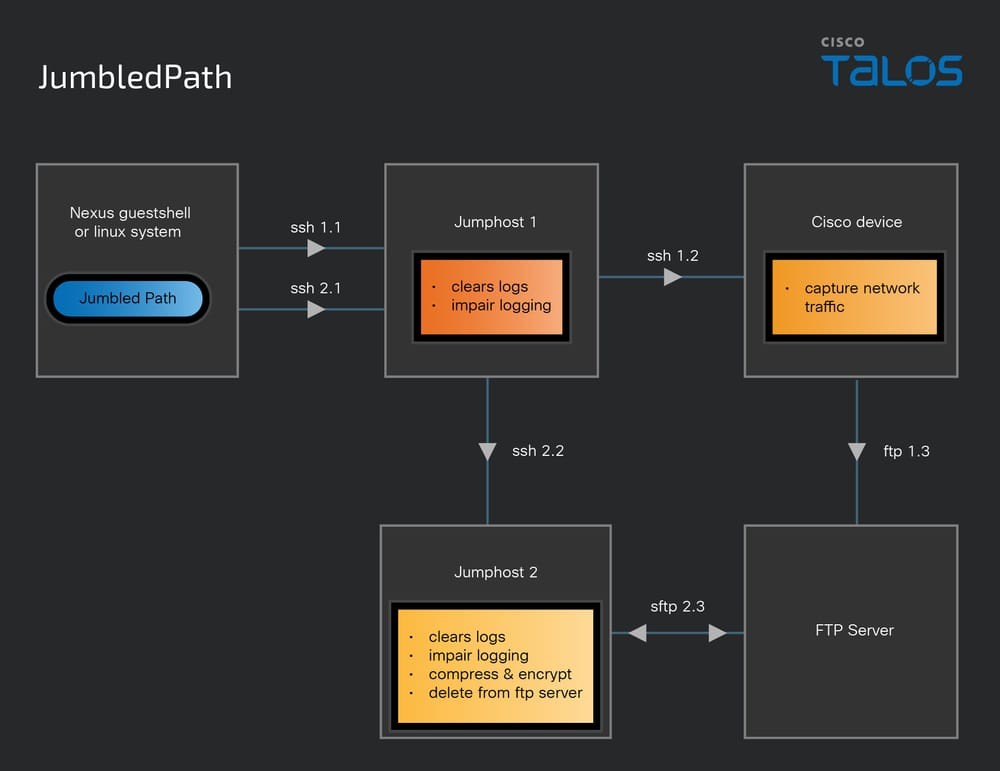

Salt Typhoon (RedMike) utilizó una utilidad personalizada llamada JumbledPath que le permitió capturar paquetes en un dispositivo Cisco remoto a través de un host de salto definido por el atacante. Esta herramienta también intentó borrar los registros y comprometer el registro de eventos a lo largo de la ruta de salto, devolviendo la captura resultante, comprimida y cifrada, mediante otro conjunto único de conexiones o saltos definidos por el atacante.

Esto permitió al atacante crear una cadena de conexiones y realizar la adquisición en un dispositivo remoto . El uso de esta herramienta ayudaría a ocultar el origen y el destino final de la solicitud , y también permitiría a su operador moverse a través de dispositivos o infraestructura que, de otro modo, serían potencialmente inaccesibles (o inenrutables) públicamente.

Esta utilidad fue escrita en Go y compilada como un binario ELF utilizando la arquitectura x86-64. Su compilación con esta arquitectura permite su uso generalizado en sistemas operativos Linux , incluyendo diversos dispositivos de red de múltiples proveedores. Esta utilidad se encontró en instancias de Guestshell configuradas por el actor en dispositivos Cisco Nexus.

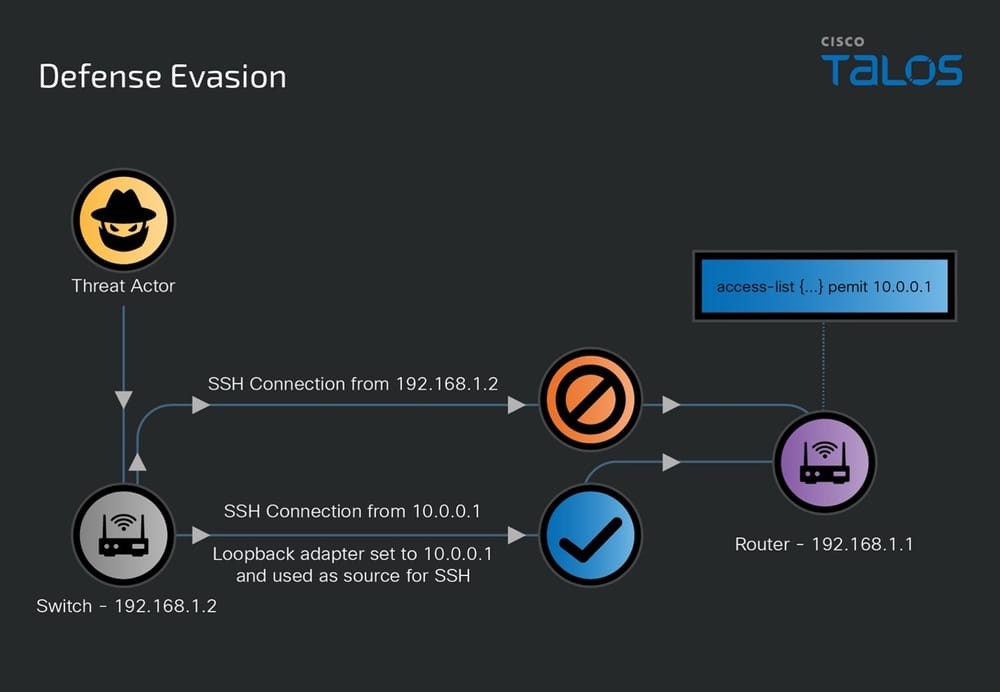

El atacante cambió repetidamente la dirección de la interfaz de bucle invertido en un conmutador comprometido y utilizó esa interfaz como fuente de conexiones SSH a otros dispositivos dentro del entorno objetivo, eludiendo efectivamente las listas de control de acceso (ACL) establecidas en esos dispositivos.

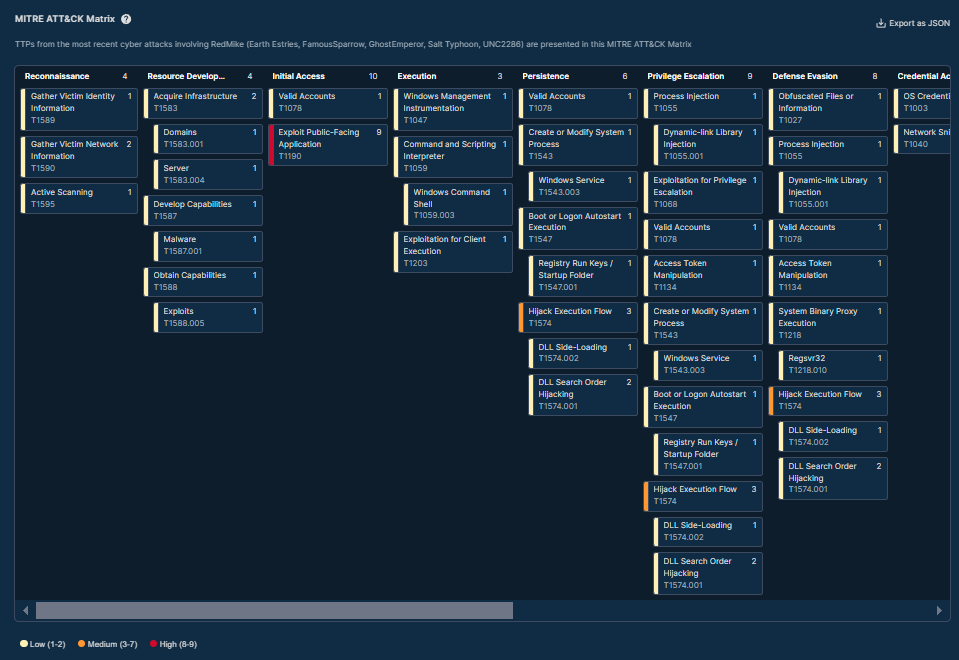

Salt Typhoon (RedMike) suele emplear un enfoque multifacético que explota vulnerabilidades conocidas en dispositivos de red de uso común, especialmente los de Cisco.

Otro comportamiento destacable de Salt Typhoon consiste en explotar técnicas LOTL (Living-off-the-Land) en dispositivos de red, abusando de infraestructuras de confianza como centro de conmutación entre compañías de telecomunicaciones. A continuación se describe la infraestructura de explotación de Salt Typhoon:

Salt Typhoon comienza con un amplio reconocimiento para identificar posibles objetivos dentro de infraestructuras críticas, como proveedores de telecomunicaciones e instituciones educativas. Esta fase puede incluir el escaneo de dispositivos vulnerables, la recopilación de información sobre configuraciones de red y la identificación de personal clave.

El grupo suele explotar vulnerabilidades específicas en dispositivos Cisco. Por ejemplo, se sabe que explota vulnerabilidades como CVE-2018-0171 y CVE-2023-20198. Estas vulnerabilidades permiten a los atacantes obtener acceso no autorizado a dispositivos de red mediante el envío de mensajes o comandos maliciosos, lo que provoca denegación de servicio o la ejecución de código arbitrario.

Una vez obtenido el acceso inicial mediante la explotación de vulnerabilidades, Salt Typhoon suele utilizar malware como el RAT MASOL (como se mencionó anteriormente) o kits de exploits personalizados. Estas herramientas permiten a los atacantes infiltrarse en la red, extraer datos confidenciales y obtener credenciales legítimas para acceder a ella posteriormente. El robo de credenciales es crucial, ya que facilita un mayor acceso.

El grupo Salt Typhoon (RedMike) intentó explotar más de 1000 dispositivos Cisco a nivel mundial . Es probable que el grupo elaborara una lista de dispositivos objetivo basándose en su vinculación con redes de proveedores de telecomunicaciones. El Grupo Insikt de Recorded Future también observó que RedMike tenía como objetivo dispositivos asociados con universidades en Argentina, Bangladesh, Indonesia, Malasia, México, Países Bajos, Tailandia, Estados Unidos y Vietnam .

Para protegerse contra los ataques de Salt Typhoon (RedMike), las organizaciones deben implementar una estrategia integral de ciberseguridad que haga hincapié en la gestión de vulnerabilidades , la seguridad de la red y la capacitación de los empleados. Estas son algunas medidas clave a considerar:

Salt Typhoon ha acaparado la atención por su reciente infiltración en infraestructuras de telecomunicaciones comerciales. Senadores estadounidenses calificaron el ataque de «alucinante» y afirmaron que debería servir como una «llamada de atención» para las empresas que se cree fueron vulneradas, entre ellas AT&T, Verizon y Lumen.

Es probable que RedMike seleccionara estas universidades para acceder a investigaciones en telecomunicaciones, ingeniería y áreas relacionadas con la tecnología , en particular en instituciones como UCLA y TU Delft. Además, a mediados de diciembre de 2024, RedMike también realizó un reconocimiento de múltiples direcciones IP pertenecientes a Mytel, un proveedor de telecomunicaciones con sede en Myanmar.

La continua exposición de vulnerabilidades en los dispositivos Cisco ha generado una creciente preocupación entre los proveedores de servicios y las agencias gubernamentales, obligándolos a replantear sus estrategias de seguridad. Resulta evidente que la protección de las redes y los datos es fundamental para mantener no solo la seguridad nacional, sino también la confianza pública en los sistemas digitales.

Ante estas amenazas en constante evolución, los expertos del sector y los profesionales de la ciberseguridad subrayan la importancia de contar con medidas de seguridad robustas y defensas proactivas . Las organizaciones deben realizar evaluaciones exhaustivas de sus redes, centrándose especialmente en las vulnerabilidades de los dispositivos Cisco. La situación actual nos recuerda la necesidad de mantener una vigilancia constante frente a adversarios sofisticados como Salt Typhoon y sus afiliados.

Dado que el grupo continúa lanzando ataques dirigidos contra infraestructuras críticas e instituciones educativas, es fundamental que las organizaciones de todo el mundo mejoren sus medidas de seguridad y colaboren para compartir información, reduciendo así los riesgos que plantean estas ciberamenazas. La lucha contra el ciberespionaje está lejos de haber terminado, y solo mediante un esfuerzo colectivo podrá la comunidad internacional proteger sus fronteras digitales.

Este artículo se escribió utilizando la plataforma Recorded Future , socio estratégico de Red Hot Cyber y líder mundial en inteligencia sobre amenazas cibernéticas, que proporciona análisis avanzados para identificar y contrarrestar la actividad maliciosa en el ciberespacio.

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...