BETTI RHC: il fumetto che educa alla cybersecurity. Esce il 4 e 5 episodio

BETTI RHC è un progetto editoriale e culturale ideato da Red Hot Cyber, realtà italiana punto di riferimento nel panorama della cybersecurity e della divulgazione tecnologica. Non si tratta di un semp...

E se domani gli USA spegnessero il cloud? L’UE non ha un piano e legifera pensando poco

Mentre il cloud è diventato il cuore dell’economia digitale, l’Unione europea si trova davanti a una scelta storica: trasformare la certificazione cloud in uno strumento di sovranità o limitarsi ad un...

Vulnhalla: come scovare bug 0day utilizzando l’Intelligenza Artificiale Generativa

È il nuovo fuzzing del futuro? Con ogni probabilità sarà un approccio combinato multi agente, dove le AI assieme al bug hunter saranno in grado di ridurre drasticamente i tempi di individuazione dei b...

Moltbook, il Reddit dei Robot: Agenti AI discutono della loro civiltà (mentre noi li spiamo)

Venerdì è emersa online una notizia capace di strappare un sorriso e, subito dopo, generare un certo disagio: il lancio di Moltbook, un social network popolato non da persone ma da agenti di intellige...

Addio a NTLM! Microsoft verso una nuova era di autenticazione con kerberos

Per oltre tre decenni è stato una colonna silenziosa dell’ecosistema Windows. Ora però il tempo di NTLM sembra definitivamente scaduto. Microsoft ha deciso di avviare una transizione profonda che segn...

Aperti i battenti del primo negozio di robot umanoidi al mondo in Cina. Saremo pronti?

Alle dieci del mattino, a Wuhan, due robot umanoidi alti 1,3 metri iniziano a muoversi con precisione. Girano, saltano, seguono il ritmo. È il segnale di apertura del primo negozio 7S di robot umanoid...

Azienda automotive italiana nel mirino degli hacker: in vendita l’accesso per 5.000 dollari

Il 29 gennaio 2026, sul forum BreachForums, l’utente p0ppin ha pubblicato un annuncio di vendita relativo a un presunto accesso amministrativo non autorizzato ai sistemi interni di una “Italian Car Co...

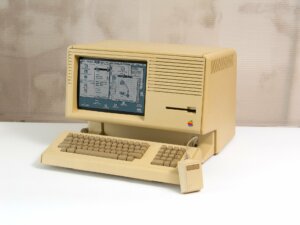

Elk Cloner: Il primo virus informatico della storia nacque come uno scherzo

Alla fine degli anni 90, Internet era ancora piccolo, lento e per pochi. In quel periodo, essere “smanettoni” significava avere una conoscenza tecnica che sembrava quasi magia agli occhi degli altri. ...

Oggi nasceva Douglas Engelbart: l’uomo che ha visto e inventato il futuro digitale

Certe volte, pensandoci bene, uno si chiede come facciamo a dare per scontato il mondo che ci circonda. Tipo, clicchiamo, scorriamo, digitiamo, e tutto sembra così naturale, quasi fosse sempre stato q...

L’IA non chiede il permesso: sta riscrivendo le regole in fretta e probabilmente male

L’intelligenza artificiale è entrata nel lavoro senza bussare. Non come una rivoluzione urlata, ma come una presenza costante, quasi banale a forza di ripetersi. Ha cambiato il modo in cui le persone ...

Articoli più letti dei nostri esperti

BETTI RHC: il fumetto che educa alla cybersecurity. Esce il 4 e 5 episodio

Andrea Gioia Lomoro - 2 Febbraio 2026

E se domani gli USA spegnessero il cloud? L’UE non ha un piano e legifera pensando poco

Marcello Filacchioni - 2 Febbraio 2026

L’intelligenza artificiale sta inghiottendo internet: i cambiamenti nel traffico di rete

Bajram Zeqiri - 2 Febbraio 2026

Vulnhalla: come scovare bug 0day utilizzando l’Intelligenza Artificiale Generativa

Massimiliano Brolli - 2 Febbraio 2026

400 milioni confiscati a Helix: punizione esemplare o ultimo atto?

Carolina Vivianti - 1 Febbraio 2026

Il tuo AV/EDR è inutile contro MoonBounce: La minaccia che vive nella tua scheda madre

Bajram Zeqiri - 1 Febbraio 2026

Moltbook, il Reddit dei Robot: Agenti AI discutono della loro civiltà (mentre noi li spiamo)

Silvia Felici - 1 Febbraio 2026

I tool per di Red team si evolvono: l’open source entra in una nuova fase

Massimiliano Brolli - 31 Gennaio 2026

Addio a NTLM! Microsoft verso una nuova era di autenticazione con kerberos

Silvia Felici - 31 Gennaio 2026

Azienda italiana all’asta nel Dark Web: bastano 1.500 dollari per il controllo totale

Bajram Zeqiri - 31 Gennaio 2026

Ultime news

BETTI RHC: il fumetto che educa alla cybersecurity. Esce il 4 e 5 episodio

E se domani gli USA spegnessero il cloud? L’UE non ha un piano e legifera pensando poco

L’intelligenza artificiale sta inghiottendo internet: i cambiamenti nel traffico di rete

Vulnhalla: come scovare bug 0day utilizzando l’Intelligenza Artificiale Generativa

400 milioni confiscati a Helix: punizione esemplare o ultimo atto?

Il tuo AV/EDR è inutile contro MoonBounce: La minaccia che vive nella tua scheda madre

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE