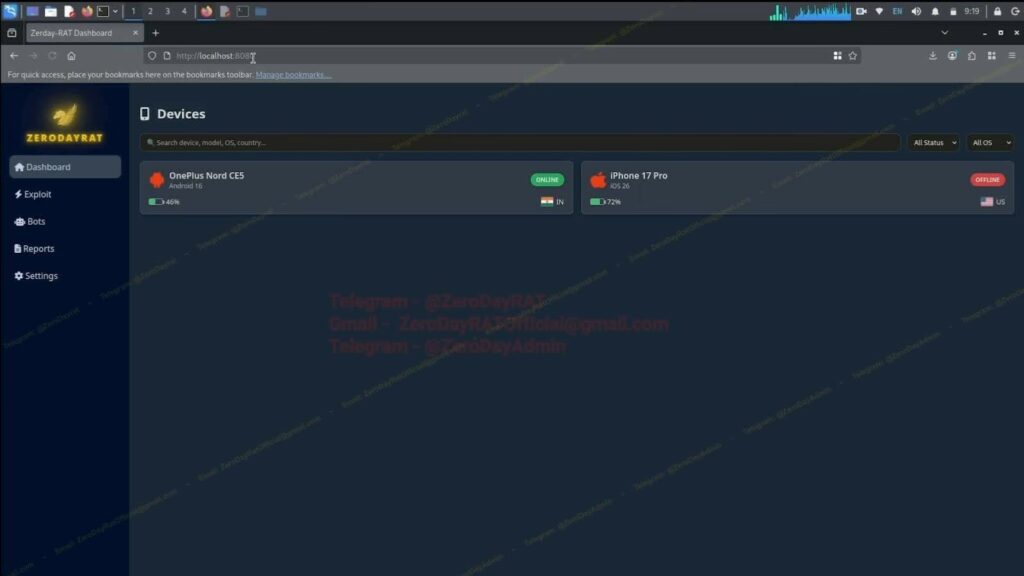

Gli specialisti di iVerify hanno scoperto una nuova piattaforma spyware per dispositivi mobili chiamata ZeroDayRAT nei canali Telegram aperti. Il suo sviluppatore gestisce diversi canali per le vendite, l’assistenza clienti e gli aggiornamenti. Gli acquirenti dispongono di un pannello di controllo pronto all’uso che consente loro di controllare completamente il telefono infetto senza alcuna conoscenza tecnica.

Il sistema prende di mira i dispositivi Android dalla versione 5 alla 16 e iOS fino alle versioni più recenti, inclusi gli ultimi modelli di iPhone. Una volta infettato, l’aggressore ottiene l’accesso remoto a quasi tutte le funzioni dello smartphone. Questo include non solo la raccolta di dati, ma anche la sorveglianza in tempo reale e il furto di denaro.

L’infezione avviene in genere tramite link falsi nei messaggi SMS. L’utente riceve un messaggio, clicca sul link e installa un file che sembra un’app normale. Vengono utilizzate anche email con notifiche false, app store falsi e link in app di messaggistica istantanea. Per Android, viene utilizzato un pacchetto di installazione dell’app, mentre per iOS viene utilizzato uno speciale modulo dannoso.

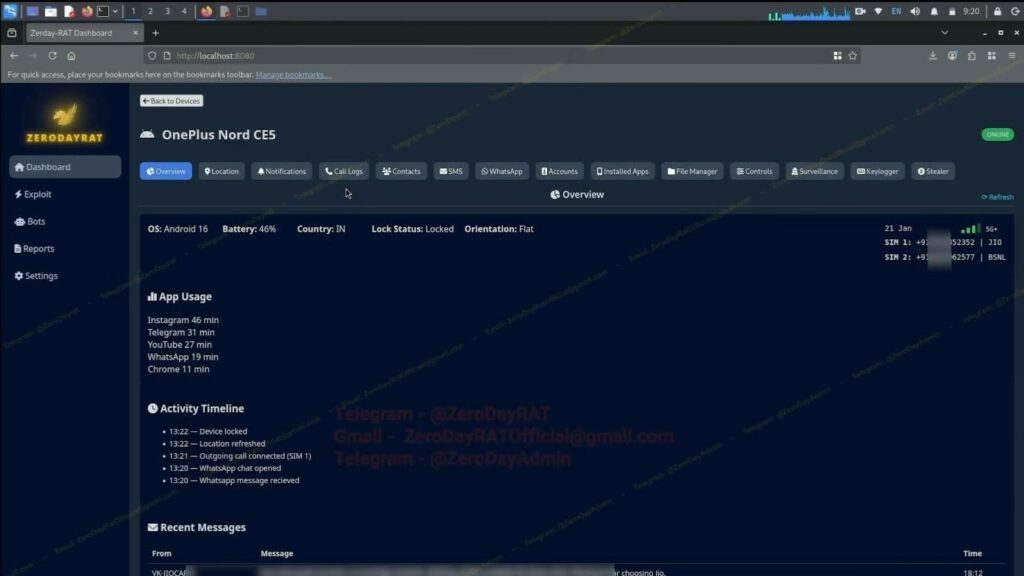

Una volta installato, il malware trasmette informazioni dettagliate sul dispositivo al pannello di controllo. Tra queste, il modello del telefono, la versione del sistema, il livello della batteria, il paese, l’operatore, i dettagli della scheda SIM, lo stato di blocco, nonché le app utilizzate e la durata del loro utilizzo. Vengono visualizzati anche i messaggi recenti, inclusi i codici di verifica di banche e servizi. Questi dati consentono di creare rapidamente un profilo completo del proprietario del dispositivo e delle sue attività.

La piattaforma raccoglie separatamente i dati geografici e crea uno storico dei movimenti. L’interfaccia mostra le coordinate attuali e i punti precedenti sulla mappa. Vengono intercettate anche le notifiche di tutte le app. Messaggistica, avvisi sui social media, chiamate perse ed eventi di sistema vengono visualizzati nel registro, anche se il proprietario non ha aperto le app.

Una sezione separata mostra tutti gli account registrati sul dispositivo. Tra questi, servizi di posta elettronica, app di messaggistica, marketplace, servizi musicali e altre piattaforme. Questi dati facilitano il furto di account e attacchi mirati al proprietario del telefono.

Sono disponibili anche strumenti di sorveglianza attiva. Il pannello consente di accendere la telecamera, registrare lo schermo e acquisire l’audio dal microfono in tempo reale. È inoltre abilitata l’intercettazione degli input, registrando le sequenze di tasti premuti, le azioni delle app e i tentativi di sblocco. Un aggressore può visualizzare contemporaneamente l’immagine dello schermo e l’input dell’utente.

Alcuni moduli sono mirati al furto di denaro e asset digitali. Il malware ricerca app di criptovalute e raccoglie informazioni su di esse. Utilizza anche la sostituzione degli indirizzi negli appunti, in cui il numero di portafoglio copiato viene sostituito di nascosto con l’indirizzo dell’aggressore. Per le app bancarie vengono utilizzate finestre di accesso false, attraverso le quali vengono rubati login e password. L’intercettazione degli SMS consente di bypassare l’autenticazione a due fattori .

L’emergere di tali piattaforme, riportano gli specialisti, dimostra che gli strumenti di sorveglianza completa degli smartphone non richiedono più uno sviluppo complesso e risorse ingenti. Kit già pronti sono venduti praticamente senza restrizioni e garantiscono il controllo completo sul dispositivo della vittima. L’infezione può portare alla perdita dell’accesso agli account, alla fuga di dati personali e a perdite finanziarie dirette.

Gli esperti di sicurezza raccomandano di diffidare dei link nei messaggi, di non installare app da fonti sconosciute e di eseguire regolarmente la scansione del dispositivo con strumenti di sicurezza mobile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.