I falsi aggiornamenti di Windows sono entrati in un nuovo ciclo di campagne ClickFix ,come riportato da Huntress. Gli aggressori stanno sostituendo sempre più spesso i controlli bot con finestre blu a schermo intero che simulano un aggiornamento di sistema.

Microsoft sottolinea che ClickFix è diventato il metodo di penetrazione iniziale più comune e che molti gruppi con diversi livelli di competenza sono passati a questo metodo.

Gli attacchi iniziano con la visita a un sito web dannoso che imposta il browser in modalità a schermo intero e visualizza una pagina che assomiglia superficialmente all’interfaccia di Windows Update.

Alla vittima viene chiesto di eseguire manualmente l’aggiornamento critico, seguendo un tipico scenario di ClickFix: aprire la finestra di dialogo Esegui con Win+R, incollare il comando preparato ed eseguirlo. A questo punto, l’utente avvia di fatto la catena dannosa autonomamente.

La riga di comando richiama mshta.exe con un URL, in cui il secondo ottetto dell’indirizzo IP è sempre codificato in formato esadecimale. PowerShell scarica quindi un frammento di codice .NET che, dopo la decrittazione, viene caricato direttamente in memoria e passa il controllo al componente successivo. Si tratta di un modulo .NET responsabile della distribuzione occulta di malware tramite steganografia . Estrae la shell Donut crittografata dai dati pixel dei file PNG, utilizzando singoli canali di colore per ricostruire il payload. Questo approccio aiuta a eludere i meccanismi di protezione basati sulle firme.

Secondo Huntress, dal 29 settembre al 30 ottobre 2025, il team ha analizzato 76 incidenti che hanno interessato organizzazioni nelle regioni USA, EMEA e APJ. Uno degli episodi ha coinvolto il traffico verso 141.98.80[.]175. In tutti i casi, la catena utilizzava un URL con un secondo ottetto esadecimale che conduceva a un downloader steganografico. I ricercatori hanno trovato commenti in lingua russa nel codice sorgente delle pagine che falsificavano l’aggiornamento, ma non sono stati in grado di stabilire la paternità della campagna.

Nonostante le operazioni di Operation Endgame abbiano preso di mira l’infrastruttura di Rhadamanthys il 13 novembre, i siti web che ospitavano falsi aggiornamenti hanno continuato a funzionare almeno fino al 19 novembre.

Tutte le esche rilevate facevano riferimento alla stessa struttura URL con codifica esadecimale precedentemente associata alla distribuzione di Rhadamanthys, sebbene il malware stesso non fosse più ospitato su questi siti. Tuttavia, i ricercatori avvertono che l’infrastruttura potrebbe cambiare rapidamente.

Entrambi i tipi di esche, camuffati da aggiornamenti di Windows, hanno infine scaricato Rhadamanthys, che ruba le credenziali utente, sui dispositivi.

Per ridurre il rischio di tali attacchi, si consiglia di bloccare la finestra di dialogo Esegui, informare i dipendenti sulla natura degli script ClickFix e ricordare loro che nessun aggiornamento legittimo richiede l’inserimento manuale di comandi. Le soluzioni di sicurezza di livello EDR possono aiutare a monitorare i casi in cui explorer.exe avvia mshta.exe, powershell.exe o altri file eseguibili con argomenti insoliti.

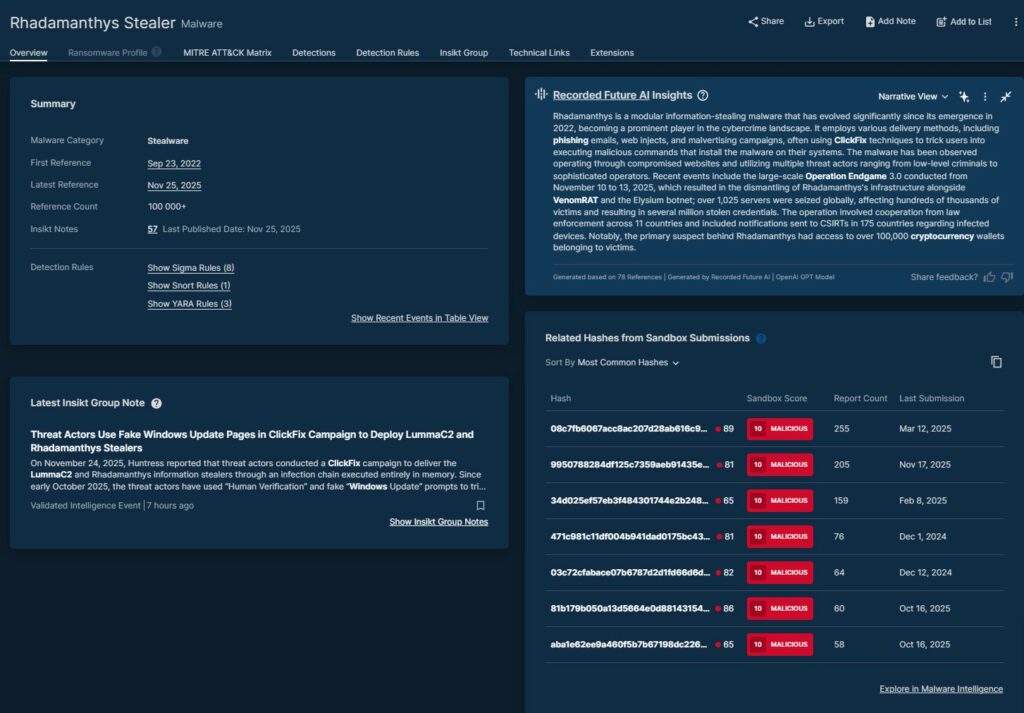

Gli IoC successivi sono tratti dalla piattaforma di intelligence di Recorded Future, partner strategico di Red Hot Cyber e punto di riferimento globale nell’intelligence sulle minacce informatiche. La piattaforma fornisce analisi avanzate utili a individuare e contrastare attività malevole nel cyberspazio.

08c7fb6067acc8ac207d28ab616c9ea5bc0d394956455d6a3eecb73f8010f7a2,

9950788284df125c7359aeb91435ed24d59359fac6a74ed73774ca31561cc7ae,

34d025ef57eb3f484301744e2b2488ae0ac76f2e226585e65bb45edbbb6b7f69,

471c981c11df004b941dad0175bc435f9c901bcb968ba9582f1a2181443d9ef4,

03c72cfabace07b6787d2d1fd66d6d6d9a2fbcb74a827ca4ab7e59aba40cb306,

81b179b050a13d5664e0d88143154bd3fc127f9ac3e7a6c16444caac1d3ab13c,

aba1e62ee9a460f5b7b67198dc22612b275a1e871d56c60324190ad69323ddf0

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…