Redazione RHC : 27 junio 2025 08:09

Una sofisticada campaña de phishing afectó a más de 70 organizaciones mediante el uso de la función de Envío Directo de Microsoft 365. La campaña, que comenzó en mayo de 2025 y ha mostrado una actividad constante durante los últimos dos meses, se dirige principalmente a organizaciones con sede en EE. UU. de diversos sectores y ubicaciones.

Este nuevo método de ataque, según informan los investigadores de Varonis, permite a los cibercriminales suplantar la identidad de usuarios internos y enviar correos electrónicos de phishing sin comprometer una cuenta, eludiendo así los controles de seguridad tradicionales que suelen examinar las comunicaciones externas. Lo que hace que este ataque sea particularmente preocupante es que explotó una función poco conocida de Microsoft 365, diseñada para comunicaciones internas legítimas, pero que carecía de las protecciones de autenticación adecuadas.

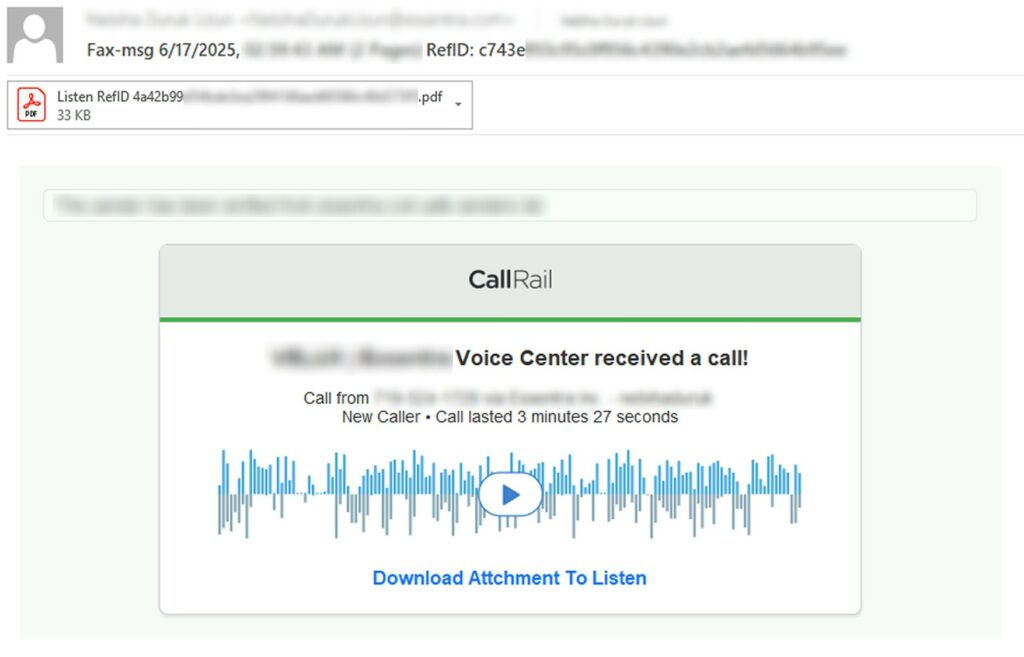

En estos ataques, los cibercriminales utilizan la función de Envío directo de Microsoft 365 para enviar mensajes a organizaciones individuales. Estafas de phishing que reciben un escrutinio mucho menos riguroso que el correo electrónico entrante normal. El Envío Directo es una función de Exchange Online diseñada para permitir que dispositivos internos, como impresoras y aplicaciones, envíen correo electrónico dentro de un inquilino de Microsoft 365 sin necesidad de autenticación. Esta función utiliza un host inteligente con un formato predecible: nombredelinquilino.mail.protection.outlook.com.

La falla de seguridad crítica es la ausencia total de requisitos de autenticación. Los atacantes solo necesitan unos pocos datos públicos para ejecutar sus campañas: el dominio de la organización objetivo y las direcciones de destinatario válidas. El equipo forense de Varonis observó que los atacantes utilizaban comandos de PowerShell para enviar correos electrónicos falsificados a través del host inteligente. Estos correos electrónicos parecen provenir de direcciones internas legítimas a pesar de haber sido enviados por actores externos no autenticados.

El proceso de ataque es sorprendentemente sencillo. Una vez que los actores de amenazas identifican el dominio y los destinatarios válidos, pueden enviar correos electrónicos falsos que parecen provenir de dentro de la organización sin siquiera iniciar sesión ni acceder al inquilino. Esta simplicidad convierte al Envío Directo en un vector atractivo y de bajo esfuerzo para campañas de phishing sofisticadas.

Redazione

Redazione

OpenAI ha lanzado el navegador ChatGPT Atlas para macOS. Integra inteligencia artificial directamente en la interfaz y permite realizar tareas en páginas web sin tener que cambiar de pestaña. Atlas ...

El investigador de seguridad Alessandro Sgreccia , miembro del equipo HackerHood de Red Hot Cyber, ha informado de dos nuevas vulnerabilidades en Zyxel que afectan a varios dispositivos de la familia ...

La Agencia de Seguridad Cibernética y de Infraestructura (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) están emitiendo este Aviso Conjunto de Ciberseguridad (C...

El 20 de octubre de 2025 marca un aniversario significativo en la historia de la informática: el procesador Intel 80386 , también conocido como i386 , celebra su 40.º aniversario . ¡Y es un cumple...

Investigadores de VUSec han presentado un artículo titulado «Entrenamiento en solitario», que cuestiona los principios fundamentales de la protección contra ataques Spectre-v2 . Anteriormente , se...