Redazione RHC : 8 julio 2025 09:16

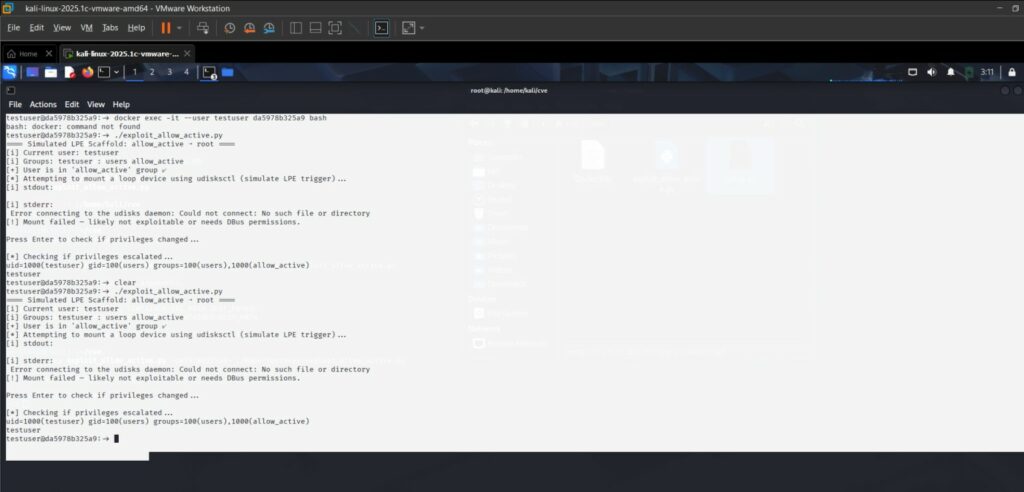

Se ha desarrollado un exploit de prueba de concepto (PoC) para una vulnerabilidad crítica que permite la escalada de privilegios locales y que afecta a varias distribuciones importantes de Linux, como Fedora y SUSE. La vulnerabilidad, identificada como CVE-2025-6019, permite a usuarios sin privilegios obtener acceso root mediante la explotación del demonio udisksd y su biblioteca de backend libblockdev, lo que supone un riesgo de seguridad significativo para sistemas multiusuario y entornos compartidos.

Esta vulnerabilidad explota una vulnerabilidad fundamental en la forma en que el demonio udisksd procesa las solicitudes de comunicación D-Bus de los usuarios del grupo allow_active. Cuando los sistemas correctamente configurados reciben operaciones de disco mediante llamadas D-Bus, el demonio asume erróneamente que la pertenencia a un grupo por sí sola proporciona permisos suficientes para operaciones sensibles.

Recuerde que el demonio udisksd es un componente del sistema en Linux responsable de la gestión de dispositivos de almacenamiento (discos duros, SSD, memorias USB, CD/DVD, etc.). Esta prueba de concepto (PoC) permite a los atacantes eludir los controles de seguridad esperados y realizar operaciones privilegiadas con permisos root.

El vector de ataque se centra en la gestión inadecuada de la autoridad del usuario durante las comunicaciones entre procesos a través de D-Bus. Investigadores de seguridad han descubierto que el demonio udisksd no valida correctamente el contexto del usuario que lo invoca, sino que se basa únicamente en comprobaciones de privilegios basadas en grupos. Según el análisis de SecureLayer7, esta falla de diseño crea una ruta explotable donde las llamadas a D-Bus pueden manipularse para activar operaciones privilegiadas no autorizadas. El análisis estático del código fuente de udisks2 y libblockdev reveló varios patrones problemáticos en la ruta de escalada de privilegios. El flujo de ejecución vulnerable sigue el siguiente patrón: udisks_daemon_handle_mount → polkit_check → blkdev_mount.

Esta secuencia permite a usuarios sin privilegios provocar que udisksd realice operaciones de montaje de root, evadiendo eficazmente el modelo de seguridad previsto. El proceso de explotación requiere un nivel mínimo de sofisticación técnica, lo que lo hace especialmente peligroso. Los atacantes solo necesitan ser miembros del grupo allow_active y poder ejecutar comandos udisksctl.

La prueba de concepto demuestra que un comando simple como udisksctl mount -b /dev/loop0 puede provocar operaciones de montaje controladas por root por parte de usuarios no root, lo que podría comprometer todo el sistema. La vulnerabilidad afecta a una amplia gama de distribuciones de Linux que implementan udisks2 y libblockdev en sus entornos de escritorio. Los sistemas Fedora y SUSE son particularmente vulnerables debido a sus configuraciones predeterminadas, que a menudo incluyen usuarios en el grupo allow_active para la funcionalidad de escritorio.

Este problema de seguridad es especialmente preocupante en entornos informáticos compartidos, sistemas multiusuario y cualquier distribución donde la separación de privilegios sea crucial. Los administradores de distribución respondieron con actualizaciones de seguridad que abordan la vulnerabilidad principal mediante varios mecanismos. La solución principal incluye una verificación más estricta basada en UID, en lugar de depender únicamente de la pertenencia a grupos. El código actualizado ahora requiere tanto la pertenencia a grupos como un contexto de UID adecuado antes de permitir operaciones con privilegios.

Los administradores de sistemas deben actualizar inmediatamente los paquetes udisks2 y libblockdev a las versiones correctas. Las organizaciones también deben verificar los permisos basados en grupos e implementar reglas de polkit más estrictas para evitar vulnerabilidades similares.

Redazione

Redazione

El 27 de octubre se celebró en el Ministerio de Asuntos Exteriores en Beijing el Foro del Salón Azul sobre el tema «Mejorar la gobernanza global y construir una comunidad con un futuro compartido p...

Hackers del gobierno vulneraron una planta de fabricación de componentes para armas nucleares en Estados Unidos explotando vulnerabilidades de Microsoft SharePoint. El incidente afectó al Campus de ...

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...