Redazione RHC : 8 agosto 2025 07:24

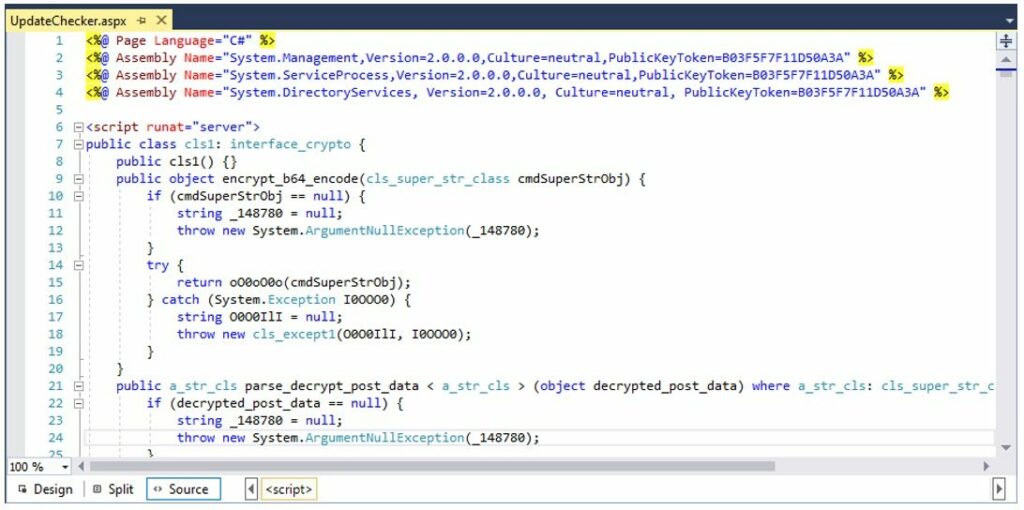

El equipo de FortiGuard Labs ha publicado un análisis detallado de un web shell altamente ofuscado utilizado para atacar infraestructuras críticas en Oriente Medio. La investigación se centra en el script UpdateChecker.aspx, que se ejecuta en la plataforma Microsoft IIS. Está implementado en C# como una página ASPX y oculta su contenido real tras una capa de código codificado y encriptado. Todos los nombres de variables y métodos de clase se generaron aleatoriamente y luego se codificaron en Unicode. Todas las constantes, incluyendo cadenas y números, fueron cifradas o alteradas.

Durante el análisis, los expertos desofuscaron el código y convirtieron nombres aleatorios en nombres legibles. La función principal, Page_Load, se ejecuta al recibir un comando del atacante. El shell se controla mediante solicitudes HTTP POST con el contenido especificado como application/octet-stream. De lo contrario, la solicitud se rechaza y se devuelve una página de error.

El cuerpo de la solicitud se codifica primero en Base64 y luego se descifra en varias etapas. Los primeros 16 bytes contienen la clave cifrada, que se decodifica para generar 15 bytes de clave y un byte de relleno. Esta clave se utiliza para descifrar el resto de los datos del comando. La respuesta del webshell también se formatea en JSON, se cifra y se recodifica en Base64.

El script admite tres módulos principales de administración del sistema. El módulo Base permite obtener información del servidor, el módulo CommandShell ejecuta comandos del sistema en el directorio de trabajo especificado y el módulo FileManager permite interactuar con archivos y directorios, incluyendo la creación, copia, movimiento y eliminación de archivos de directorio, así como la edición de metadatos y la visualización de la lista de discos y el directorio web raíz.

Para ilustrar este concepto, Fortinet desarrolló un script de Python que simula las acciones de un atacante para enviar comandos al shell web y mostrar las respuestas. Esto nos permitió demostrar las capacidades del shell, incluyendo la ejecución de comandos, el procesamiento de archivos y la recepción de información diversa del servidor.

El análisis de UpdateChecker.aspx ayudó a revelar la compleja arquitectura del webshell y a mostrar cómo los atacantes controlan el sistema de forma sigilosa y segura: el script almacena la comprobación en formato JSON, lo que facilita el envío automático de comandos y la recepción de respuestas.

Redazione

Redazione

Ivanti ha publicado 13 vulnerabilidades en su software Endpoint Manager (EPM) , incluidas dos fallas de alta gravedad que podrían permitir la ejecución remota de código y la escalada de privilegios...

Los analistas de Sophos descubrieron una compleja operación de malware realizada por expertos en seguridad que utiliza el popular servicio de mensajería WhatsApp para propagar troyanos bancarios, ap...

Se ha identificado una vulnerabilidad crítica en la arquitectura de seguridad de hardware AMD SEV-SNP, que afecta a los principales proveedores de servicios en la nube (AWS, Microsoft Azure y Google ...

La empresa israelí NSO Group, desarrolladora del infame software espía Pegasus , quedó recientemente bajo el control de inversores estadounidenses. Un portavoz de la compañía anunció que la nuev...

Más de 1,2 millones de kilómetros de cables de fibra óptica se extienden por el fondo oceánico, considerados durante mucho tiempo solo como parte de una red global de telecomunicaciones. Sin embar...