Redazione RHC : 8 agosto 2025 16:52

Un descubrimiento reciente ha revelado una sofisticada técnica que elude el Control de Cuentas de Usuario (UAC) de Windows, lo que permite la escalada de privilegios sin la intervención del usuario mediante el uso del editor de fuentes privado, lo que ha generado preocupación a nivel mundial entre los administradores de sistemas.

El ataque revelado por Matan Bahar explota eudcedit.exe, el editor de fuentes privado integrado de Microsoft, ubicado en C:WindowsSystem32strong>, originalmente diseñado para crear y editar fuentes definidas por el usuario final (EUDC)

Investigadores de seguridad han descubierto que este archivo aparentemente inofensivo Esta utilidad puede explotarse para eludir el controlador de seguridad principal de Windows.

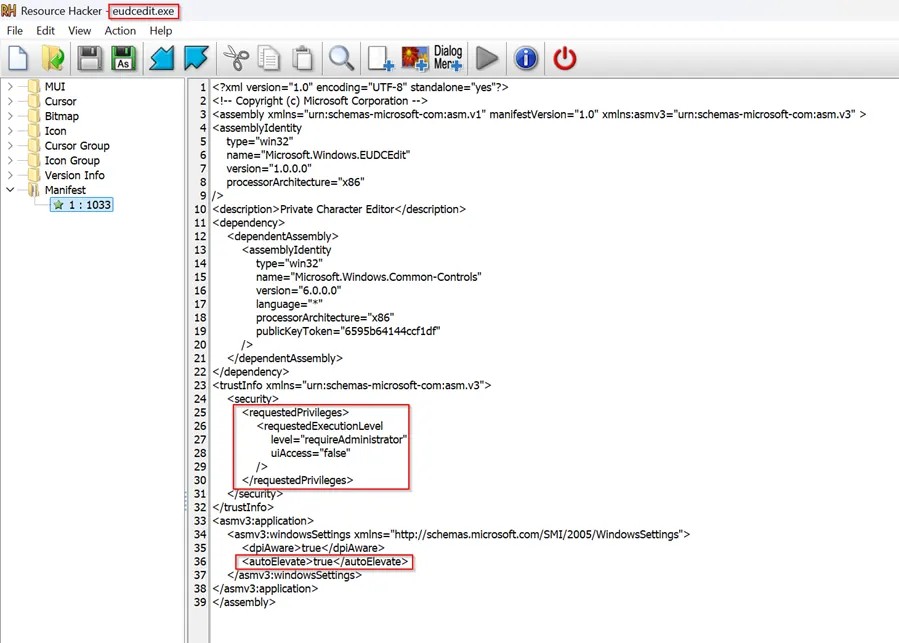

La falla de seguridad se debe a configuraciones críticas integradas en el manifiesto de la aplicación eudcedit.exe. Esta vulnerabilidad se activa mediante dos etiquetas de metadatos específicas. Esta combinación resulta particularmente peligrosa. Cuando el Control de Cuentas de Usuario (UAC) se configura con opciones permisivas como «Elevarse sin preguntar», Windows eleva automáticamente eudcedit.exe de un nivel de integridad medio a uno alto sin mostrar ninguna advertencia de seguridad, afirmó Bahar.

El ataque se desarrolla mediante una secuencia cuidadosamente diseñada que explota los mecanismos de gestión de archivos de la aplicación. Los atacantes comienzan iniciando el editor de fuentes privado, que cambia automáticamente al nivel de integridad «Alto». A continuación, acceden a la función de vinculación de fuentes dentro de la interfaz de la aplicación, a la que normalmente se accede a través del menú Archivo.

La vulnerabilidad crítica se manifiesta cuando los usuarios seleccionan las opciones de vinculación de fuentes y se les solicita que guarden los archivos. En este escenario, el proceso eudcedit.exe elevado puede manipularse para ejecutar comandos arbitrarios. Con solo introducir «PowerShell» en el cuadro de diálogo del archivo, los atacantes pueden generar una sesión de PowerShell con privilegios elevados que hereda el alto nivel de integridad del proceso principal.

La omisión del control de cuentas de usuario (UAC) de eudcedit.exe demuestra cómo los atacantes pueden explotar utilidades legítimas del sistema para lograr objetivos maliciosos. La simplicidad y eficacia de esta técnica la convierten en una preocupación importante para los equipos de seguridad corporativa.

Redazione

Redazione

La cita, “Definitivamente construiremos un búnker antes de lanzar AGI”, que inspiró el artículo, fue atribuida a un líder de Silicon Valley, aunque no está claro exactamente a quién se refer...

En Estados Unidos, una campaña de botnets coordinada a gran escala tiene como objetivo servicios basados en el Protocolo de Escritorio Remoto (RDP). La escala y la estructura organizativa de esta cam...

La semana pasada, Oracle advirtió a sus clientes sobre una vulnerabilidad crítica de día cero en su E-Business Suite (CVE-2025-61882), que permite la ejecución remota de código arbitrario sin aut...

Cuando Nick Turley se unió a OpenAI en 2022 para liderar el equipo de ChatGPT, se le encomendó la tarea de transformar la investigación empresarial en un producto comercial. Ha cumplido esta misió...

Del 6 al 9 de octubre de 2025, Varsovia albergó la 11.ª edición del Desafío Europeo de Ciberseguridad (CECA) . En una reñida competición entre 39 equipos de Estados miembros de la UE, países de...