Redazione RHC : 10 septiembre 2025 09:07

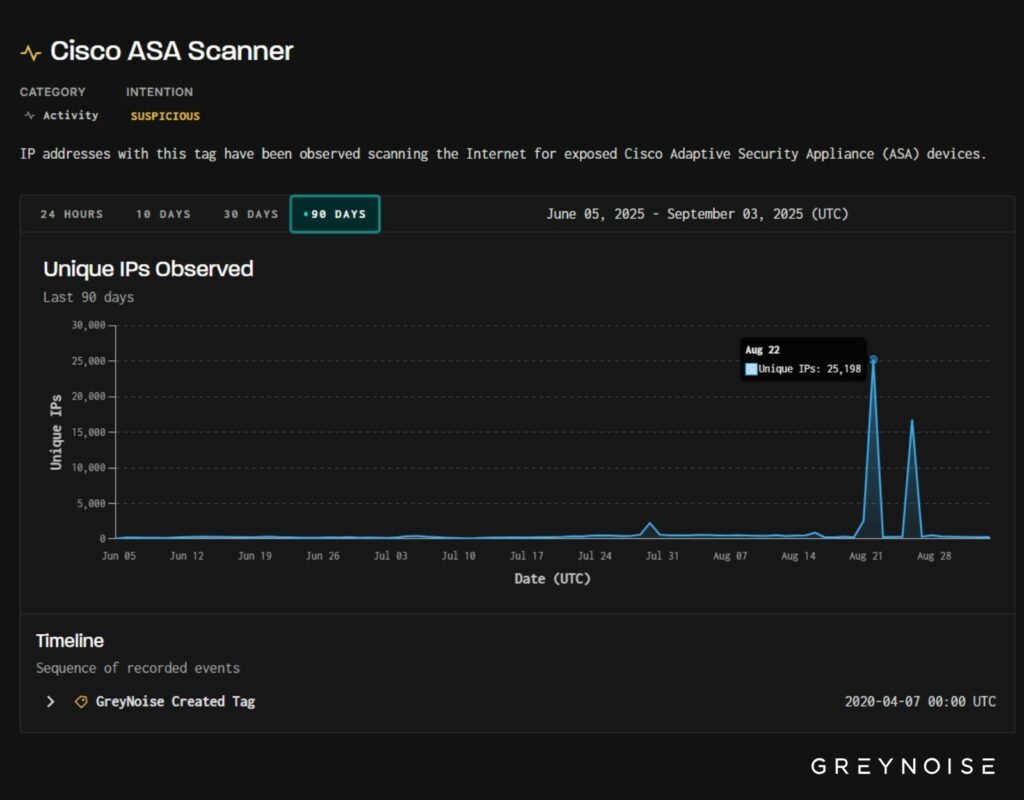

A finales de agosto, GreyNoise registró un fuerte aumento en la actividad de escaneo dirigida a dispositivos Cisco ASA. Los expertos advierten que estos aumentos suelen preceder al descubrimiento de nuevas vulnerabilidades de productos. En esta ocasión, se registraron dos picos: en ambos casos, los atacantes controlaron fuertemente las páginas de autorización de ASA y el acceso Telnet/SSH en Cisco IOS

El 26 de agosto, se observó un ataque particularmente grande, iniciado por una botnet brasileña, que utilizó aproximadamente 17.000 direcciones únicas y gestionó hasta el 80% del tráfico. En total, se observaron hasta 25.000 orígenes de IP. Curiosamente, ambas oleadas utilizaron encabezados de navegador similares, camuflados en Chrome, lo que indica una infraestructura común.

Estados Unidos fue el objetivo principal, pero el Reino Unido y Alemania también fueron monitoreados.

Según GreyNoise, aproximadamente el 80 % de estos análisis resultan en el descubrimiento posterior de nuevos problemas de seguridad, aunque la correlación estadística es significativamente menor para Cisco que para otros proveedores. No obstante, estos indicadores permiten a los administradores reforzar sus defensas con antelación.

En algunos casos, estos pueden ser intentos fallidos de explotar errores ya resueltos, pero una campaña a gran escala también podría tener como objetivo mapear los servicios disponibles para una mayor explotación de vulnerabilidades no Aún no se ha revelado.

Un administrador de sistemas independiente con el nombre de usuario NadSec – Rat5ak reportó una actividad similar que comenzó a finales de julio y continuó hasta el 28 de agosto. Registró más de 200.000 solicitudes a ASA en 20 horas, con una carga uniforme de 10.000 solicitudes desde cada dirección, lo que indica una automatización profunda. Las fuentes fueron tres sistemas independientes: Nybula, Cheapy-Host y Global Connectivity Solutions LLP.

Se recomienda a los administradores instalar las últimas actualizaciones de Cisco ASA lo antes posible para corregir las vulnerabilidades conocidas, habilitar la autenticación multifactor para todos los accesos remotos y no publicar directamente páginas /+CSCOE+/logon.html, Web VPN, Telnet o SSH.

En casos extremos, recomendamos externalizar el acceso a través de un concentrador VPN, un proxy inverso o una puerta de enlace con verificación adicional.

También puede utilizar los indicadores de ataque publicados por GreyNoise y Rat5ak para bloquear solicitudes sospechosas en el perímetro y, si es necesario, habilitar el geobloqueo y la limitación de velocidad. Cisco aún no ha emitido ninguna declaración al respecto.

Redazione

Redazione

Sería fantástico contar con un agente de IA capaz de analizar automáticamente el código de nuestros proyectos, identificar errores de seguridad, generar correcciones y lanzarlos inmediatamente a p...

Una falla crítica de 13 años de antigüedad, conocida como RediShell , en Redis permite la ejecución remota de código (RCE) , lo que brinda a los atacantes la capacidad de obtener control total de...

Se ha dicho muy poco sobre este acontecimiento, que personalmente considero de importancia estratégica y signo de un cambio importante en la gestión de las vulnerabilidades indocumentadas en Italia....

Investigadores de Trend Micro han detectado una campaña de malware a gran escala dirigida a usuarios de Brasil. Se distribuye a través de la versión de escritorio de WhatsApp y se caracteriza por u...

Oracle ha publicado un aviso de seguridad sobre una vulnerabilidad crítica identificada como CVE-2025-61882 en Oracle E-Business Suite . Esta falla puede explotarse remotamente sin autenticación , l...