Antonio Piazzolla : 4 octubre 2025 12:48

La historia de SoopSocks es una que, lamentablemente, conocemos bien: un paquete PyPI que promete utilidad (un proxy SOCKS5) pero en realidad introduce una implementación maliciosa bien orquestada .

No se trata de un script improvisado cualquiera; SoopSocks se construye con una cadena de acciones diseñada para lograr persistencia, reducir el ruido y establecer un canal de comando/control estable. El paquete se ha publicado en PyPI (Índice de Paquetes de Python) , el registro oficial de paquetes de Python.

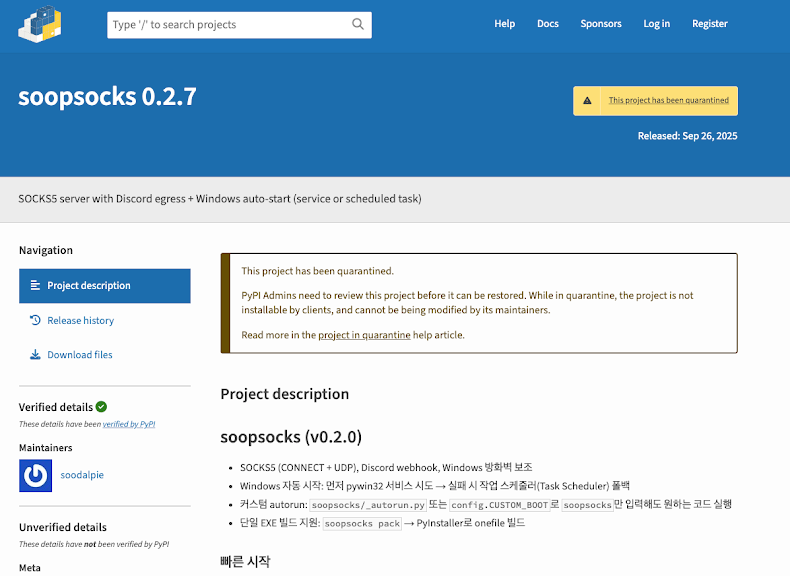

El paquete engañoso, llamado » soopsocks «, tuvo 2653 descargas antes de ser eliminado. Fue subido por primera vez por un usuario llamado «soodalpie» el 26 de septiembre de 2025, la misma fecha en que se creó la cuenta.

Esta combinación está diseñada para maximizar las tasas de éxito: componentes compilados para la ejecución, scripts para la integración y mecanismos nativos para la persistencia. El resultado es un paquete que funciona como una «utilidad» a la vez que establece una base remota.

SoopSocks se disfrazó de biblioteca de Python, según informan investigadores de seguridad , para proporcionar un proxy SOCKS5. En realidad, implementó una pequeña puerta trasera persistente en Windows: se instaló como servicio, abrió el puerto de firewall correspondiente, permaneció activo tras los reinicios y envió información periódicamente.

Cómo instalar: Tras la instalación, el paquete no se limitaba a los módulos de Python. En algunas versiones, también incluía un ejecutable compilado (escrito en Go) y uno o más scripts de orquestación (PowerShell/VBScript). Estos componentes se utilizaban para:

Oficialmente, expuso un proxy SOCKS5 (normalmente en el puerto 1080). Entre bastidores:

Muchas acciones se ejecutaban mediante herramientas legítimas de Windows (PowerShell, Programador de tareas, administración del firewall). Desde una perspectiva de monitoreo de firmas, estas operaciones podrían parecer tareas administrativas normales. Además, al ofrecer un SOCKS5 funcional, el paquete redujo el umbral de sospecha : quienes lo probaron vieron que cumplía su función y rara vez revisaron los componentes adicionales.

SoopSocks combinó una funcionalidad útil (el proxy) con mecanismos de intrusión/persistencia bien conocidos. Esta combinación transformó una biblioteca aparentemente inocua en un punto de apoyo remoto : un host que un atacante podía usar como proxy controlable y desde el cual recopilar datos, con un perfil de ruido de red deliberadamente bajo.

Esta estrategia demuestra una comprensión práctica del funcionamiento de los equipos de defensa corporativa: los atacantes diseñan sus técnicas para que parezcan «normales» en comparación con su perfil operativo diario. El uso de entornos de desarrollo como punto de difusión permite la creación de puntos de persistencia para el movimiento lateral. Además, el uso de repositorios internos/locales permite preservar las versiones maliciosas incluso después de su eliminación en línea, ya que permanecen en caché.

Sin reglas periódicas de prueba y limpieza, los equipos de desarrollo corren el riesgo de seguir utilizándolas sin darse cuenta.

SoopSocks no ha revolucionado el panorama de amenazas, pero sí ha demostrado cómo la combinación de componentes legítimos y técnicas probadas puede convertir una biblioteca en un vector de vulnerabilidad grave. Para las organizaciones, el desafío no es solo técnico, sino sobre todo procedimental: defender la cadena de suministro de software requiere controles y procedimientos.

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismo...

Investigadores de seguridad han descubierto vulnerabilidades en un sitio web de la FIA que contenía información personal confidencial y documentos relacionados con los pilotos, incluido el campeón ...