Redazione RHC : 12 octubre 2025 17:49

Se han descubierto fallas de seguridad en la comunicación de red entre los servicios en la nube de Microsoft Defender for Endpoint (DFE) , lo que permite a los atacantes, después de una violación, eludir la autenticación, manipular datos, publicar información confidencial e incluso cargar archivos maliciosos dentro de paquetes de investigación.

Un análisis reciente de InfoGuard Labs detalló estas vulnerabilidades , que resaltan los riesgos aún presentes en los sistemas de detección y respuesta de endpoints (EDR), que podrían socavar los esfuerzos de gestión de incidentes.

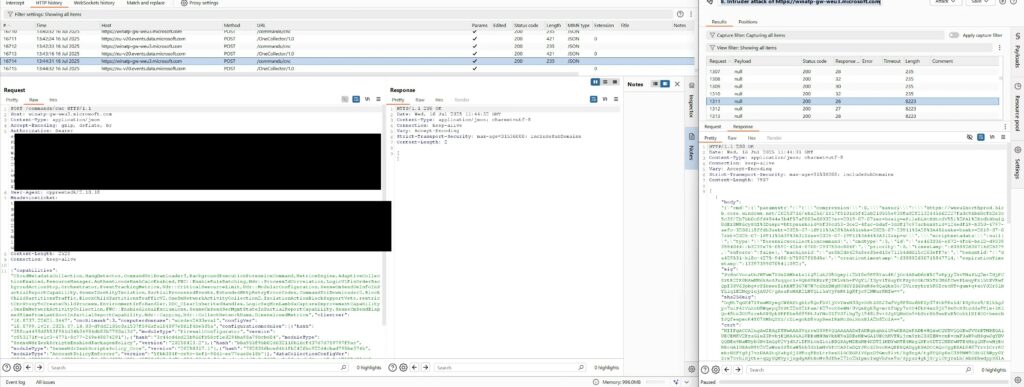

La principal preocupación, según lo identificado por InfoGuard Labs , son las solicitudes enviadas por el agente a los puntos finales, como https://[location-specific-host]/edr/commands/cnc, para ejecutar comandos específicos, incluido el aislamiento, la recopilación de datos forenses o el escaneo.

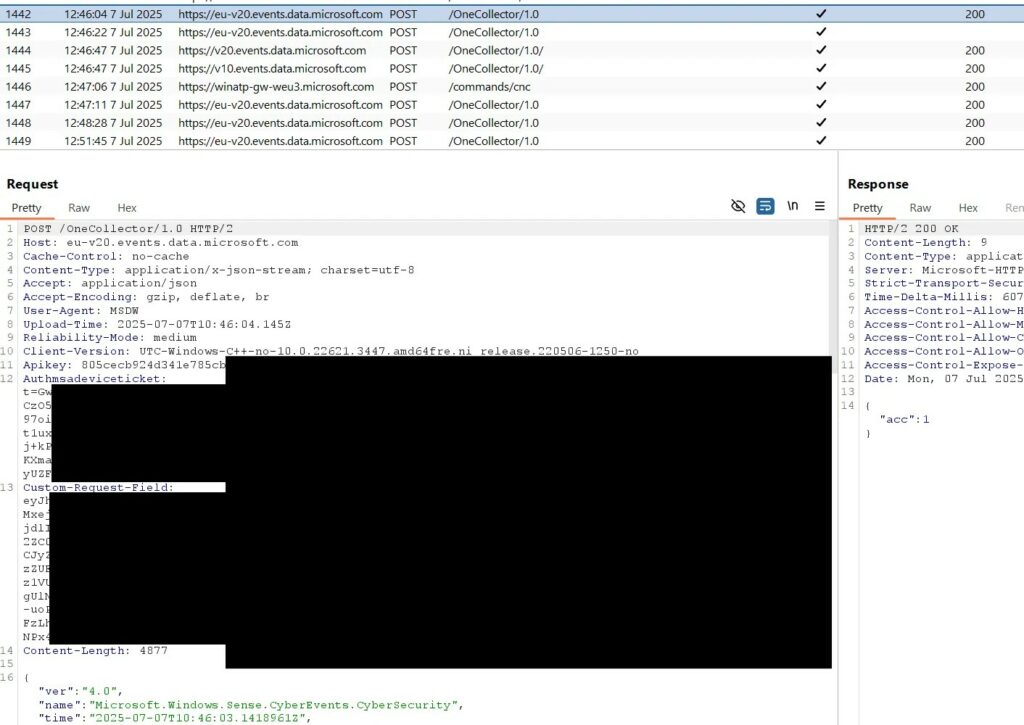

La investigación se basa en exploraciones previas de las superficies de ataque de EDR, centrándose en la interacción del agente con los backends en la nube. Al interceptar el tráfico con herramientas como Burp Suite y eludir la fijación de certificados mediante parches de memoria en WinDbg, el análisis reveló cómo el proceso MsSense.exe de DFE gestiona los comandos y la carga de datos.

La fijación de certificados, una medida de seguridad común, se ha eludido modificando la función CRYPT32!CertVerifyCertificateChainPolicy para que siempre devuelva un resultado válido, lo que permite la inspección de texto sin formato del tráfico HTTPS. Se han aplicado parches similares a SenseIR.exe para una intercepción completa, incluidas las cargas de blobs de Azure.

Un usuario con pocos privilegios puede obtener fácilmente el ID de la máquina y el ID del inquilino leyendo los registros, lo que permite a un atacante suplantar la identidad del agente e interceptar sus respuestas. Por ejemplo, una herramienta de prevención de intrusiones como Intruder de Burp puede consultar continuamente el endpoint y robar los comandos disponibles antes de que el agente legítimo los reciba.

Una vulnerabilidad paralela afecta a los endpoints /senseir/v1/actions/ para Respuesta en Vivo e Investigaciones Automatizadas. En este caso, los tokens de CloudLR se ignoran de forma similar y pueden obtenerse sin autenticación usando únicamente el ID de la máquina.

Los atacantes pueden decodificar cargas útiles de acciones con scripts personalizados aprovechando modelos de lenguaje extensos para la deserialización y cargando datos falsificados en las URI de blobs de Azure proporcionadas mediante tokens SAS, que mantienen su validez durante meses. El acceso no autenticado se extiende a las exclusiones de Respuesta a Incidentes (IR) a través del punto de conexión de registro, que solo requiere el ID de la organización del registro.

Aún más alarmante es que consultar /edr/commands/cnc sin credenciales genera un volcado de configuración de 8 MB, que incluye RegistryMonitoringConfiguration, DriverReadWriteAccessProcessList y reglas ASR. Si bien no son específicos del inquilino, estos datos revelan una valiosa lógica de detección para la evasión.

Tras la vulneración, los atacantes pueden enumerar paquetes de sondeo del sistema de archivos, legibles por cualquier usuario, que contienen programas de ejecución automática, programas instalados y conexiones de red. Para las investigaciones en curso, las cargas falsas en estos paquetes permiten incrustar archivos maliciosos con nombres benignos, engañando a los analistas para que realicen la operación durante la revisión.

Redazione

Redazione

La cita, “Definitivamente construiremos un búnker antes de lanzar AGI”, que inspiró el artículo, fue atribuida a un líder de Silicon Valley, aunque no está claro exactamente a quién se refer...

En Estados Unidos, una campaña de botnets coordinada a gran escala tiene como objetivo servicios basados en el Protocolo de Escritorio Remoto (RDP). La escala y la estructura organizativa de esta cam...

La semana pasada, Oracle advirtió a sus clientes sobre una vulnerabilidad crítica de día cero en su E-Business Suite (CVE-2025-61882), que permite la ejecución remota de código arbitrario sin aut...

Cuando Nick Turley se unió a OpenAI en 2022 para liderar el equipo de ChatGPT, se le encomendó la tarea de transformar la investigación empresarial en un producto comercial. Ha cumplido esta misió...

Del 6 al 9 de octubre de 2025, Varsovia albergó la 11.ª edición del Desafío Europeo de Ciberseguridad (CECA) . En una reñida competición entre 39 equipos de Estados miembros de la UE, países de...