Redazione RHC : 17 octubre 2025 13:04

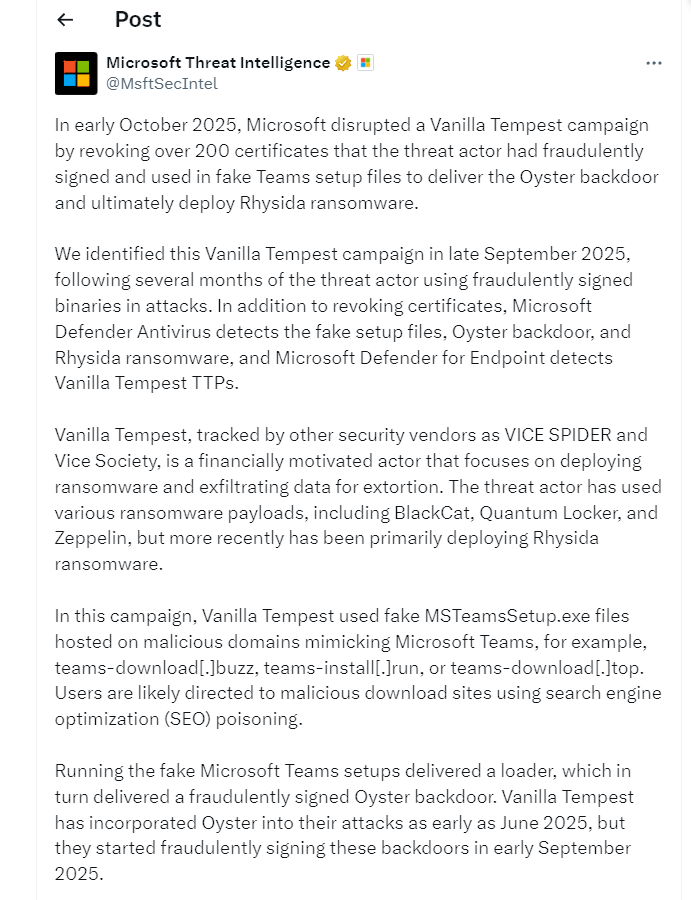

A principios de octubre de 2025, Microsoft detuvo una gran operación maliciosa atribuida al grupo Vanilla Tempest , revocando más de 200 certificados digitales utilizados para firmar fraudulentamente archivos de instalación de Microsoft Teams .

Estos paquetes falsos sirvieron como vector para propagar la puerta trasera Oyster y, posteriormente, el ransomware Rhysida .

La campaña fue descubierta a fines de septiembre de 2025 , después de meses de actividad en los que el actor de amenazas había explotado binarios aparentemente legítimos.

En respuesta, Microsoft Defender Antivirus ha actualizado sus firmas para reconocer y bloquear tanto los instaladores falsos de Teams como el malware involucrado, mientras que Microsoft Defender for Endpoint se ha fortalecido para detectar tácticas, técnicas y procedimientos (TTP) típicos de Vanilla Tempest.

Vanilla Tempest, también conocido como VICE SPIDER o Vice Society en otros informes de seguridad, es un grupo cibercriminal con motivaciones económicas. Sus operaciones se centran en ataques de ransomware y el robo de datos confidenciales con fines de extorsión. Con el tiempo, ha implementado diversas cargas útiles, como BlackCat , Quantum Locker y Zeppelin , pero en los últimos meses se ha centrado principalmente en Rhysida .

Durante la campaña, los delincuentes difundieron varios archivos falsos llamados MSTeamsSetup.exe , alojados en dominios maliciosos que simulaban sitios oficiales de Microsoft Teams, como teams-download[.]buzz , teams-install[.]run y teams-download[.]top .

Supuestamente, los usuarios fueron dirigidos a estos sitios a través de ataques de envenenamiento SEO , una técnica que manipula los resultados de los motores de búsqueda para hacer que los dominios infectados aparezcan entre los primeros resultados.

Una vez ejecutado, el instalador falso generó un cargador que a su vez instaló Oyster , un backdoor ya empleado por Vanilla Tempest a partir de junio de 2025 , pero que el grupo comenzó a firmar digitalmente de forma fraudulenta a partir de septiembre de 2025 .

Para dar a los archivos distribuidos la apariencia de legitimidad, Vanilla Tempest abusó de los servicios de Trusted Signing y de las autoridades de certificación SSL[.]com , DigiCert y GlobalSign , logrando así inicialmente eludir los controles de seguridad.

Microsoft ha declarado que Defender Antivirus , cuando está completamente habilitado, puede bloquear toda la cadena de ataque . Además, Defender for Endpoint proporciona herramientas de análisis y mitigación para ayudar a las organizaciones a investigar posibles vulnerabilidades.

La compañía compartió públicamente los detalles técnicos de la operación para fortalecer la cooperación dentro de la comunidad de ciberseguridad y mejorar la capacidad colectiva para responder a este tipo de amenazas.

Redazione

Redazione

El 20 de septiembre, informamos sobre un ciberataque que paralizó varios aeropuertos europeos, incluidos los de Bruselas, Berlín y Londres-Heathrow. Se trató de un ataque a la cadena de suministro ...

El sistema penitenciario rumano se ha visto envuelto en un grave escándalo digital: reclusos de Târgu Jiu piratearon la plataforma interna de la ANP y, durante varios meses, gestionaron sin ser dete...

Hoy en día, vivimos en un mundo donde el wifi es una necesidad fundamental, pero ¿cómo surgió esta tecnología, que ahora damos por sentada? ¿Cómo se convirtió en la red que usamos a diario? En...

El 10 de octubre de 2025, las autoridades letonas llevaron a cabo una jornada de acción que resultó en la detención de cinco ciudadanos letones sospechosos de dirigir una red de ciberfraude a gran ...

Jen-Hsun Huang, fundador y CEO de Nvidia, reveló que las recientes restricciones a las exportaciones han reducido drásticamente la presencia de los chips de inteligencia artificial de la compañía ...