RedWave Team : 18 octubre 2025 09:18

Hoy en día, vivimos en un mundo donde el wifi es una necesidad fundamental, pero ¿cómo surgió esta tecnología, que ahora damos por sentada? ¿Cómo se convirtió en la red que usamos a diario?

En este artículo, exploraremos los orígenes y la evolución del wifi. Analizaremos tanto las tecnologías que lo hicieron posible como las amenazas que conlleva.

Este artículo es el primero de nuestra » Columna WiFi «, donde profundizaremos en los mecanismos y técnicas de ataque, ilustrando las mejores estrategias para proteger nuestra conexión inalámbrica. Bienvenidos a un mundo sin cables… y sin secretos.

Para responder a esta pregunta, necesitamos retroceder en el tiempo. A principios del siglo XX, un hombre llamado Guglielmo Marconi demostró al mundo que las ondas electromagnéticas podían transmitirse de forma inalámbrica, utilizando ondas de radio para transportar señales a largas distancias. Para ello, utilizó una frecuencia relativamente baja para enviar señales de código Morse a grandes distancias.

Marconi, considerado uno de los padres de la comunicación inalámbrica, logró una hazaña increíble al transmitir la primera señal transatlántica en 1901. Para ello, utilizó una longitud de onda de aproximadamente 365 metros, correspondiente a una frecuencia de 820 kHz, que permitía que las señales viajaran a través de la atmósfera.

Este descubrimiento marcó el inicio de una revolución, pero también el punto de partida de la historia de la seguridad de las comunicaciones. De hecho, unos años después, Marconi se enfrentó a un ataque informático. Nevil Maskelyne, mago e inventor, logró sabotear una demostración pública de las comunicaciones inalámbricas de Marconi enviando mensajes de interferencia.

Como también contamos en nuestro artículo donde hablamos de esta anécdota:

Nevil Maskelyne: el primer hacker de la historia

«Ratas, ratas, ratas» fueron las palabras que se transmitieron mágicamente una y otra vez por el sistema… La broma continuó un rato, con el público atónito, mientras se difundían varios versos humorísticos que desacreditaban a Marconi y su invento. Esto se debió a que ese fatídico 3 de junio, Maskelyne se instaló en un edificio adyacente al teatro y activó un pequeño transmisor que había desarrollado especialmente, para entretener (hoy diríamos «trolear») a Marconi y Fleming al interferir en sus telecomunicaciones.

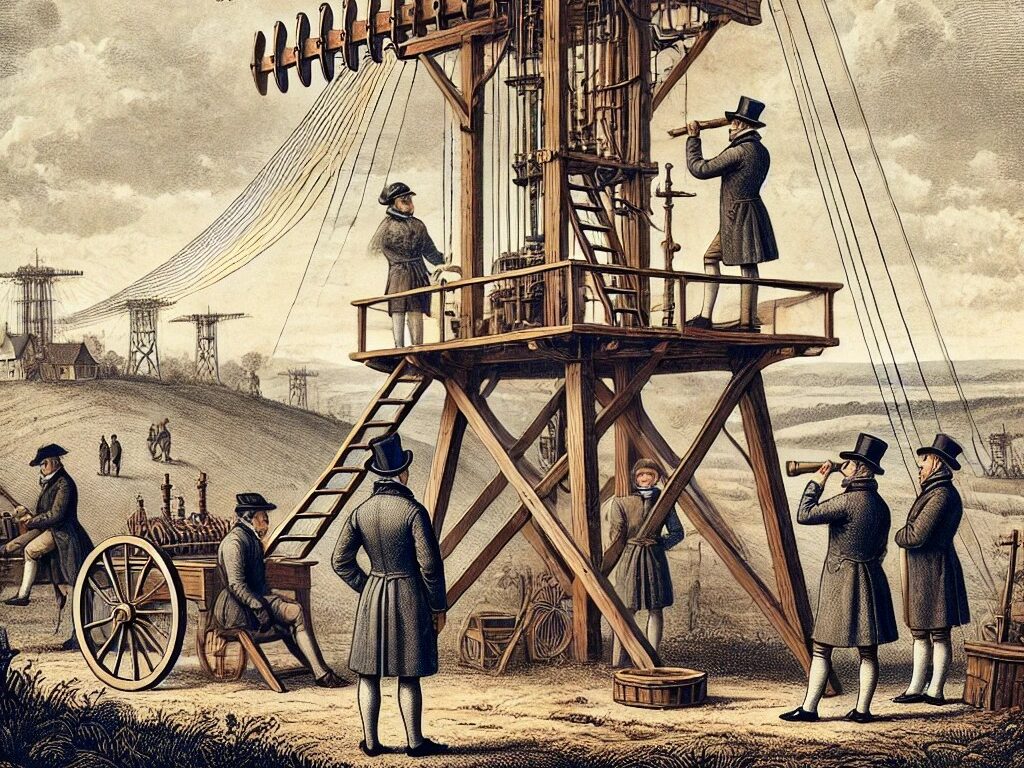

Antes de la difusión de las ondas de radio, una de las primeras formas de comunicación a larga distancia fue el telégrafo óptico , inventado en Francia por Claude Chappe en 1792. Este sistema utilizaba señales visuales mediante un mecanismo de semáforo compuesto por dos brazos móviles unidos a una barra central. Las posiciones de los brazos representaban letras, números y códigos, y eran observadas y replicadas remotamente por estaciones transmisoras ubicadas en torres o colinas para mantener una línea de visión despejada.

Cada estación replicaba el mensaje recibido a la siguiente, lo que permitía cubrir largas distancias. Durante la era napoleónica, el telégrafo óptico de Chappe fue esencial para la comunicación rápida, especialmente para fines militares. A pesar de su eficiencia, el sistema se limitaba al horario diurno y requería condiciones meteorológicas favorables. Con la invención del telégrafo eléctrico a mediados del siglo XIX, el telégrafo óptico quedó obsoleto, pero marcó un hito en la historia de las telecomunicaciones.

En 1834, el telégrafo óptico fue objeto de uno de los primeros ataques informáticos . François y Joseph Blanc , dos hermanos que dirigían una empresa de inversiones en Burdeos, descubrieron una forma de aprovechar la red telegráfica del gobierno francés. Trabajando con un operador dentro de la red, lograron insertar señales codificadas que indicaban fluctuaciones significativas en la Bolsa de París. Este ataque les permitió obtener información financiera confidencial con antelación, lo que influyó en sus inversiones.

Este evento demuestra cómo el deseo de manipular y obtener datos confidenciales ha estado presente desde las primeras redes de comunicaciones. El caso de los hermanos Blanc puso de relieve por primera vez la vulnerabilidad de las redes y la necesidad de proteger las comunicaciones, un concepto que sigue siendo crucial incluso en las tecnologías inalámbricas actuales.

Puedes encontrar más información sobre esta anécdota en el artículo de Focus .

En los años siguientes, la radiofrecuencia se diversificó.

La radiodifusión se expandió a las frecuencias medias (MF) y altas (HF) , allanando el camino para la radio comercial y la transmisión de voz más allá de la simple señal Morse.

Durante la Segunda Guerra Mundial, las ondas VHF y UHF se volvieron esenciales para las comunicaciones militares, permitiendo la transmisión segura de información estratégica en el campo de batalla. Las fuerzas estadounidenses utilizaban estas bandas para coordinar operaciones militares a gran escala, pero la interceptación enemiga representaba un riesgo constante.

Para proteger las comunicaciones, el Ejército de los Estados Unidos introdujo a los famosos Navajo Code Talkers , soldados nativos americanos que utilizaban el idioma navajo para cifrar mensajes, haciéndolos ininteligibles para los interceptores japoneses. El código navajo resultó esencial durante la Segunda Guerra Mundial y fue precursor de las técnicas criptográficas modernas, sentando las bases de las transmisiones inalámbricas seguras.

Además, durante la Guerra de Vietnam , las frecuencias VHF y UHF se convirtieron en blanco de ataques de interferencia por parte de las fuerzas norvietnamitas, que intentaban interrumpir las comunicaciones estadounidenses. En respuesta, el ejército estadounidense adoptó técnicas de salto de frecuencia , como el sistema HAVE QUICK , que permitía que las transmisiones cambiaran de frecuencia rápidamente, dificultando la interceptación y la interferencia.

Aquí puedes encontrar más información sobre el sistema Have Quick – Wikipedia

Con la transición a las ondas milimétricas , las transmisiones de radio alcanzaron frecuencias aún más altas, allanando el camino para la transmisión de datos más complejos, como voz en tiempo real e incluso imágenes. Este avance, en las décadas de 1970 y 1980, condujo a la creación de redes de área local inalámbricas (WLAN) , que utilizaban bandas de frecuencia sin licencia para la transmisión de datos.

Durante este período, el potencial de las transmisiones de alta frecuencia también puso de manifiesto algunas vulnerabilidades: un ejemplo famoso fue el incidente del Capitán Medianoche de 1986, en el que John R. MacDougall (bajo el seudónimo de » Capitán Medianoche «) logró interrumpir una transmisión satelital UHF de HBO, emitiendo un mensaje de protesta contra las tarifas de HBO para los propietarios de antenas parabólicas, que consideraba demasiado elevadas. Este suceso, obra de lo que hoy llamaríamos un hacktivista ( recomendamos este vídeo para conocer más sobre las diferencias entre activismo y hacktivismo ), puso de manifiesto los riesgos de la piratería y la interferencia en las comunicaciones inalámbricas y estimuló el desarrollo de nuevas técnicas de seguridad para proteger las transmisiones inalámbricas.

El verdadero desarrollo del WiFi comenzó en la década de 1990 con la definición del estándar IEEE 802.11 . Este estándar permitió el uso de la frecuencia de 2,4 GHz (banda ISM: Industrial, Científica y Médica), una banda sin licencia y de acceso público, sentando las bases para la implementación generalizada del WiFi.

La creciente demanda de velocidad y la necesidad de evitar la congestión empujaron entonces a la integración de la banda de 5 GHz , ofreciendo una señal más estable y menos sujeta a interferencias.

Sin embargo, la apertura de esta tecnología expuso las redes WiFi a los primeros ataques, uno de los cuales salió a la luz en 2004 con el famoso caso “War Spammer” .

En este caso, un ciberdelincuente explotó la red wifi abierta de una empresa para enviar miles de correos electrónicos spam. Esto convirtió a la empresa en víctima involuntaria de una actividad ilegal y la puso en conflicto con las regulaciones federales antispam de EE. UU. El FBI abrió una investigación, destacando la importancia de proteger las redes inalámbricas contra las amenazas de spam y el abuso de la red. Este caso fue una llamada de atención para muchas empresas, que reconocieron la necesidad de adoptar medidas de seguridad más avanzadas para evitar ser utilizadas como puerta de entrada para actividades ilícitas.

Con el paso de los años, el estándar WiFi ha evolucionado con la introducción de nuevas tecnologías: WiFi 4, 5 y 6 incorporaron soluciones avanzadas como OFDM (Multiplexación por División de Frecuencia Ortogonal) y MU-MIMO (Multiusuario, Múltiple Entrada, Múltiple Salida). Estas innovaciones permitieron que varios dispositivos se comunicaran simultáneamente en la misma frecuencia sin comprometer la calidad de la señal. La versión WiFi 6E , que amplió su uso a la banda de 6 GHz , mejoró aún más la velocidad y redujo la latencia. Esto permitió un uso más intensivo y versátil del WiFi.

Desde las primeras transmisiones de radio, surgió la necesidad de garantizar la seguridad de las comunicaciones.

Desde Marconi hasta nuestros días, las comunicaciones inalámbricas han puesto de relieve la importancia de proteger las transmisiones de posibles amenazas, convirtiéndose en un tema central de la ciberseguridad.

Hemos explorado los orígenes y el desarrollo del wifi, pero esto es solo el comienzo. En próximos artículos, profundizaremos en los detalles técnicos de las redes wifi. Analizaremos las técnicas de ataque que ponen en peligro la seguridad de la conexión, los métodos de defensa más eficaces y los peligros que todo usuario debe conocer.

Desde vulnerabilidades en protocolos de cifrado hasta ataques generalizados como «Man-in-the-Middle» y «Evil Twin», hasta nuevas soluciones como WPA3, Passpoint y OpenRoaming, lo guiaremos a través del mundo de la seguridad de redes inalámbricas para comprender mejor los riesgos y las estrategias de protección.

Quédate con nosotros para descubrir el lado oculto del WiFi… porque en un mundo inalámbrico la seguridad nunca está garantizada.

El 20 de septiembre, informamos sobre un ciberataque que paralizó varios aeropuertos europeos, incluidos los de Bruselas, Berlín y Londres-Heathrow. Se trató de un ataque a la cadena de suministro ...

El sistema penitenciario rumano se ha visto envuelto en un grave escándalo digital: reclusos de Târgu Jiu piratearon la plataforma interna de la ANP y, durante varios meses, gestionaron sin ser dete...

Hoy en día, vivimos en un mundo donde el wifi es una necesidad fundamental, pero ¿cómo surgió esta tecnología, que ahora damos por sentada? ¿Cómo se convirtió en la red que usamos a diario? En...

El 10 de octubre de 2025, las autoridades letonas llevaron a cabo una jornada de acción que resultó en la detención de cinco ciudadanos letones sospechosos de dirigir una red de ciberfraude a gran ...

Jen-Hsun Huang, fundador y CEO de Nvidia, reveló que las recientes restricciones a las exportaciones han reducido drásticamente la presencia de los chips de inteligencia artificial de la compañía ...