Luca Galuppi : 23 octubre 2025 07:15

Una nueva ola de engaños digitales ha afectado al ecosistema de Microsoft Azure , donde vulnerabilidades recién descubiertas han permitido a los ciberdelincuentes crear aplicaciones maliciosas que imitan a la perfección servicios oficiales como Microsoft Teams o el Portal de Azure . Estas aplicaciones «falsas» son idénticas a las originales y capaces de engañar incluso a usuarios experimentados.

El descubrimiento, realizado por investigadores de Varonis , reveló que las medidas de seguridad de Azure diseñadas para bloquear nombres sensibles podían eludirse mediante caracteres Unicode invisibles. Al insertar caracteres como el «Combining Grapheme Joiner» (U+034F) entre letras, como en «Az͏u͏r͏e͏ ͏P͏o͏r͏t͏a͏l» , los atacantes pudieron registrar aplicaciones que parecían legítimas, pero que el sistema interpretó como diferentes. Este engañoso truco, que funcionaba con más de 260 caracteres Unicode, permitió la creación de aplicaciones «clonadas» con nombres sensibles, como Power BI o OneDrive SyncEngine .

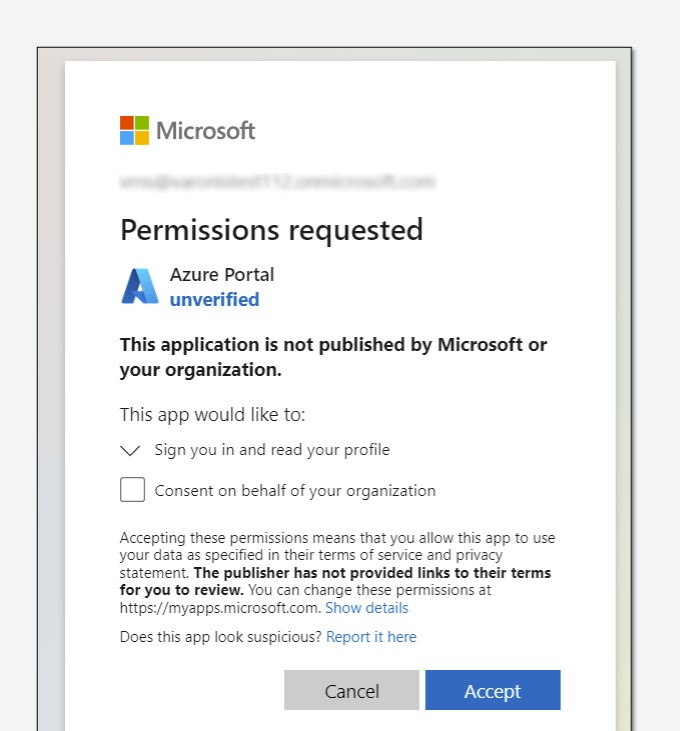

La verdadera fuerza de este ataque residía en su engaño visual: las páginas de consentimiento de las aplicaciones falsas parecían auténticas, a menudo acompañadas de iconos y logotipos de Microsoft. De hecho, muchas aplicaciones no mostraban ninguna insignia de verificación, y los usuarios, al ver nombres familiares, acababan ignorando las advertencias de «no verificado» y otorgando permisos completos.

A partir de ahí, comenzó la segunda fase: correos electrónicos de phishing cuidadosamente elaborados dirigían a las víctimas a páginas de consentimiento falsificadas, donde con solo hacer clic en «Aceptar» se obtenían tokens de acceso válidos sin necesidad de introducir una contraseña. En otros casos, los atacantes utilizaban el llamado phishing de código de acceso del dispositivo, generando un código de verificación legítimo para una aplicación maliciosa y convenciendo a la víctima de introducirlo en un portal aparentemente seguro. En cuestión de segundos, la sesión era pirateada.

Quienes trabajan en entornos de Microsoft 365 conocen el poder de los consentimientos de aplicación y delegados: los primeros permiten que una aplicación actúe en nombre del usuario, mientras que los segundos otorgan acceso autónomo a los recursos. En las manos equivocadas, estos permisos se convierten en herramientas para el acceso inicial, la persistencia y la escalada de privilegios, lo que facilita ataques a gran escala.

Tras el informe, Microsoft corrigió el error de omisión de Unicode en abril de 2025 y cerró otras variantes en octubre de 2025. Los parches se distribuyeron automáticamente, sin necesidad de intervención directa de los clientes. Sin embargo, los investigadores de Varonis enfatizan que la supervisión del consentimiento, la aplicación del principio de mínimo privilegio y la capacitación de los usuarios siguen siendo esenciales para mitigar el riesgo.

Este episodio demuestra una vez más que la ingeniería social sigue siendo el arma más eficaz de los ciberdelincuentes. Los exploits complejos no son necesarios cuando una página de inicio de sesión perfectamente imitada y un nombre familiar bastan para convencer a alguien de hacer clic. En el mundo de la nube, la confianza puede ser un arma de doble filo: un consentimiento aparentemente inocuo puede abrir las puertas a todo el inquilino y comprometer gravemente la seguridad del entorno de Microsoft 365.

OpenAI ha lanzado el navegador ChatGPT Atlas para macOS. Integra inteligencia artificial directamente en la interfaz y permite realizar tareas en páginas web sin tener que cambiar de pestaña. Atlas ...

El investigador de seguridad Alessandro Sgreccia , miembro del equipo HackerHood de Red Hot Cyber, ha informado de dos nuevas vulnerabilidades en Zyxel que afectan a varios dispositivos de la familia ...

La Agencia de Seguridad Cibernética y de Infraestructura (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) están emitiendo este Aviso Conjunto de Ciberseguridad (C...

El 20 de octubre de 2025 marca un aniversario significativo en la historia de la informática: el procesador Intel 80386 , también conocido como i386 , celebra su 40.º aniversario . ¡Y es un cumple...

Investigadores de VUSec han presentado un artículo titulado «Entrenamiento en solitario», que cuestiona los principios fundamentales de la protección contra ataques Spectre-v2 . Anteriormente , se...