Redazione RHC : 24 octubre 2025 08:03

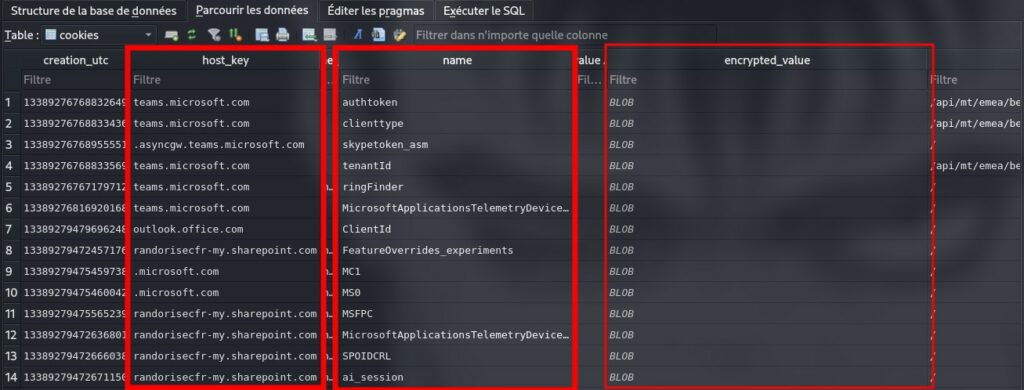

Un descubrimiento reciente ha revelado que los hackers pueden explotar una falla en Microsoft Teams en Windows para obtener tokens de autenticación cifrados , que otorgan acceso no autorizado a chats, correos electrónicos y archivos almacenados en SharePoint. Brahim El Fikhi detalló esta vulnerabilidad en una entrada de blog publicada el 23 de octubre de 2025, destacando cómo los tokens, almacenados en una base de datos de cookies basada en Chromium, son vulnerables al descifrado mediante la API de protección de datos (DPAPI) de Windows.

Los tokens de acceso permiten a los atacantes suplantar la identidad de los usuarios, como enviar mensajes o correos electrónicos de Teams con el nombre de la víctima , para realizar ataques de ingeniería social o mantener la persistencia . Estos métodos evaden las recientes mejoras de seguridad, poniendo en riesgo los entornos empresariales mediante posibles movimientos laterales y la consiguiente exfiltración de datos.

El enfoque de El Fikhi en las aplicaciones de escritorio de Office, en particular Teams, revela vulnerabilidades en los componentes integrados del navegador responsables de gestionar la autenticación a través de login.microsoftonline.com. Un análisis reciente indica que el ecosistema de Microsoft sigue siendo un objetivo prioritario, dado su uso generalizado en las empresas.

Las primeras versiones de Microsoft Teams almacenaban cookies de autenticación en texto sin formato dentro del archivo SQLite en %AppData%LocalMicrosoftTeamsCookies, una falla descubierta por Vectra AI en 2022 que permitía lecturas simples de archivos para recolectar tokens para abusar de Graph API, eludiendo MFA.

Las actualizaciones eliminaron este tipo de almacenamiento de texto plano y adoptaron formatos cifrados alineados con la protección de cookies de Chromium para evitar el robo en disco. Sin embargo, este cambio introduce nuevos vectores de ataque. Los tokens ahora utilizan cifrado AES-256-GCM protegido por DPAPI , una API de Windows que vincula las claves a los contextos de usuario o máquina para el aislamiento de datos.

Para contrarrestar las amenazas, se han implementado medidas que incluyen la supervisión de terminaciones anormales de ms-teams.exe o patrones inusuales de ProcMon.

Además, se recomienda usar equipos web para limitar el almacenamiento local . La rotación de tokens mediante las políticas de ID de Entra y la supervisión de los registros de la API para detectar irregularidades son pasos cruciales adicionales.

A medida que evolucionan las amenazas de Teams, las reglas de EDR que se basan en DPAPI adquieren una importancia crucial.

Redazione

Redazione

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismo...

Investigadores de seguridad han descubierto vulnerabilidades en un sitio web de la FIA que contenía información personal confidencial y documentos relacionados con los pilotos, incluido el campeón ...