Redazione RHC : 25 octubre 2025 09:16

A principios de septiembre de 2025, los expertos de Kaspersky Lab descubrieron una nueva campaña del grupo BO Team dirigida a organizaciones rusas de diversos sectores. Los hacktivistas actualizaron sus herramientas y atacaron a empresas con una nueva versión de la puerta trasera BrockenDoor.

El grupo hacktivista BO Team (también conocido como Black Owl, Lifting Zmiy y Hoody Hyena) hizo su primera aparición a principios de 2024 a través de un canal de Telegram.

Se dirige principalmente a la infraestructura informática de las víctimas y, en algunos casos, cifra datos y comete extorsiones. Los investigadores advierten que se trata de una amenaza grave, cuyo objetivo es infligir el máximo daño a la organización atacada y obtener beneficios económicos . Los principales objetivos de los atacantes incluyen el sector público y las grandes corporaciones.

Para acceder a los sistemas de las víctimas, los atacantes envían correos electrónicos de phishing selectivo con archivos maliciosos. El contenido de estos correos parece estar personalizado para cada ataque específico.

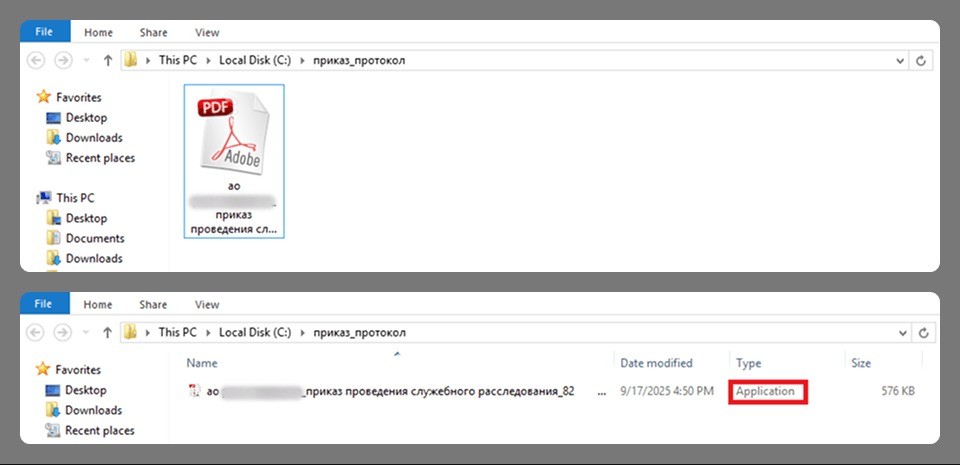

Por ejemplo, un correo electrónico afirmaba haber detectado evidencia de abuso de una póliza de seguro médico voluntario. El archivo adjunto contenía un archivo ejecutable camuflado en un documento PDF. La extensión real del archivo es .exe, y los atacantes la separaron intencionalmente del nombre del archivo con numerosos espacios para ocultar la sustitución. El archivo estaba protegido con contraseña, la cual se proporcionó en el cuerpo del correo electrónico.

Si la víctima abre el archivo, aparece un documento señuelo: un informe falso de «investigación oficial». A diferencia de campañas anteriores, el archivo malicioso no se ejecutará a menos que el sistema tenga instalado el teclado ruso. Esto significa que los ataques están dirigidos únicamente a usuarios de habla rusa.

Los analistas afirman que el código principal de la versión actualizada de la puerta trasera BrockenDoor se ha reescrito completamente en C#, lo que simplifica el proceso de programación para los atacantes. Además, existen numerosos ofuscadores y empaquetadores para C# que pueden ocultar cargas útiles maliciosas. Además, los nombres completos de los comandos se han acortado a dos o tres caracteres, lo que dificulta el análisis. Por ejemplo, el comando set_poll_interval ahora se llama spi, y el comando run_program, rp.

En general, la funcionalidad de la puerta trasera no ha cambiado significativamente. BrockenDoor contacta con el servidor de los atacantes y envía información diversa (nombre de usuario y nombre del equipo, versión del sistema operativo y una lista de archivos en el escritorio). Si los atacantes consideran que estos datos son interesantes, la puerta trasera recibe comandos para seguir desarrollando el ataque.

El informe también señala que la nueva campaña utilizó BrockenDoor para instalar una versión actualizada de otra puerta trasera, ZeronetKit, escrita en Go, también utilizada por BO Team.

Redazione

Redazione

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismo...

Investigadores de seguridad han descubierto vulnerabilidades en un sitio web de la FIA que contenía información personal confidencial y documentos relacionados con los pilotos, incluido el campeón ...