Redazione RHC : 27 octubre 2025 07:25

Los atacantes están utilizando una técnica de phishing avanzada, conocida como CoPhish, que aprovecha Microsoft Copilot Studio para engañar a los usuarios y lograr que otorguen acceso no autorizado a sus cuentas de ID de inicio de sesión de Microsoft.

Un informe reciente detalla el ataque y destaca cómo, a pesar de los esfuerzos de Microsoft por fortalecer sus políticas de consentimiento, aún existen vulnerabilidades significativas en las herramientas de IA basadas en la nube.

La creciente adopción de herramientas como Copilot por parte de las organizaciones pone de relieve la necesidad de una supervisión rigurosa de las plataformas low-code . En este ámbito, las funciones configurables por el usuario, diseñadas para aumentar la productividad, pueden facilitar inadvertidamente el phishing.

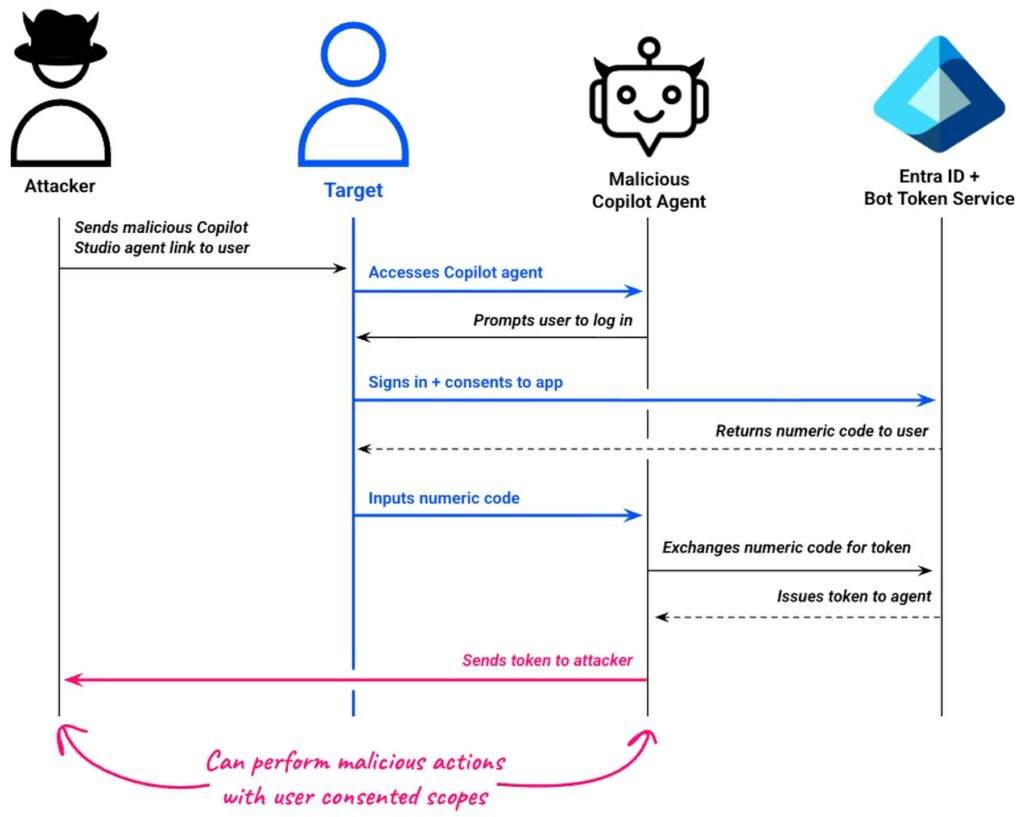

Este ataque, descubierto por investigadores de Datadog Security Labs , utiliza agentes de IA personalizables alojados en dominios legítimos de Microsoft para disfrazar los ataques de consentimiento OAuth tradicionales , haciéndolos parecer confiables y eludiendo las sospechas de los usuarios.

Los atacantes pueden diseñar y crear chatbots de apariencia inofensiva para obtener las credenciales de inicio de sesión de los usuarios y, posteriormente, tokens OAuth que pueden usarse para realizar acciones maliciosas, como acceder a calendarios o leer correos electrónicos.

Los ataques de consentimiento de OAuth, clasificados bajo la técnica MITRE ATT&CK T1528, implican engañar a los usuarios para que aprueben registros de aplicaciones maliciosas que solicitan permisos amplios para acceder a datos confidenciales.

Los ataques realizados en entornos de Entra ID implican que los atacantes creen registros de aplicaciones para acceder a recursos disponibles en Microsoft Graph, como el correo electrónico o OneNote. Esto se logra mediante enlaces de phishing que engañan a las víctimas para que den su consentimiento. Una vez obtenida la aprobación, el token resultante permite al atacante suplantar la identidad del usuario, lo que permite la exfiltración de datos o una mayor vulneración.

Con el paso de los años, Microsoft ha implementado defensas más sólidas, como restricciones para aplicaciones no verificadas. Además, una actualización de julio de 2025 estableció la configuración predeterminada «microsoft-user-default-recommended», que bloquea automáticamente el acceso a permisos considerados de alto riesgo , como Sites.Read.All y Files.Read.All, a menos que se otorgue la aprobación del administrador.

Sin embargo, todavía hay lagunas: los usuarios sin privilegios aún pueden aprobar aplicaciones internas para permisos como Mail.ReadWrite o Calendar.ReadWrite, mientras que los administradores con roles como Administrador de aplicaciones pueden permitir cualquier permiso en cualquier aplicación.

Redazione

Redazione

El 27 de octubre se celebró en el Ministerio de Asuntos Exteriores en Beijing el Foro del Salón Azul sobre el tema «Mejorar la gobernanza global y construir una comunidad con un futuro compartido p...

Hackers del gobierno vulneraron una planta de fabricación de componentes para armas nucleares en Estados Unidos explotando vulnerabilidades de Microsoft SharePoint. El incidente afectó al Campus de ...

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...