Redazione RHC : 29 octubre 2025 08:30

Los terminales de pago Worldline, ampliamente utilizados en Suiza, han sido víctimas de un ataque que permite a cualquiera obtener el control total del dispositivo en tan solo un minuto . La vulnerabilidad afecta al modelo Worldline Yomani XR, instalado en supermercados, cafeterías, talleres de reparación y otros establecimientos que aceptan tarjetas de crédito.

A pesar de su apariencia aparentemente segura y su sofisticado diseño a prueba de vandalismo, el terminal permite el acceso root sin contraseña a través de la puerta trasera si un atacante obtiene acceso físico.

El análisis reveló un conector de depuración sin usar en el panel trasero del terminal, oculto bajo una pequeña solapa.

Tras conectar un cable serie estándar e iniciar el dispositivo, el técnico observó un arranque estándar de Linux. El terminal ejecutaba la versión 3.6 del kernel, compilada con Buildroot a principios de 2023, con las utilidades BusyBox y las bibliotecas uClibc.

Una vez finalizado el proceso de arranque, aparece una solicitud de inicio de sesión en la consola serie. Al escribir «root», se accede inmediatamente a la shell del sistema sin necesidad de autenticación.

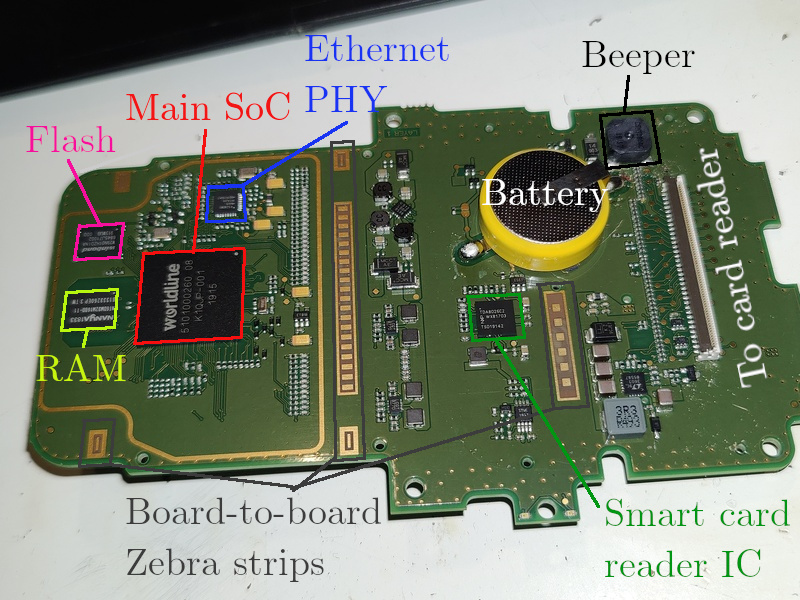

El dispositivo está diseñado físicamente para ofrecer un alto nivel de seguridad. Utiliza un procesador de doble núcleo basado en la arquitectura Arm, una placa electrónica compacta y un sofisticado sistema de detección de manipulaciones.

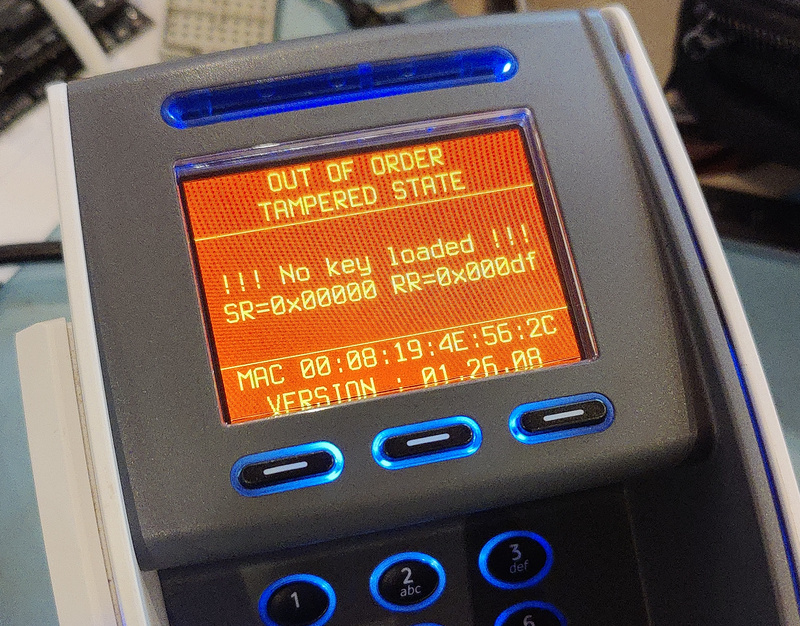

Los intentos de abrir la carcasa o perforar la placa de circuitos activan mecanismos de seguridad, como un bloqueo permanente y una pantalla roja . Una batería independiente mantiene la protección incluso en caso de un corte de energía.

Sin embargo, la vulnerabilidad detectada eludió todas estas medidas: la interfaz de depuración estaba desprotegida. Esto permitió el acceso a un entorno Linux no cifrado, responsable de la red y la lógica de negocio . Un segundo entorno, más seguro, que se ejecuta en un procesador dedicado, controla el teclado, la pantalla y el lector de tarjetas, y se activa únicamente cuando se cumplen las condiciones de seguridad.

Aunque no se puede controlar directamente a través del shell de Linux, acceder al primer entorno aún supone un riesgo: se puede inyectar código malicioso, interceptar el tráfico de red o interrumpir las actualizaciones del sistema.

Al momento de la publicación, no se han confirmado casos de filtración de datos de usuarios debido a esta vulnerabilidad, pero los expertos recalcan la gravedad del problema. El proveedor Worldline ha sido notificado y, según fuentes abiertas, el problema ya se ha solucionado en versiones posteriores del firmware.

Sin embargo, la vulnerabilidad identificada apunta a un problema más amplio: fallos similares también pueden encontrarse en terminales de otros fabricantes. Las interfaces de servicio desprotegidas, dejadas abiertas para diagnósticos o mantenimiento, suelen convertirse en un punto débil incluso en dispositivos cuidadosamente diseñados . Por lo tanto, al diseñar e implementar soluciones de pago a gran escala, es importante considerar no solo un cifrado robusto y protección contra el vandalismo, sino también la eliminación de cualquier vía de acceso no autorizada, incluidos los puertos de depuración y los conectores de prueba.

Redazione

Redazione

El Departamento de Energía de Estados Unidos (DOE) ha establecido una colaboración estratégica con Nvidia y Oracle para construir siete supercomputadoras de próxima generación impulsadas por IA ,...

Curiosamente, mientras que grandes empresas como Microsoft y Google están añadiendo activamente funciones de IA a sus navegadores, el equipo de desarrollo de Tor ha optado por eliminarlas. @henry, c...

El panorama de la ciberseguridad se vio sacudido recientemente por el descubrimiento de una vulnerabilidad crítica de ejecución remota de código (RCE) en los servicios de actualización de Windows ...

Investigadores de NeuralTrust han descubierto una vulnerabilidad en el navegador ChatGPT Atlas de OpenAI. En esta ocasión, el vector de ataque se encuentra en la barra de direcciones, donde los usuar...

El 27 de octubre se celebró en el Ministerio de Asuntos Exteriores en Beijing el Foro del Salón Azul sobre el tema «Mejorar la gobernanza global y construir una comunidad con un futuro compartido p...