Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

¡Convierte tu formación en una aventura! Elige Betti RHC para tu formación en ciberseguridad.

¡Instalador falso de Microsoft Teams! Certificados de un solo uso y una puerta trasera en la descarga.

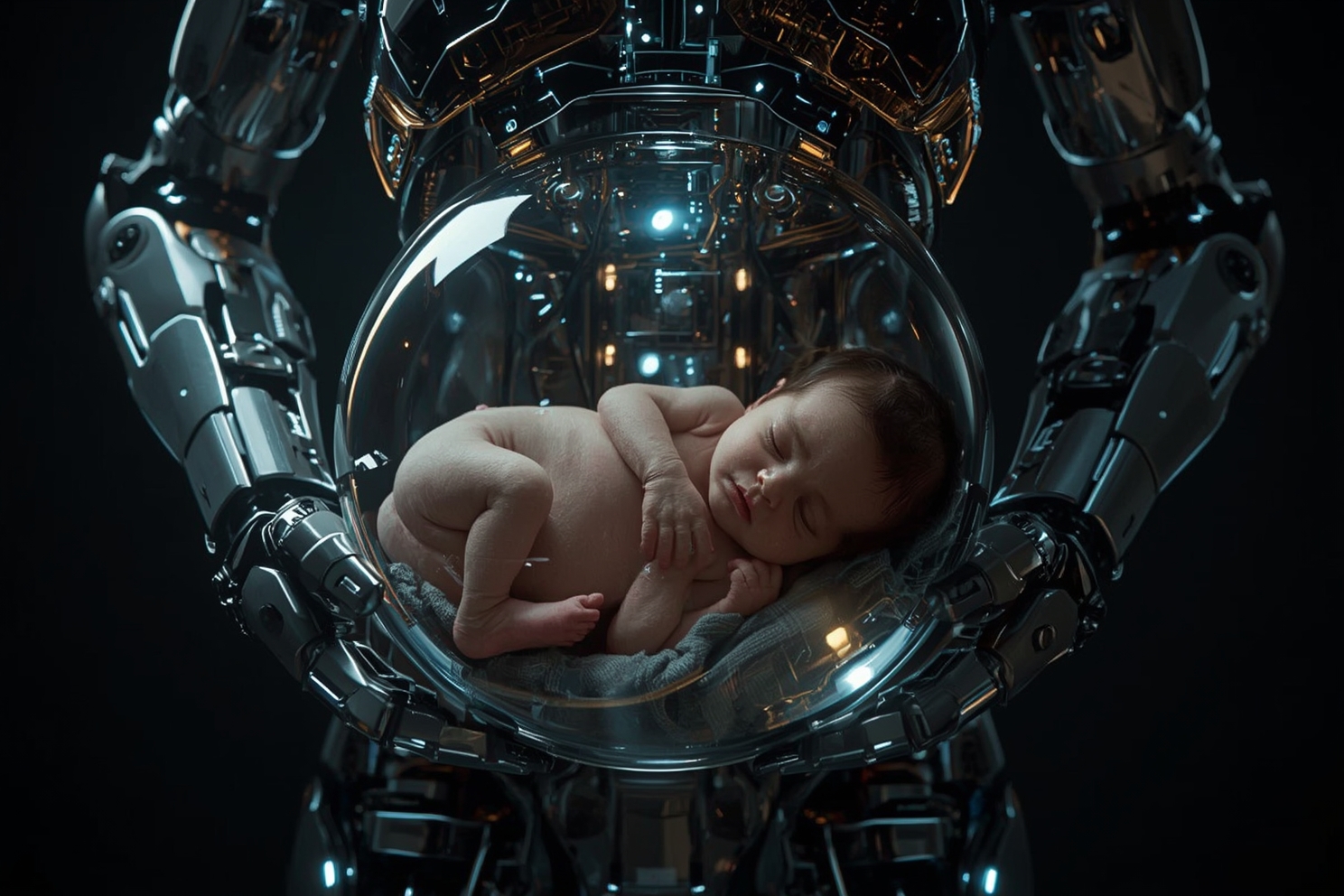

¡El robot de embarazo ya está aquí! ¿Será una noticia falsa o un presagio de lo que está por venir?

NIST hacia la criptografía postcuántica

Defectos críticos en los robots chinos. Un robot zombi Bonet puede controlarse remotamente.

Ransomware Akira: Nueva campaña dirigida a los firewalls de SonicWall

¡Convierte tu formación en una aventura! Elige Betti RHC para tu formación en ciberseguridad.

Redazione RHC - 29 de septiembre de 2025

¿Estás cansado de los aburridos cursos de formación e-learning? ¿Realmente desea educar a los empleados de su empresa sobre los comportamientos malos y erróneos para poder mantener su empresa segura?...

¡Instalador falso de Microsoft Teams! Certificados de un solo uso y una puerta trasera en la descarga.

Antonio Piazzolla - 29 de septiembre de 2025

Recientemente, se descubrió una campaña de malvertising dirigida a usuarios empresariales que intentaban descargar Microsoft Teams . A primera vista, el ataque parece trivial: un anuncio patrocinado redirige a una...

¡El robot de embarazo ya está aquí! ¿Será una noticia falsa o un presagio de lo que está por venir?

Redazione RHC - 29 de septiembre de 2025

A principios de este mes, surgió la noticia de que la empresa china Kaiwa Technology , según se informa, había creado un "robot de embarazo". La noticia vino acompañada de...

NIST hacia la criptografía postcuántica

Marcello Filacchioni - 29 de septiembre de 2025

El NIST , a través de su Centro Nacional de Excelencia en Ciberseguridad (NCCoE) , ha publicado el primer borrador de un nuevo documento dedicado a la criptografía postcuántica (PQC)...

Defectos críticos en los robots chinos. Un robot zombi Bonet puede controlarse remotamente.

Redazione RHC - 28 de septiembre de 2025

El 27 de septiembre de 2025 surgieron nuevas preocupaciones sobre los robots producidos por Unitree Robotics de China, luego de que se informaran graves vulnerabilidades que podrían exponer miles de...

Ransomware Akira: Nueva campaña dirigida a los firewalls de SonicWall

Redazione RHC - 28 de septiembre de 2025

Desde finales de julio de 2025, se ha registrado una nueva ola de ciberataques dirigidos a organizaciones equipadas con firewalls SonicWall, con la propagación activa del ransomware Akira . Según...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica