Red Hot Cyber. El blog de la seguridad informática

Red Hot Cyber Conference 2026: Patrocinios abiertos para la quinta edición en Roma

La Conferencia Red Hot Cyber se ha convertido en un evento habitual para la comunidad Red Hot Cyber y para cualquier persona que trabaje o esté interesada en el mundo de las tecnologías digitales y la...

¡La IA de Hexstrike desata el caos! Días cero explotados en tiempo récord.

El lanzamiento de Hexstrike-AI marca un punto de inflexión en el panorama de la ciberseguridad. El framework, considerado una herramienta de última generación para equipos rojos e investigadores, es c...

LockBit 5.0: ¿Señales de un nuevo y posible «renacimiento»?

LockBit representa una de las bandas de ransomware más longevas y mejor estructuradas de los últimos años, con un modelo de ransomware como servicio (RaaS) que ha impactado profundamente el ecosistema...

¿Hubo terror en el vuelo de Ursula von der Leyen? ¡Aclaremos las cosas!

El 31 de agosto de 2025, el vuelo AAB53G, operado por un Dassault Falcon 900LX con matrícula OO-GPE y con la presidenta de la Comisión Europea, Ursula von der Leyen, despegó de Varsovia y aterrizó sin...

Violación de datos de Zscaler: Lecciones aprendidas sobre la evolución de las amenazas de SaaS

La reciente confirmación por parte de Zscaler de una filtración de datos resultante de un ataque a la cadena de suministro constituye un caso práctico sobre la evolución de las amenazas contra ecosist...

¡Que comience la caza! Hackers aprovechan una falla de Citrix para infiltrarse en sistemas globales.

Se ha descubierto una falla crítica de día cero, clasificada como CVE-2025-6543, en los sistemas Citrix NetScaler. Esta vulnerabilidad ha sido explotada activamente por hackers maliciosos desde mayo d...

Un exploit de WhatsApp sin necesidad de hacer clic permitía la vigilancia remota. Meta advierte a las víctimas

Una falla de seguridad en las apps de mensajería de WhatsApp para iOS y macOS de Apple ha sido corregida, según informó la compañía, tras ser probablemente explotada ampliamente junto con una vulnerab...

Vulnerabilidades críticas en NetScaler ADC y Gateway. ¡Actualízate ahora! ¡Los ataques continúan!

NetScaler ha alertado a los administradores sobre tres nuevas vulnerabilidades en NetScaler ADC y NetScaler Gateway, una de las cuales ya se está utilizando en ataques activos. Hay actualizaciones dis...

Microsoft Teams se bloquea: los documentos de Office integrados no se pueden abrir

Un Jueves Negro para millones de usuarios de Microsoft Teams en todo el mundo. Una función clave de la plataforma de colaboración, la apertura de documentos incrustados de Office, ha sido repentinamen...

¡Llega la Novia Robot! La nueva frontera de la tecnología china.

Mientras que el auge de los robots en China, el mayor mercado y productor mundial de robots, atrae la atención de la industria global de las tecnologías de la información (TI), la aparición de un «rob...

Artículos destacados

La Conferencia Red Hot Cyber se ha convertido en un evento habitual para la comunidad Red Hot Cyber y para cualquier persona que trabaje o esté interesada en el mundo de las tecnologías digitales y ...

El lanzamiento de Hexstrike-AI marca un punto de inflexión en el panorama de la ciberseguridad. El framework, considerado una herramienta de última generación para equipos rojos e investigadores, e...

LockBit representa una de las bandas de ransomware más longevas y mejor estructuradas de los últimos años, con un modelo de ransomware como servicio (RaaS) que ha impactado profundamente el ecosist...

El 31 de agosto de 2025, el vuelo AAB53G, operado por un Dassault Falcon 900LX con matrícula OO-GPE y con la presidenta de la Comisión Europea, Ursula von der Leyen, despegó de Varsovia y aterrizó...

La reciente confirmación por parte de Zscaler de una filtración de datos resultante de un ataque a la cadena de suministro constituye un caso práctico sobre la evolución de las amenazas contra eco...

Exploit RCE 0day para WinRAR y WinZIP a la venta en Exploit.in para correos electrónicos fraudulentos de phishing.

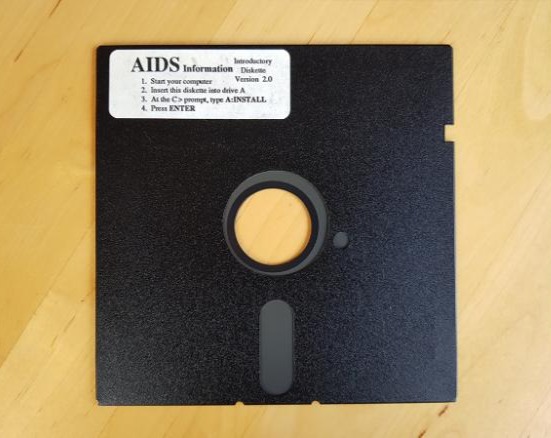

¿Cuál fue el primer ransomware de la historia? Descubriendo el Troyano SIDA

Creeper & Reaper: La historia del primer gusano y el primer software antivirus.

Las empresas están en quiebra debido al ransomware. ¡Pequeñas y medianas empresas, tengan cuidado!

¿Qué es el ransomware? Exploremos cómo funciona RaaS y qué significa.

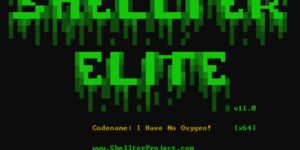

La suite Shellter Elite utilizada por los equipos rojos para eludir los EDR ahora está siendo utilizada por los ciberdelincuentes.

Terremoto en Kamchatka, tsunami en el Pacífico. La situación con los cables submarinos está bajo control.

Redazione RHC - julio 30th, 2025

Un terremoto de magnitud 8.8 se registró en la mañana del 30 de julio, hora local (09:24:50 UTC+10:00), frente a la costa este de Rusia, provocando un tsunami que cruzó...

¡Raven Stealer ya está aquí! El malware que roba tus datos usando Telegram como herramienta de entrenamiento.

Redazione RHC - julio 30th, 2025

En medio de la creciente actividad de campañas maliciosas que utilizan canales de comunicación legítimos para evadir las defensas tradicionales, una nueva herramienta ha llamado la atención de los especialistas...

¡Los asistentes de IA mienten! Tras generar errores: «Entré en pánico».

Redazione RHC - julio 30th, 2025

Los asistentes de programación impulsados por IA se presentan como herramientas capaces de transformar cualquier texto en inglés en código funcional. Los usuarios ya no necesitan conocer la sintaxis del...

¡Las sanciones ya están en vigor! Zhaoxin presenta los procesadores de servidor KH-5000 y el chip de escritorio KX-7000N.

Redazione RHC - julio 30th, 2025

La empresa china Zhaoxin presentó una nueva generación de procesadores para servidores KH-5000 en la Expo 2025 de Shanghái. Estos chips están destinados al mercado nacional y deberían fortalecer significativamente...

Suscríbase al boletín