Redazione RHC : 26 septiembre 2025 16:17

Active Directory (AD) contiene las claves digitales de la organización: el acceso no autorizado a este servicio expone información confidencial y credenciales que pueden llevar a un compromiso total del dominio.

Entre los recursos más críticos se encuentra el archivo NTDS.dit , que almacena el conjunto de datos del dominio y los hashes de contraseñas. Este artículo reconstruye un caso real en el que actores maliciosos obtuvieron privilegios elevados, extrajeron el archivo NTDS.dit e intentaron exfiltrarlo eludiendo los controles comunes.

En un entorno Windows dominado por Active Directory, el archivo NTDS.dit (NT Directory Services Directory Information Tree) representa la base de datos central del dominio: contiene cuentas de usuario, políticas de grupo, objetos de computadora y, fundamentalmente, los hashes de contraseñas de todas las cuentas, incluidas aquellas con privilegios de administrador de dominio.

Robar este archivo permite a un atacante, una vez en posesión de la subdivisión del sistema (SYSTEM), descifrar el contenido, extraer los hashes, atacarlos sin conexión y suplantar cualquier identidad dentro del dominio. En esencia, obtienen un «mapa» de la identidad digital de la organización.

Según una investigación de Trellix, tras obtener privilegios administrativos en un host, los atacantes suelen usar herramientas nativas (como vssadmin ) para crear instantáneas de volumen y eludir los bloqueos de archivos, copiando NTDS.dit sin interrumpir los procesos de AD. Después, reparan el archivo con esentutl y extraen las credenciales con utilidades como SecretsDump , Mimikatz o incluso con comandos de copia simples. Estas operaciones pueden ser sorprendentemente silenciosas para muchas defensas tradicionales, por lo que la detección basada en el comportamiento es crucial.

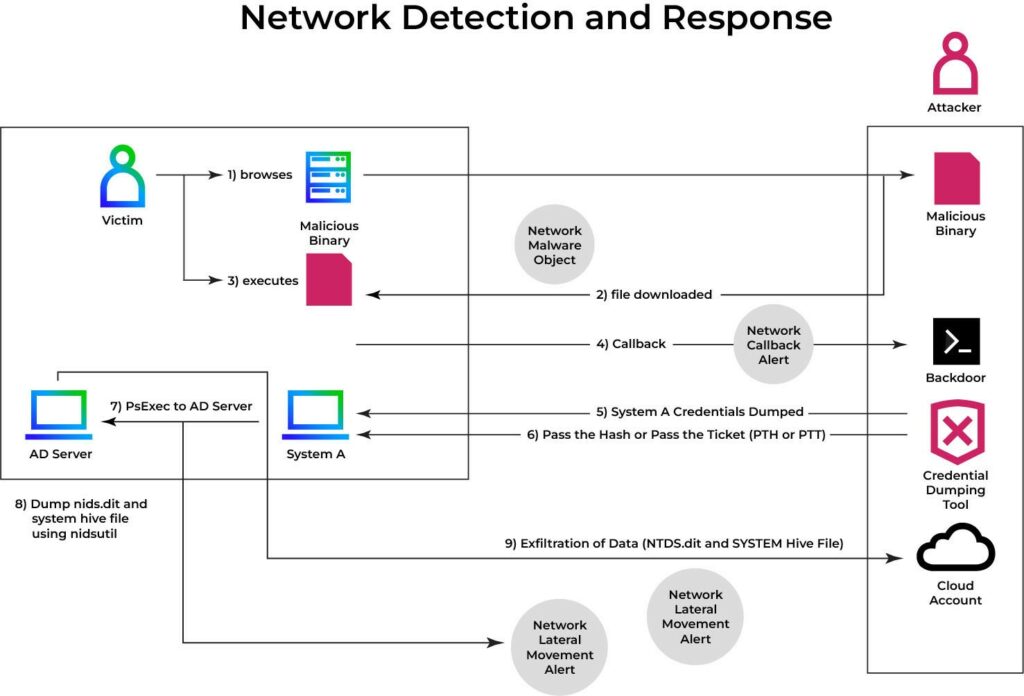

El análisis del caso muestra una cadena típica de acciones: inicio de sesión, recopilación de hashes, uso de hashes para autenticar, movimiento lateral y luego extracción de NTDS.dit junto con el subárbol de registro SYSTEM, que es esencial para obtener la clave de arranque necesaria para el descifrado.

Fases principales ilustradas:

lsass.exe (por ejemplo, con Mimikatz), lo que requiere privilegios elevados en el host comprometido./ntlm , /aes128 , /aes256 ) para conectarse a recursos de red o iniciar procesos remotos.NTDSUtil.exe o DSDBUtil.exe para exportar datos. A partir de la instantánea, los atacantes toman NTDS.dit y la subárbol SYSTEM, los colocan en una carpeta de almacenamiento provisional, los verifican con editores hexadecimales o herramientas de análisis de AD y luego los archivan para su exfiltración a servidores externos.

El análisis revela recomendaciones de mitigación concretas: monitorear y bloquear movimientos SMB y transferencias de archivos inusuales, controlar y limitar el uso de herramientas de administración remota como PsExec, fortalecer la protección de cuentas con altos privilegios y habilitar verificaciones para detectar creaciones de Volume Shadow Copy y otras técnicas conocidas de eludir el bloqueo de archivos.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...