Redazione RHC : 6 septiembre 2025 09:12

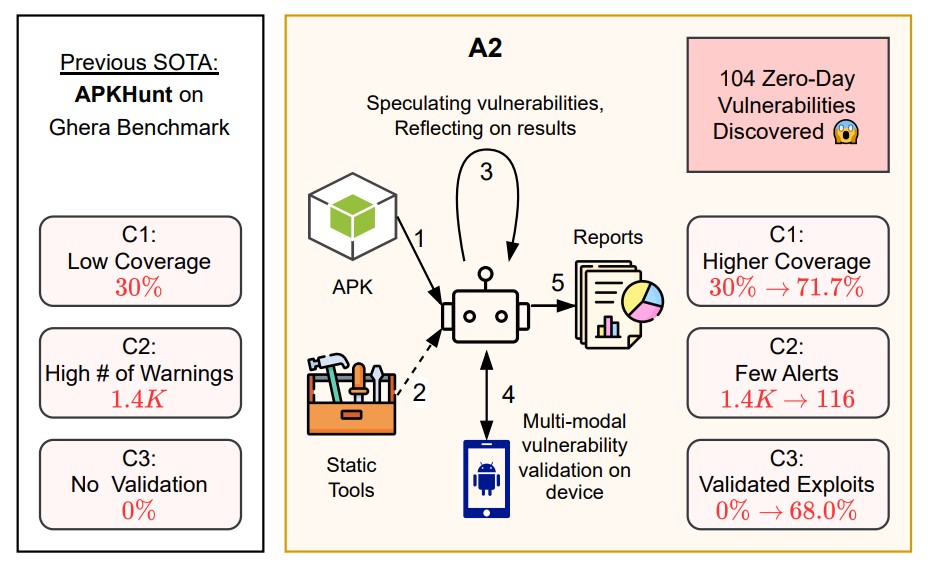

Los sistemas de inteligencia artificial han sido criticados por crear informes de vulnerabilidad confusos e inundar a los desarrolladores de código abierto con quejas irrelevantes. Pero investigadores de la Universidad de Nanjing y la Universidad de Sídney tienen un ejemplo de lo contrario: presentaron un agente llamado A2, capaz de encontrar y verificar vulnerabilidades en aplicaciones de Android, imitando el trabajo de un cazador de errores. El nuevo desarrollo es una continuación del proyecto A1 anterior, que logró explotar errores en contratos inteligentes. Los autores afirman que A2 logró una cobertura del 78,3 % en el conjunto de pruebas Ghera, superando al analizador estático APKHunt, que solo alcanzó el 30 %. Al ejecutarse en 169 APK reales, encontró 104 vulnerabilidades de día cero, 57 de las cuales fueron confirmadas por exploits funcionales generados automáticamente. Entre estas, un error de gravedad media en una aplicación con más de 10 millones de instalaciones. Este fue un problema de redirección intencional que permitió que el malware tomara el control.

La principal característica distintiva de A2 es el módulo de validación, que no estaba presente en su predecesor.

El antiguo sistema A1 utilizaba un esquema de verificación fijo que solo evaluaba la rentabilidad de un ataque. A2, en cambio, puede confirmar una vulnerabilidad paso a paso, desglosando el proceso en tareas específicas. Como ejemplo, los autores citan un escenario con una aplicación donde la clave AES estaba almacenada en texto plano. El agente primero encuentra la clave en el archivo strings.xml, luego la utiliza para generar un token falso de restablecimiento de contraseña y, finalmente, verifica que este token realmente omita la autenticación. Todos los pasos se acompañan de una verificación automática: desde la coincidencia de valores hasta la confirmación de la actividad de la aplicación y la visualización de la dirección deseada en la pantalla.

Para funcionar, A2 combina varios modelos de lenguaje comerciales: OpenAI o3, Gemini 2.5 Pro, Gemini 2.5 Flash y GPT-oss-120b. Se distribuyen según roles: el planificador desarrolla una estrategia de ataque, el ejecutor ejecuta las acciones y el validador confirma el resultado. Esta arquitectura, según los autores, replica la metodología humana, lo que les ha permitido reducir el ruido y aumentar el número de resultados confirmados. Los desarrolladores señalan que las herramientas de análisis tradicionales producen miles de señales insignificantes y muy pocas amenazas reales, mientras que su agente es capaz de demostrar inmediatamente la explotabilidad de una falla. Los investigadores también calcularon el coste del sistema. La detección de vulnerabilidades cuesta entre 0,0004 y 0,03 dólares por aplicación utilizando diferentes modelos, mientras que un ciclo completo con verificación cuesta un promedio de 1,77 dólares. Al mismo tiempo, utilizando solo Gemini 2.5 Pro, el coste aumenta a 8,94 dólares por fallo. A modo de comparación, el año pasado un equipo de la Universidad de Illinois demostró que GPT-4 crea un exploit a partir de la descripción de una vulnerabilidad por 8,80 dólares. Resulta que el coste de encontrar y confirmar fallos en aplicaciones móviles es comparable al de una vulnerabilidad de gravedad media en los programas de recompensas por errores, donde las recompensas se calculan en cientos y miles de dólares. Los expertos señalan que A2 ya supera a los analizadores de programas estáticos de Android, y A1 se acerca a los mejores resultados en contratos inteligentes.

Confían en que este enfoque puede agilizar y simplificar el trabajo tanto de investigadores como de hackers, ya que, en lugar de desarrollar herramientas complejas, simplemente invocan la API de modelos preentrenados. Sin embargo, persiste un problema: los cazarrecompensas pueden usar A2 para enriquecerse rápidamente, pero los programas de recompensas no cubren todos los errores. Esto deja lagunas para que los atacantes exploten directamente los errores encontrados.

Los autores del artículo creen que la industria apenas está comenzando a desarrollarse y que se espera un aumento repentino de la actividad de ataques tanto defensivos como ofensivos en un futuro próximo. Los representantes de la industria enfatizan que sistemas como A2 transforman la búsqueda de vulnerabilidades de alertas interminables a resultados confirmados, lo que reduce el número de falsos positivos y les permite centrarse en los riesgos reales.

Por ahora, el código fuente solo está disponible para investigadores con colaboraciones oficiales, para mantener un equilibrio entre la ciencia abierta y la difusión responsable.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...