Redazione RHC : 8 septiembre 2025 19:15

A mediados de agosto, los investigadores detectaron el ransomware Cephalus en dos incidentes separados. Entre los brotes recientes de familias como Crux y KawaLocker, una nota de rescate que comenzaba con las palabras «Somos Cephalus» llamó la atención. En ambos casos, los atacantes obtuvieron acceso inicial a través de RDP utilizando credenciales comprometidas sin autenticación multifactor y utilizaron el servicio en la nube MEGA para potencialmente filtrar datos.

El aspecto más notable de la cadena de ataque fue el método de lanzamiento del ransomware. Los atacantes recurrieron al reemplazo de DLL con el componente legítimo de SentinelOne: el archivo SentinelBrowserNativeHost.exe se ejecutó desde el directorio de descargas, obteniendo la biblioteca SentinelAgentCore.dll, que a su vez cargó el archivo data.bin que contenía el código del ransomware.

En uno de los hosts, el intento fue bloqueado por Microsoft Defender, mientras que en el otro se inició el cifrado. No se detectaron parámetros de línea de comandos durante el inicio, lo que indirectamente indica la ausencia de una implementación de «red» entre los recursos compartidos disponibles.

Es importante destacar que ambas organizaciones afectadas utilizaban productos de SentinelOne. Al mismo tiempo, el hecho de que SentinelBrowserNativeHost.exeapareciera en la carpeta de Descargas resulta inusual: La telemetría mostró millones de ejecuciones legítimas de este archivo ejecutable en las infraestructuras de los clientes al día, pero no desde la carpeta de Descargas de los usuarios, lo que convierte esta ubicación en un buen indicador de actividad sospechosa. Los sistemas SIEM modernos son capaces de detectar estas anomalías: por ejemplo, la regla DLL_Side_Loading de MaxPatrol SIEM detecta la sustitución de la creación de la biblioteca en la carpeta por el archivo binario y su posterior carga en el proceso.

Antes del cifrado, Cephalus busca privar al sistema de cualquier opción de recuperación y cegar las defensas. Se observó la eliminación de instantáneas de volumen y una secuencia de comandos de PowerShell, así como cambios en el registro, con el objetivo de deshabilitar componentes de Windows Defender, agregar exclusiones y detener servicios relacionados. Estas acciones precedieron a la creación de la nota y al proceso de cifrado, lo cual corresponde a las tácticas típicas de los grupos modernos.

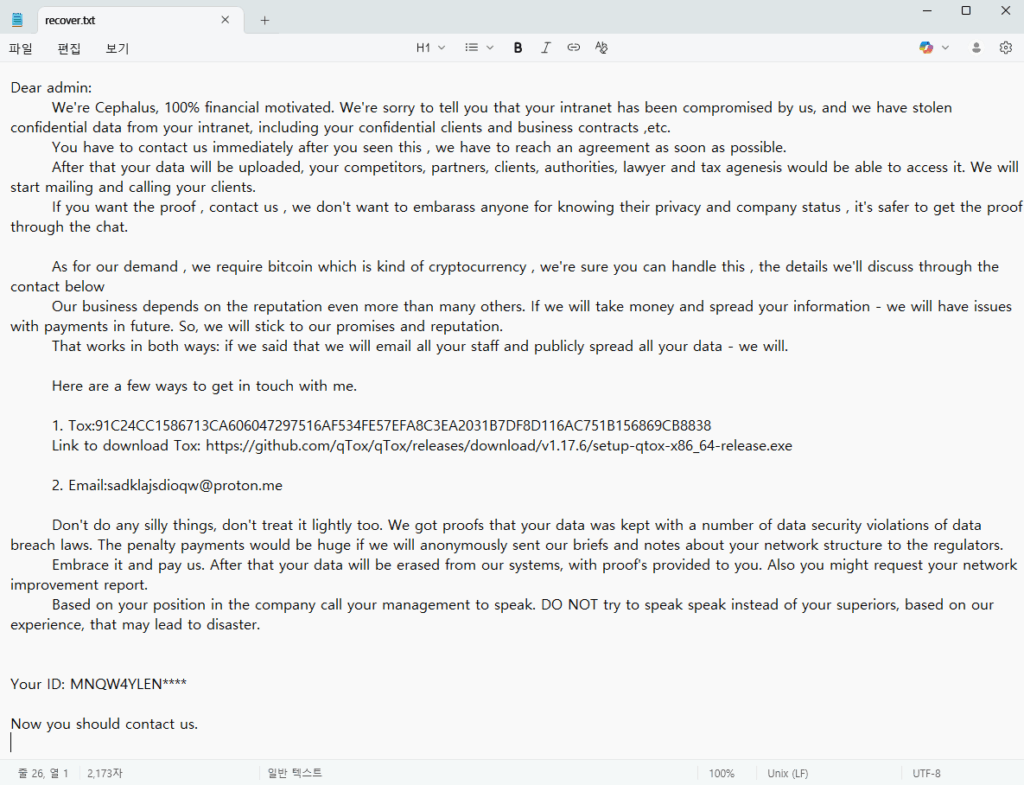

Otro detalle son las notas con solicitudes. En los casos detectados, el texto comenzaba con una introducción directa («Somos Cephalus»), contenía declaraciones sobre el robo de «datos confidenciales» e instrucciones para contactarlos.

A diferencia de variantes publicadas previamente en redes sociales, la nota estaba dirigida al dominio de la organización víctima e incluía enlaces a dos «artículos periodísticos» sobre ataques anteriores de Cephalus, presumiblemente para aumentar la presión y dar la impresión de «notoriedad». En algunos casos, se le pidió a la víctima que siguiera el enlace de GoFile y, usando una contraseña, revisara una muestra de los archivos supuestamente robados.

En ambos incidentes, MEGAsync no solo era un endpoint para el intercambio, sino también la línea de procesos del host: se ejecutó MEGAcmdUpdater.exe y, en un incidente, incluso a través del Programador de Tareas. Esto se ajusta al modelo de doble extorsión, en el que el cifrado se complementa con una exfiltración preliminar.

El conjunto de características técnicas ya forma un perfil reconocible. Las observaciones incluyeron la extensión «.sss» para archivos cifrados y el archivo de notas «recover.txt». Los artefactos incluyen la ruta C:Users[user]Downloads como directorio de trabajo del operador, el nombre de la estación de trabajo Desktop-uabs01 y las sumas de comprobación de los componentes de la cadena: SHA-256 para SentinelBrowserNativeHost.exe – 0d9dfc113712054d8595b50975efd9c68f4cb8960eca010076b46d2fba3d2754 y para SentinelAgentCore.dll – 82f5fb086d15a8079c79275c2d4a6152934e2dd61cc6a4976b492f74062773a7.

Cephalus se integra en el panorama habitual del ransomware, pero combina puntos de entrada antiguos con una técnica de ejecución no trivial mediante un ejecutable legítimo. Las implicaciones prácticas para los defensores siguen siendo significativas: cerrar RDP sin MFA, supervisar los lanzamientos anómalos de SentinelBrowserNativeHost.exe, especialmente desde directorios de usuario, limitar o controlar el uso de MEGA y herramientas similares, y supervisar cualquier intento de interferir con la configuración y los servicios de Windows Defender.

Cuanto mayor sea la visibilidad de las acciones antes del cifrado, mayor será la probabilidad de detener el ataque antes de que aparezcan las «notas» y el tiempo de inactividad.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...