Simone D'Agostino : 23 julio 2025 11:44

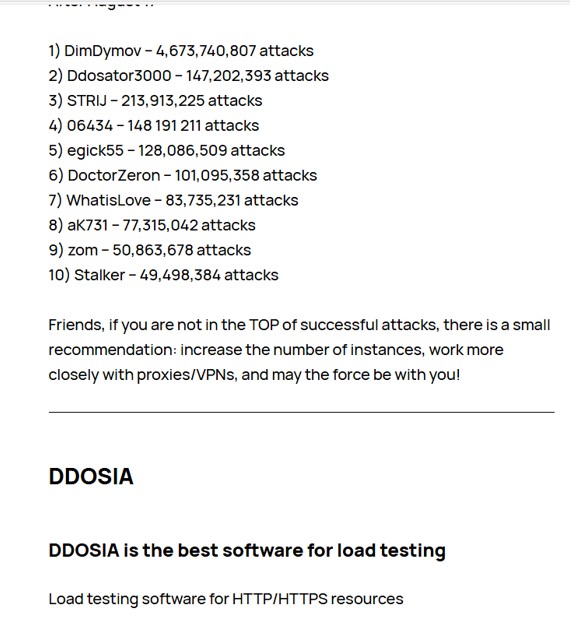

En febrero de 2025 ya habíamos observado el funcionamiento de DDoSIA, el sistema de crowd-hacking promovido por NoName057(16): un cliente distribuido a través de Telegram, ataques DDoS contra objetivos europeos, recompensas en criptomonedas.

Una máquina simple, brutal, pero efectiva.

Su punto fuerte no es su sofisticación técnica, sino su capacidad de movilizar rápidamente a miles de usuarios, incluso a aquellos sin experiencia, convirtiéndolos en cibermercenarios ocasionales. Todo lo que necesitas es un teléfono inteligente, un canal de Telegram y un enlace de descarga para ingresar a la “guerra patriótica”. Sin entrenamiento, sin habilidades, solo clics automatizados y un panel con objetivos asignados.

Luego llegó la Operación Eastwood, liderada en los últimos días por Europol, que condujo al desmantelamiento de más de 100 servidores en cinco países europeos, con arrestos en Francia y España.

Pero lo que emerge va más allá de la imagen del activismo patriótico: se está formando un ecosistema donde la propaganda, las infraestructuras digitales y las herramientas de control cultural se entrelazan. Un sistema que ataca objetivos cibernéticos, pero que, en paralelo, Intercepta y dirige identidades, jóvenes y narrativas.

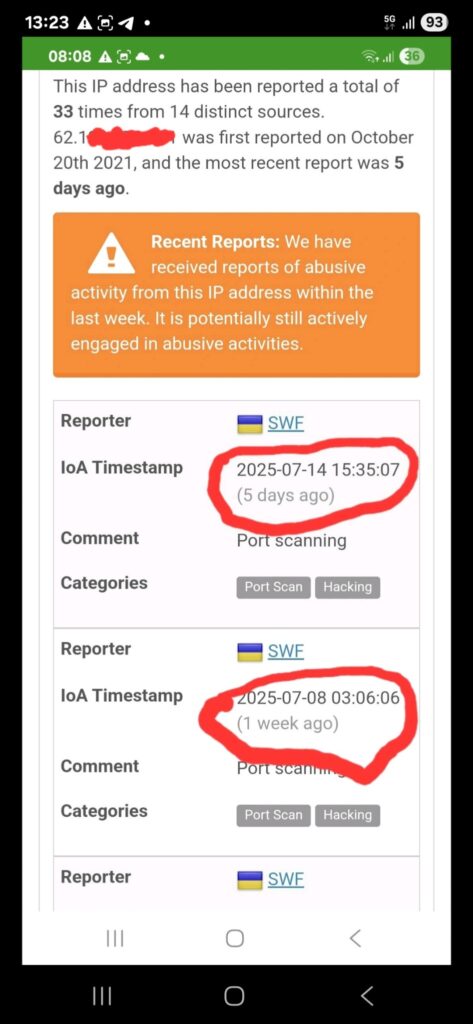

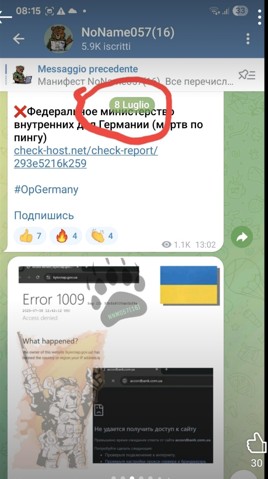

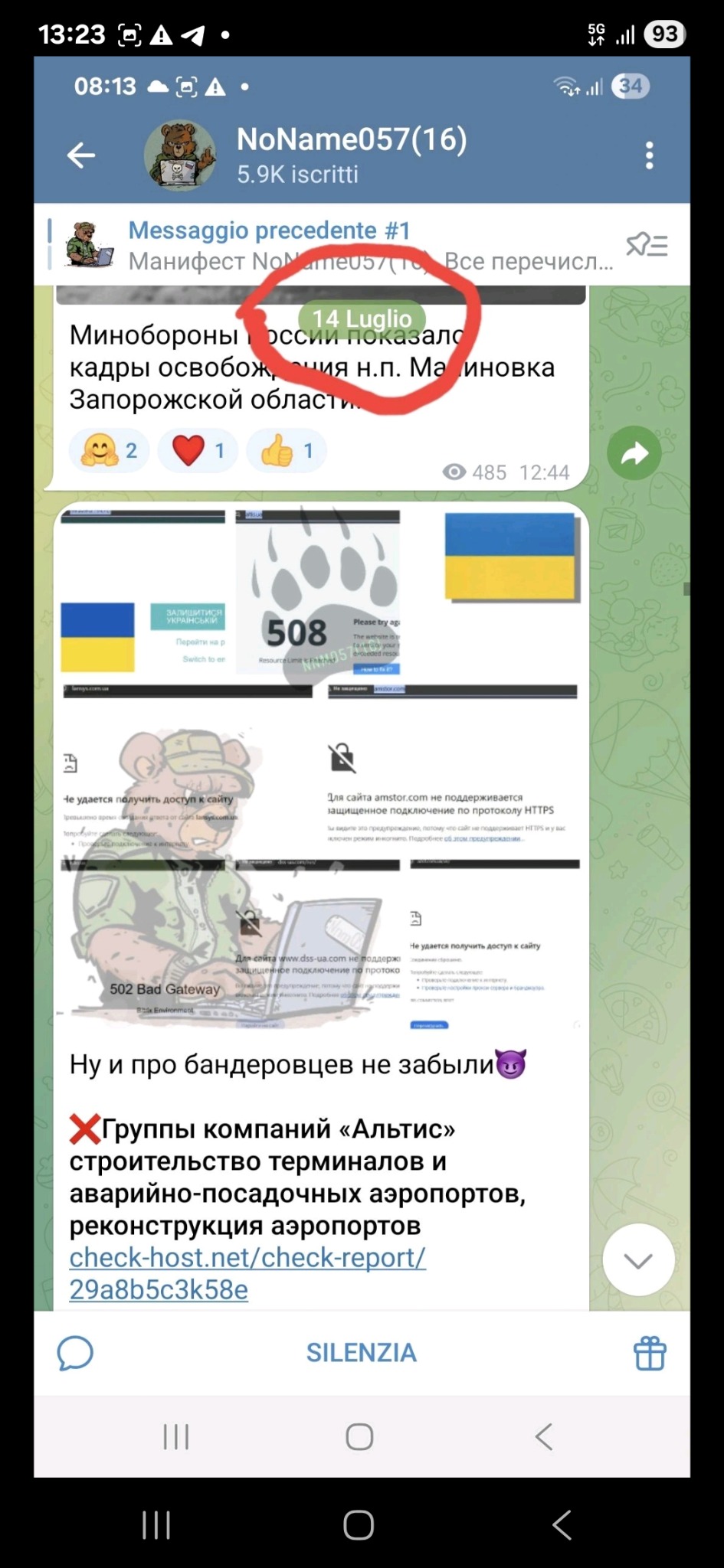

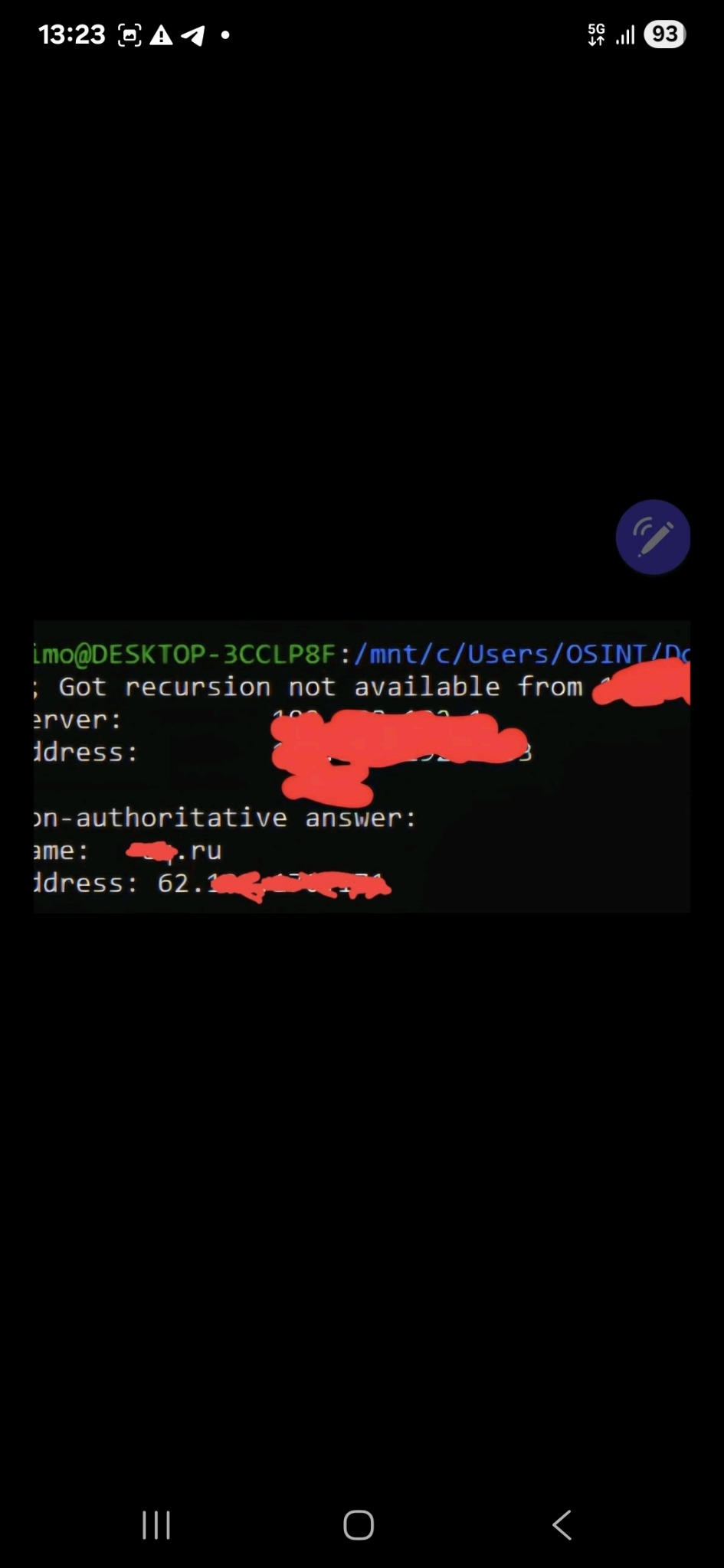

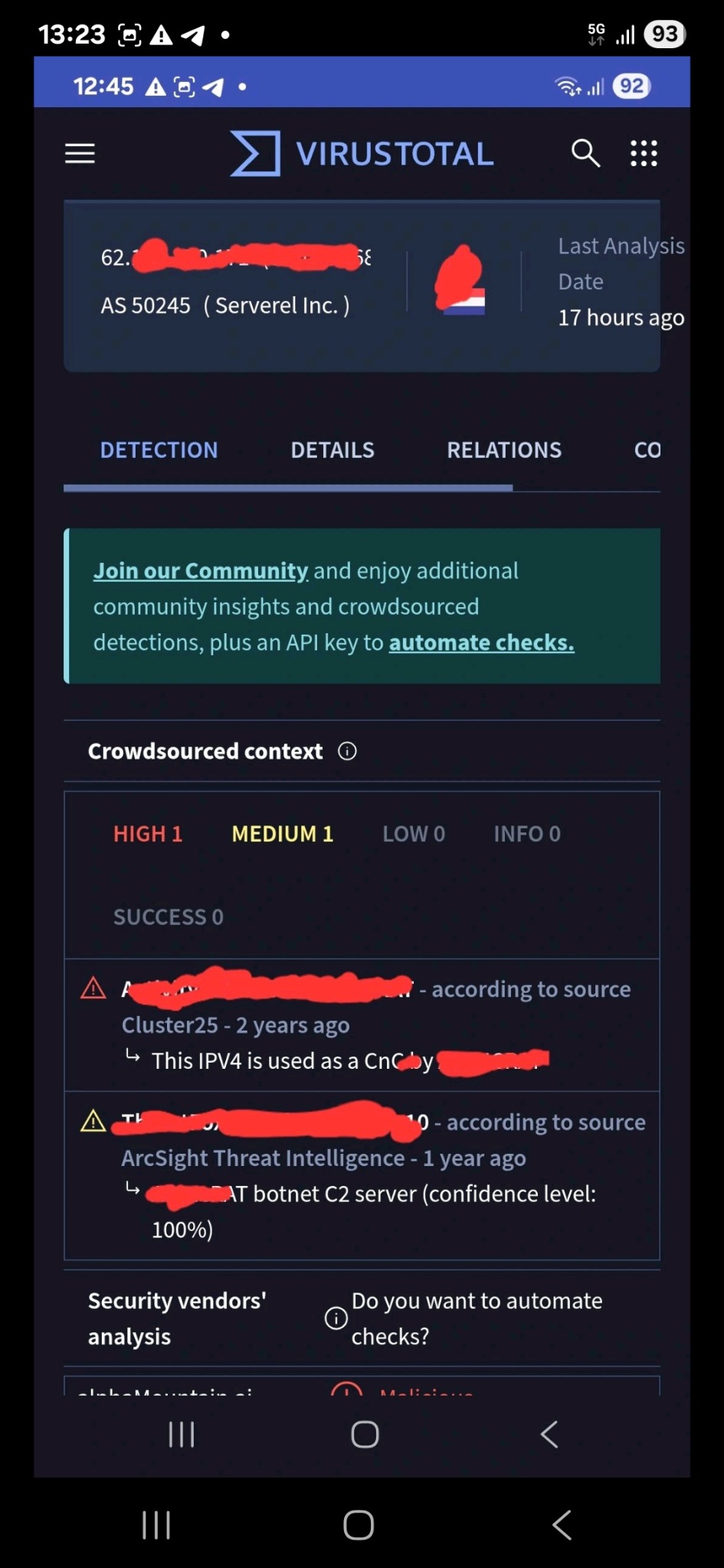

En los últimos meses, un patrón recurrente ha levantado sospechas. Varias veces, la misma máquina ha aparecido en una base de datos pública por actividades agresivas de escaneo de puertos, precisamente en los mismos momentos en que NoName057(16) reivindicó ataques DDoS en Telegram. Un ejemplo emblemático: 8 y luego 14 de julio. Mismo comportamiento, misma máquina, nueva reclamación. Al analizar el cliente DDoS, distribuido a los voluntarios, surge un detalle crucial: un punto final remoto no declarado en el código. Este servidor C2 (Comando y Control) actúa como un cerebro oculto que envía comandos cifrados para coordinar ataques simultáneos. Sin anuncios públicos ni mensajes de Telegram. Solo una tarea. No se trata de un ataque espontáneo. Es un orden distribuido.

Esto confirma, por si alguna vez fuera necesario, que el cliente no es solo una herramienta distribuida para «voluntarios patrióticos», sino que refleja una lógica centralizada y funcional, lo que plantea dudas sobre la autonomía efectiva del colectivo.

NoName057(16) se configura así no solo como una comunidad, sino como una posible interfaz técnica de un sistema más extenso, en el que aparecen nombres, roles e infraestructuras que se remontan, directa o indirectamente, a contextos institucionales.

El sistema funciona. El cliente ataca. El mensaje circula.

Pero, ¿quién lo construyó? ¿Quién lo controla realmente?

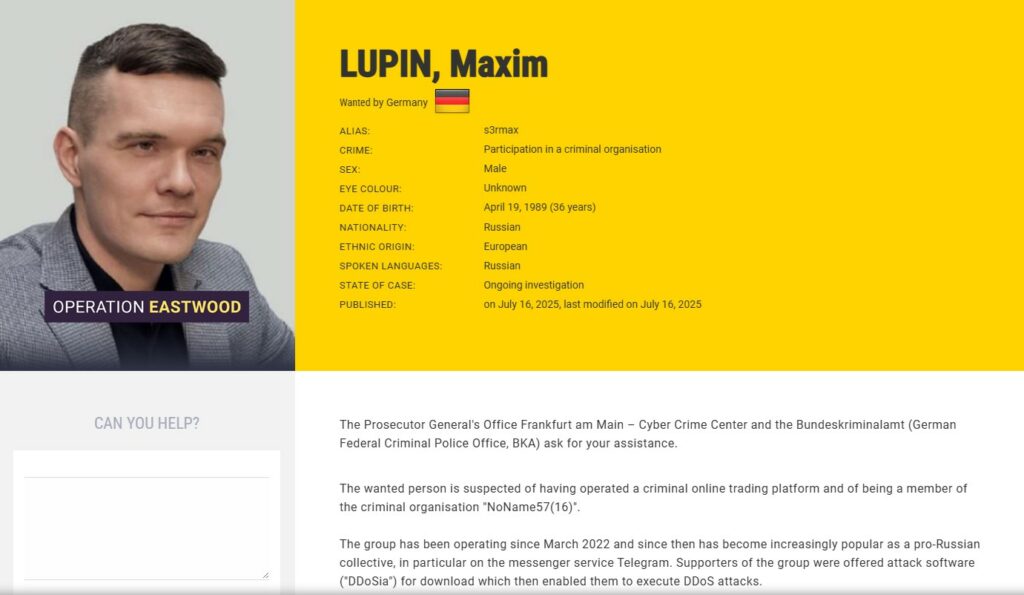

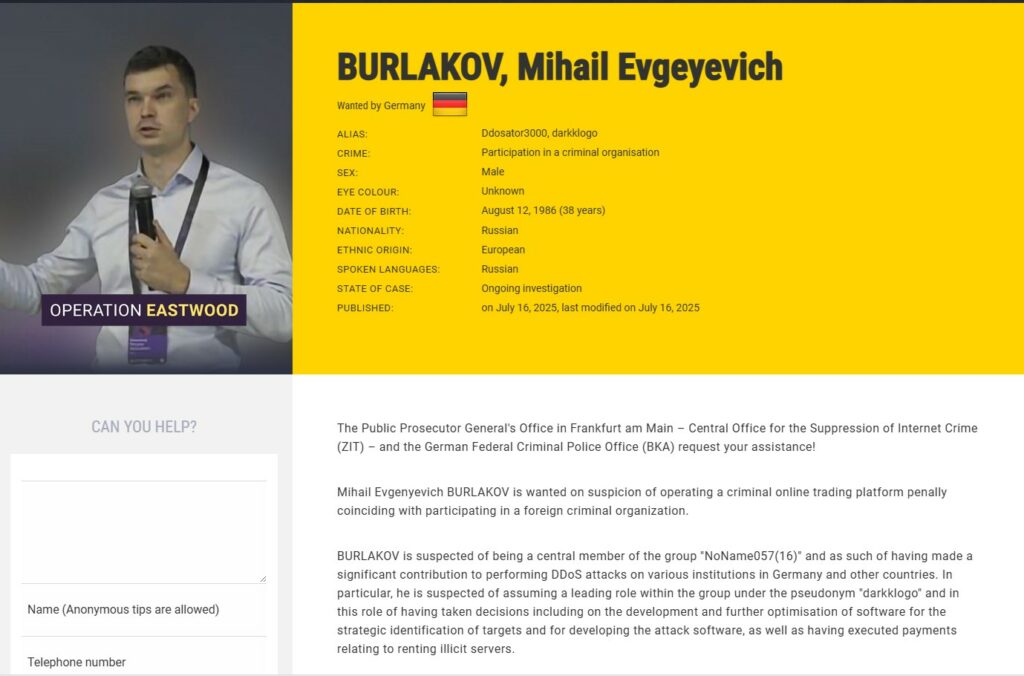

Empiezan a surgir dos nombres: Maxim Lupin y Mihail Burlakov.

Gracias a la Operación Eastwood, las órdenes de arresto internacionales y las pruebas OSINT, emergen dos figuras clave:

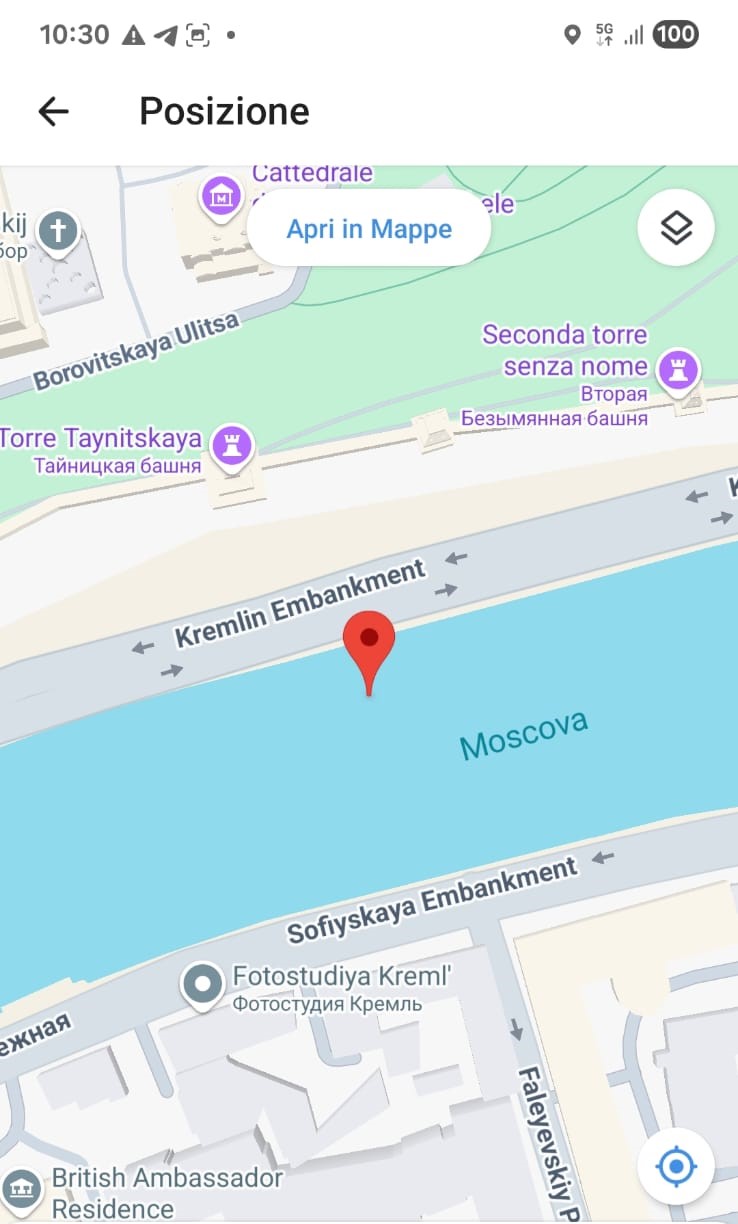

Burlakov es conocido en los canales de Telegram del grupo como ddosator3000o @darkklogo. Está reconocido en las clasificaciones internas de malware DDoS. Según Europol, diseñó el código del cliente, alquiló servidores ilegales para gestionar los ataques y participó activamente en la distribución del software. Su número de teléfono, publicado en la lista de contactos oficiales de la universidad, está asociado a un perfil de Telegram registrado con el alias @darkklogo. Las direcciones IP vinculadas a ese usuario no están anonimizadas y se pueden rastrear hasta una zona con alta densidad institucional: el Kremlin. Sin precauciones. Sin anonimato. Solo la certeza de la impunidad.

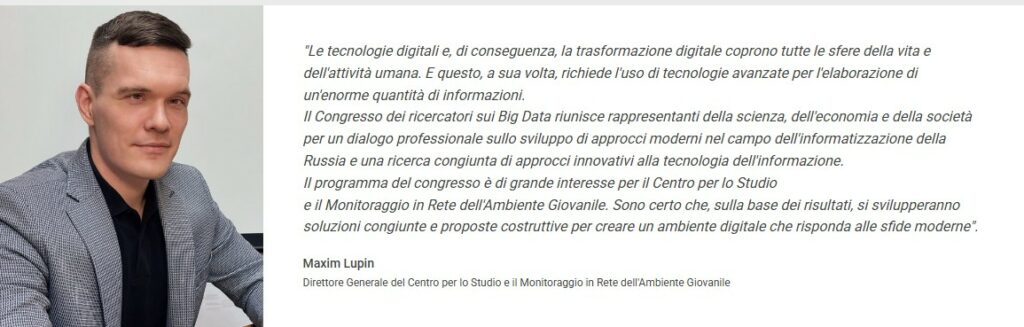

Menos expuesto en los canales técnicos, pero central en la estructura, se encuentra Maxim Nikolaevich Lupin, director general del CISM y una figura institucional vinculada a proyectos educativos, seguridad de la información y «prevención ideológica».

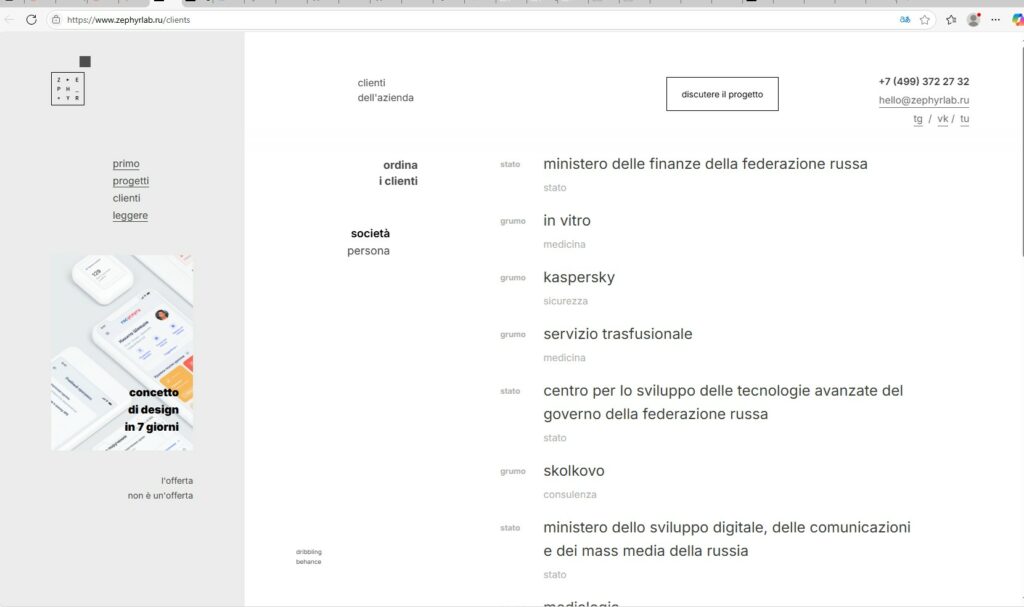

Lupin está acreditado ante la Presidencia de la Federación Rusa. Trabajó como especialista en ciberseguridad para la organización progubernamental de veteranos Combat Brotherhood. y como gerente de proyectos para ZephyrLab, una empresa que desarrolla sitios web para ministerios federales. También se sospecha que dirige una plataforma ilegal de comercio en línea.

Si Burlakov escribe el código, Lupine decide su uso

El Centro para el Estudio y el Monitoreo de la Juventud (CISM) no es un think tank.

Fundado por iniciativa directa del Kremlin, recibe más de 2 mil millones de rublos para proyectos que, oficialmente, buscan «proteger a los jóvenes del contenido destructivo».

En realidad, es una infraestructura que fusiona:

Los datos se desanonimizan, se perfilan y se divulgan.

Según los documentos filtrados por el Kremlin y analizados en el proyecto de investigación Kremlin Leaks —editado por Der Spiegel, iStories, VSquare y Frontstory.pl—, el sistema está actualmente activo en al menos 44 regiones rusas y se está integrando con las bases de datos del Ministerio del Interior.

Es inteligencia artificial al servicio de la ideología.

El CISM trabaja en estrecha colaboración con el Ministerio de Educación y el Centro Federal RPSP para gestionar a los menores deportados de los territorios ucranianos ocupados.

El modelo es claro:

Según documentos internos obtenidos por Meduza, el Ministerio de Educación ha iniciado un seguimiento sistemático de los menores adoptados de las regiones ocupadas. En el primer semestre de 2023, al menos cinco niños murieron. En un caso documentado, se trató de un suicidio. No se revelaron las causas.

En respuesta, se ha activado la labor preventiva, que incluye la participación directa del CISM: tras la retórica de la protección se esconde un sistema de vigilancia algorítmica. El Centro desarrolla perfiles de riesgo psicosocial, pero no para ofrecer apoyo: el objetivo es clasificar a los menores en función de su «desviación», «oposición» o fragilidad ideológica.

Cada adolescente registrado recibe un expediente personal con datos de identificación, seguimiento en línea e indicadores predictivos generados por redes neuronales, que se utilizan para informar a las autoridades. El resultado es un registro automatizado basado en el comportamiento digital y las opiniones políticas, lo que elimina cualquier anonimato.

No hay evidencia de que el CISM, como institución, esté directamente involucrado en los ataques. Pero cuando tanto el director como el subdirector están vinculados a la misma infraestructura utilizada por NoName057(16), la línea entre la «protección juvenil» y las operaciones cibernéticas se vuelve cada vez más difusa. Y cada vez menos creíble.

NoName057(16), DDoSIA, CISM, AIS Prevenzione, @darkklogo, Maxim Lupin.

Estos nombres aparecen en diferentes contextos, pero a veces se tocan, se superponen, se hablan entre sí.

No hay ninguna prueba que los vincule directamente.

Pero hay patrones, coincidencias temporales, roles dobles, infraestructuras compartidas.

Y sobre todo: ausencias estratégicas de anonimato, como si no hubiera necesidad de ocultar nada.

Quizás no sea una operación centralizada. Quizás sí lo sea.

Lo cierto es que no todo lo que parece espontáneo lo es.

El riesgo actual no es solo técnico, sino cultural.

Y comprender dónde termina el ruido digital y dónde comienza un diseño estructurado es el primer paso para defender no solo los servidores, sino también nuestra capacidad de leer el presente.

Porque cuando los algoritmos ideológicos clasifican a los niños como «opositores», y cuando los propios arquitectos digitales diseñan tanto herramientas de reeducación como plataformas de ataque, la línea entre la ciberseguridad y el control social se vuelve demasiado delgada como para ignorarla.

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...