Redazione RHC : 9 septiembre 2025 14:43

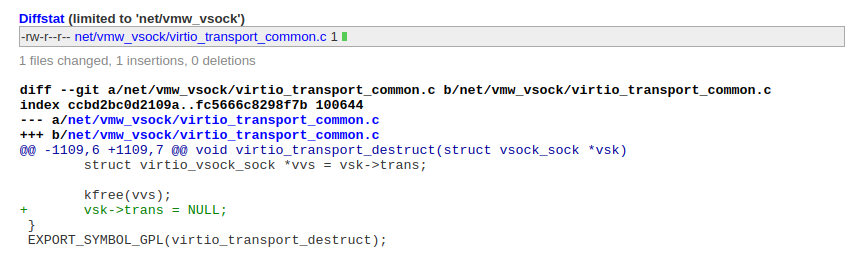

Un investigador independiente llamado Alexander Popov ha presentado una nueva técnica para explotar una vulnerabilidad crítica en el kernel de Linux, identificada como CVE-2024-50264. Este error de uso después de la liberación (use-after-free) en el subsistema AF_VSOCK ha estado presente desde la versión 4.8 del kernel y permite que un usuario local sin privilegios genere un error al trabajar con un objeto virtio_vsock_sock durante el establecimiento de la conexión.

La complejidad y la magnitud del problema le valieron el Premio Pwnie 2025 en la categoría de Mejor Escalada de Privilegios

Anteriormente, se creía que el problema era extremadamente difícil de explotar debido a los mecanismos de defensa del kernel, como la distribución aleatoria de caché y las peculiaridades de los buckets SLAB, que interfieren con métodos simples como la pulverización de pila.

Sin embargo, Popov logró desarrollar un conjunto de técnicas que eliminan estas restricciones. El trabajo se realizó como parte de la plataforma abierta kernel-hack-drill, diseñada para probar exploits del kernel.

El paso clave fue el uso de un tipo especial de señal POSIX que no finaliza el proceso. Interrumpe la llamada al sistema connect(), lo que permite reproducir las condiciones de carrera de forma fiable y evitar que el ataque se detecte.

Posteriormente, el investigador aprendió a controlar el comportamiento de las cachés de memoria sustituyendo sus propias estructuras por los objetos liberados. El ajuste de tiempo permite deslizar datos previamente preparados exactamente donde se encontraba el elemento vulnerable.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...