Inva Malaj : 19 septiembre 2025 10:43

Imagina despertarte una mañana y descubrir que tus datos financieros confidenciales (contratos, listas de clientes, estrategias de inversión) están expuestos en un sitio oculto en la red oscura, con un temporizador que amenaza con hacerlos públicos a menos que pagues un rescate. Esto es exactamente lo que les ocurrió a diez empresas de gestión de activos en Corea del Sur, víctimas de la campaña «Korean Leak», orquestada por el grupo de ransomware Qilin.

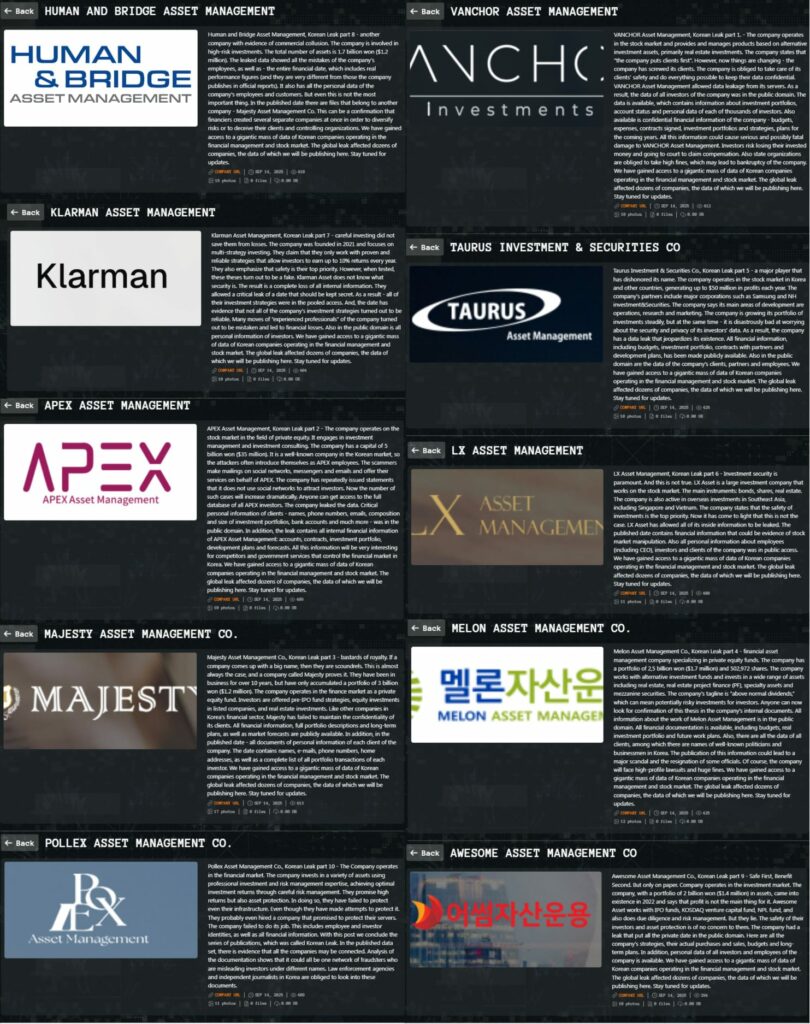

Mediante el monitoreo de CTI y OSINT, con fuentes como Ransomware.live y H4ckmanac, se reveló que el grupo Qilin tenía como objetivo el sector de gestión de activos de Corea del Sur. La verificación directa en su sitio web Onion confirmó la publicación, el 14 de septiembre, de perfiles de víctimas identificados como «Korean Leak», acompañados de muestras de datos exfiltrados. A continuación, se presentan las diez organizaciones afectadas, según las reclamaciones verificadas y los IOC extraídos del Sitio de Fuga de Datos (DLS):

Estas afirmaciones muestran un patrón de publicación progresivo: vistas previas iniciales seguidas de volcados completos si no se paga el rescate.

Qilin no es solo un nombre: deriva de una criatura mitológica china que simboliza un cambio trascendental, y el grupo lo utiliza para afirmar una misión que va más allá del lucro criminal. Como se desprende de la entrevista exclusiva de Red Hot Cyber, Qilin se presenta como partidario de un «mundo multipolar», con tintes antioccidentales y una estructura descentralizada que involucra equipos en múltiples países. Pero tras la retórica se esconde una sofisticada operación RaaS (Ransomware como servicio), con cargas útiles desarrolladas internamente en Rust y C para evadir las defensas.

El grupo lleva activo desde 2022 y ha escalado posiciones en el ranking de amenazas: solo en abril de 2025, se cobró 72 víctimas, incluyendo la ola surcoreana. Su infraestructura incluye un sitio de filtración de datos (DLS) en Tor, conocido como «WikiLeaks V2», accesible a través de direcciones onion como ijzn3sicrcy7guixkzjkib4ukbiilwc3xhnmby4mcbccnsd7j2rekvqd.onion, donde publican datos con fines de extorsión.

En la entrevista con Red Hot Cyber, Qilin revela que usan «todo»: phishing, exploits de día cero y día uno investigados internamente y exposición prolongada a las redes para estudiar los procesos antes del cifrado. Su paquete incluye:

Los IOC extraídos incluyen IP C2 como 176.113.115.97 y numerosos hashes de carga útil MD5, lo que confirma el uso de FTP para la transferencia de datos robados.

Qilin opera como un RaaS con una distribución 80/20 (afiliados/servicio), y se declara que parte de los ingresos se asigna a «Movimientos por la libertad». La «doble extorsión» ha evolucionado: además del cifrado, amenazan con subastas, venta a la competencia o divulgación completa. Incluso ofrecen «inmunidad» preventiva por una tarifa, similar a una «vacuna».

En 2025, añadieron el «paquete de intimidación»: equipos legales y periodísticos internos para negociaciones y campañas mediáticas, con 1 PB de almacenamiento y herramientas DDoS integradas. Qilin no es solo código: es una amenaza híbrida que combina delincuencia, ideología e innovación. Comprenderla es el primer paso para contrarrestarla.

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismo...

Investigadores de seguridad han descubierto vulnerabilidades en un sitio web de la FIA que contenía información personal confidencial y documentos relacionados con los pilotos, incluido el campeón ...

El 21 de octubre de 2025, un equipo internacional de investigadores de 29 instituciones líderes, incluidas la Universidad de Stanford, el MIT y la Universidad de California en Berkeley, completó un ...

OpenAI ha lanzado el navegador ChatGPT Atlas para macOS. Integra inteligencia artificial directamente en la interfaz y permite realizar tareas en páginas web sin tener que cambiar de pestaña. Atlas ...