Redazione RHC : 28 septiembre 2025 14:46

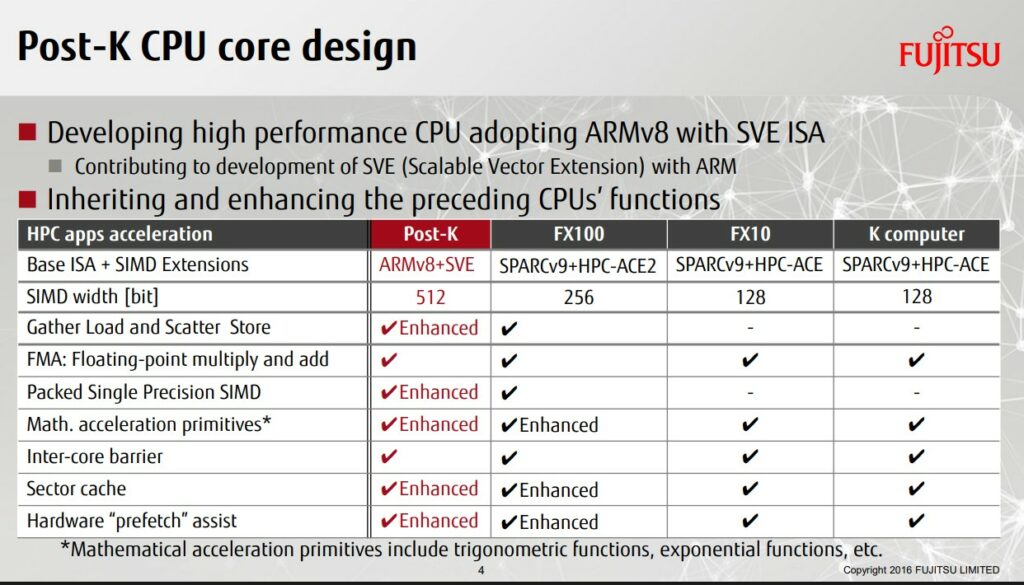

Tras firmar el contrato para construir la supercomputadora japonesa «K», una de las más potentes del mundo, Fujitsu ha anunciado un nuevo proyecto estrella: Post-K , basado en la arquitectura ARMv8 de 64 bits. La presentación tuvo lugar durante la Conferencia Internacional de Supercomputación en Fráncfort , Alemania, y su lanzamiento oficial está previsto para 2020.

Se espera que Post-K logre un rendimiento 100 veces más rápido que su predecesor , allanando el camino para un nivel de computación que podría superar los 1.000 petaflops (PFLOPS) .

Actualmente, la supercomputadora «K», también conocida como «King» , ocupa el quinto puesto entre los 500 sistemas más potentes del mundo. Su rendimiento es de 10,5 PFLOPS , impulsado por aproximadamente 705 000 núcleos Sparc64 VIIIfx .

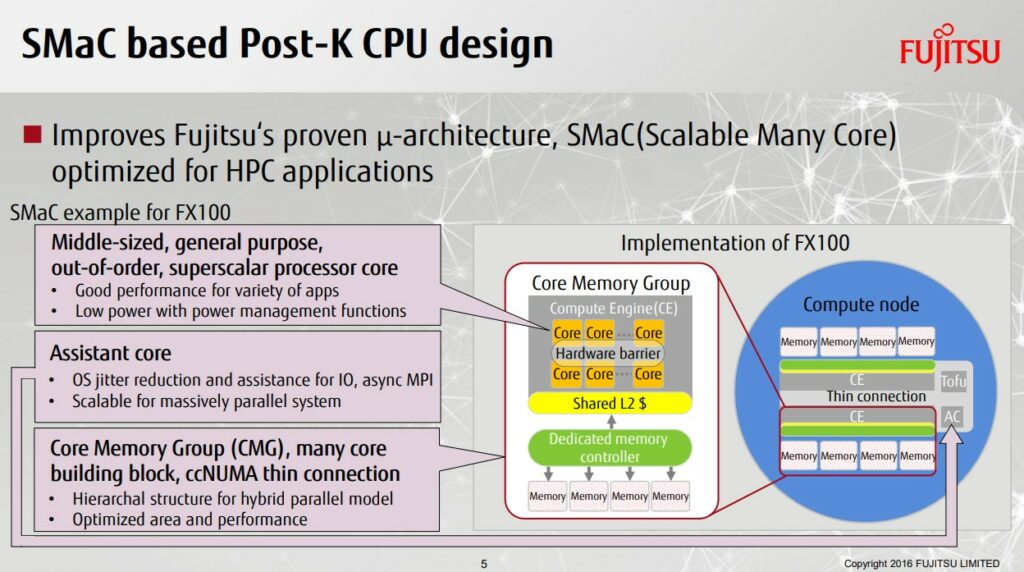

El proyecto Post-K buscará revolucionar las arquitecturas tradicionales adoptando ARMv8 de 64 bits como base . Aún no está claro si se utilizarán núcleos ARM estándar, como el Cortex-A73 o versiones posteriores , o una solución desarrollada directamente por Fujitsu, diseñada para cumplir con las especificaciones ARM.

Entre las posibilidades que se están considerando se encuentra un enfoque heterogéneo con la integración de una GPU para aumentar aún más la potencia de procesamiento . Sin embargo, la compañía no ha publicado detalles técnicos definitivos.

El interés de ARM en la supercomputación representa un punto de inflexión. La compañía británica ya había expresado su intención de entrar en el mercado de servidores, aún dominado por Intel, pero su potencial parece más prometedor en el campo de la supercomputación.

Además, la progresiva maduración de la tecnología de Mali y su posible aplicación como acelerador heterogéneo podrían impulsar el desarrollo de sistemas de alto rendimiento y bajo consumo energético , uno de los objetivos más ambiciosos en el sector de la computación avanzada.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...