Redazione RHC : 17 septiembre 2025 06:56

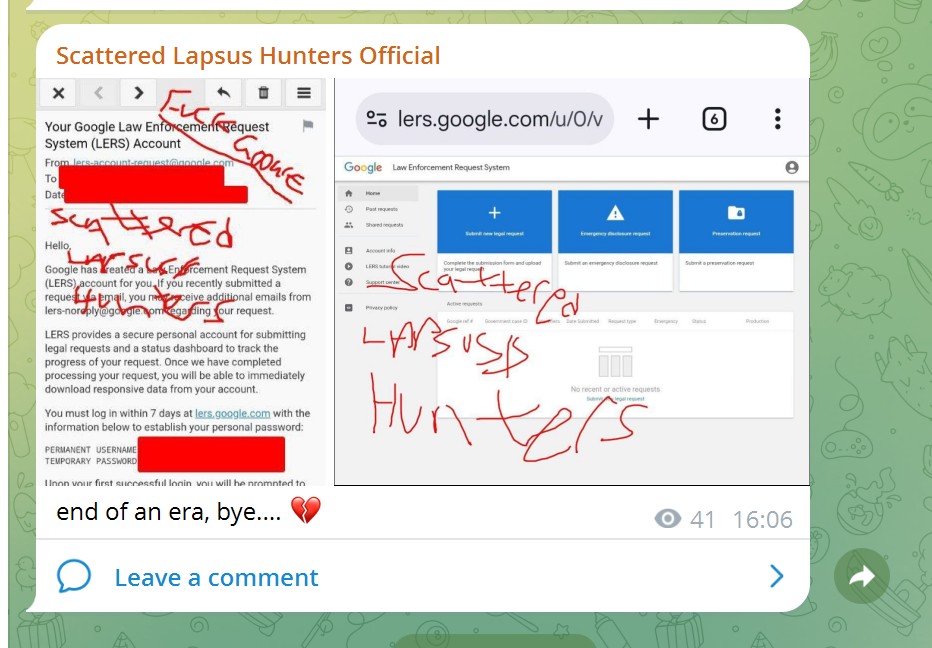

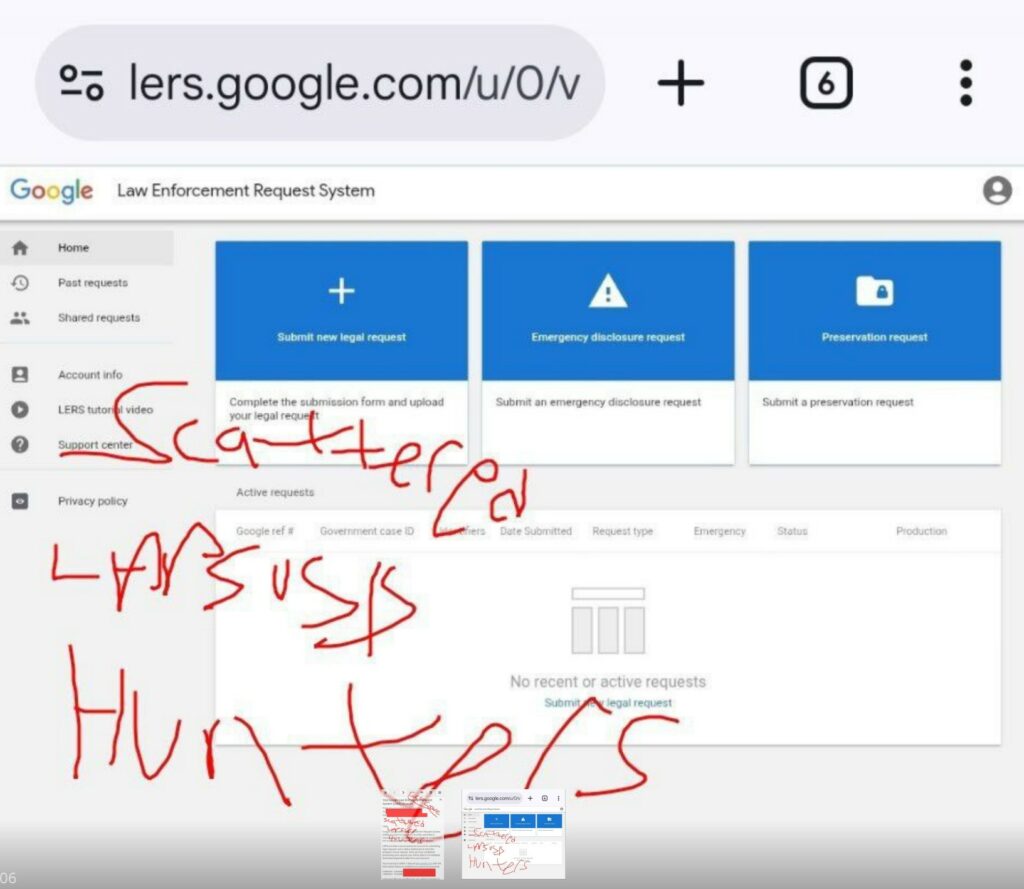

Los ejecutivos de Google afirmaron que los piratas informáticos crearon una cuenta falsa en el Sistema de Solicitudes para el Cumplimiento de la Ley (LERS, por sus siglas en inglés), la plataforma de la compañía utilizada por las agencias del orden público para enviar solicitudes de datos oficiales.

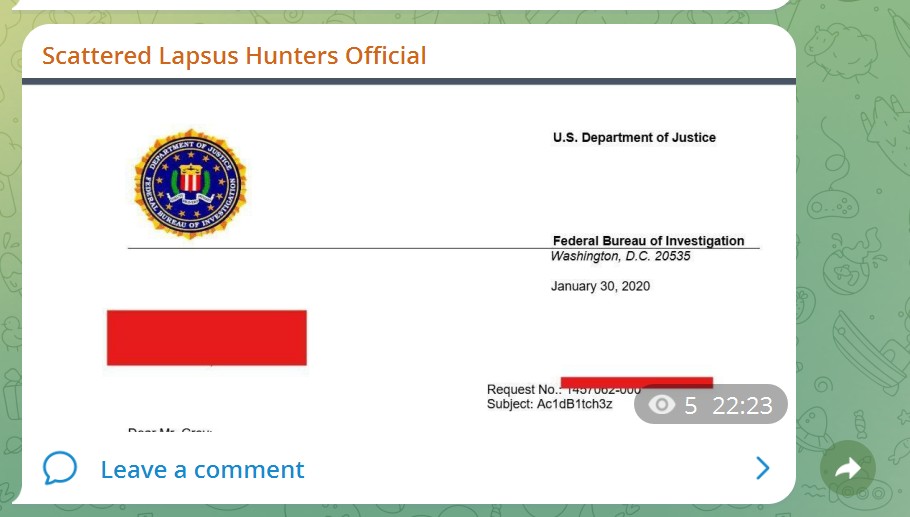

A finales de la semana pasada, miembros de los grupos de hackers Scattered Spider, LAPSUS$ y Shiny Hunters (que afirman haberse fusionado y ahora se autodenominan Scattered LAPSUS$ Hunters) anunciaron en Telegram que habían obtenido acceso tanto al portal LERS de Google como al sistema de verificación de antecedentes eCheck del FBI.

LERS y eCheck son utilizados por agencias policiales y de inteligencia de todo el mundo para transmitir citaciones y órdenes, así como solicitudes urgentes de divulgación de información. El acceso no autorizado a estos sistemas ha permitido a atacantes suplantar la identidad de agentes del orden y acceder a datos confidenciales de los usuarios.

«Hemos determinado que se creó una cuenta fraudulenta en nuestro sistema de solicitudes de las fuerzas del orden y la hemos desactivado», declaró un portavoz de Google a la prensa. «No se realizaron solicitudes a través de esta cuenta fraudulenta. No se accedió a ningún dato.»

El FBI se negó a hacer comentarios sobre las declaraciones de los autores.

Cabe destacar que los hackers publicaron capturas de pantalla del acceso que supuestamente obtuvieron poco después de anunciar su intención de «ocultarse».

Recordemos que a principios de este año, el colectivo Cazadores Dispersos de LAPSUS$ atrajo mucha atención tras los ataques a gran escala a Salesforce.

Inicialmente, los atacantes emplearon ingeniería social para engañar a los empleados y lograr que conectaran la herramienta Data Loader a las instancias corporativas de Salesforce, lo que posteriormente se utilizó para robar datos y extorsionar.

Posteriormente, los atacantes comprometieron el repositorio de GitHub de Salesloft y utilizaron Trufflehog para descubrir secretos en el código fuente privado. Esto les permitió encontrar tokens de autenticación para Salesloft Drift, que se utilizaron para lanzar nuevos ataques y el consiguiente robo masivo de datos de Salesforce.

El hecho es que los especialistas de Google Threat Intelligence (Mandiant) fueron los primeros en percatarse de lo que estaba sucediendo, llamaron la atención sobre los ataques a Salesforce y Salesloft, y alertaron a todos para que reforzaran sus defensas.

Después de eso, los hackers comenzaron a ridiculizar regularmente al FBI, Google, Mandiant y a los investigadores de ciberseguridad en publicaciones. en sus canales de Telegram.

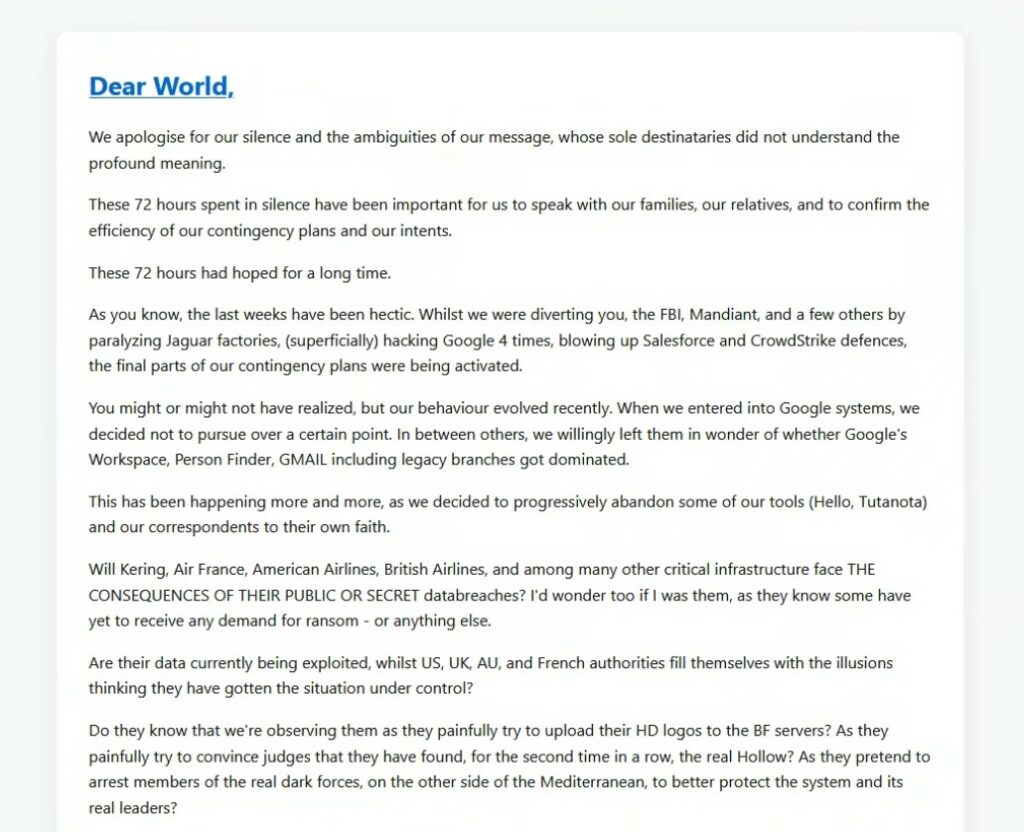

Ahora, los Cazadores de LAPSUS$ Dispersos han publicado un extenso mensaje en un dominio asociado con BreachForums, anunciando el cese de sus operaciones.

«Hemos decidido que, a partir de ahora, nuestra fuerza reside en el silencio», escribieron los atacantes. «Seguirán viendo nuestros nombres en los informes de filtración de datos de docenas de empresas multimillonarias que aún no han admitido el ataque, así como de algunas agencias gubernamentales, incluidas algunas altamente protegidas. Pero eso no significa que sigamos activos.»

Redazione

Redazione

Curiosamente, mientras que grandes empresas como Microsoft y Google están añadiendo activamente funciones de IA a sus navegadores, el equipo de desarrollo de Tor ha optado por eliminarlas. @henry, c...

El panorama de la ciberseguridad se vio sacudido recientemente por el descubrimiento de una vulnerabilidad crítica de ejecución remota de código (RCE) en los servicios de actualización de Windows ...

Investigadores de NeuralTrust han descubierto una vulnerabilidad en el navegador ChatGPT Atlas de OpenAI. En esta ocasión, el vector de ataque se encuentra en la barra de direcciones, donde los usuar...

El 27 de octubre se celebró en el Ministerio de Asuntos Exteriores en Beijing el Foro del Salón Azul sobre el tema «Mejorar la gobernanza global y construir una comunidad con un futuro compartido p...

Hackers del gobierno vulneraron una planta de fabricación de componentes para armas nucleares en Estados Unidos explotando vulnerabilidades de Microsoft SharePoint. El incidente afectó al Campus de ...