Redazione RHC : 8 septiembre 2025 11:55

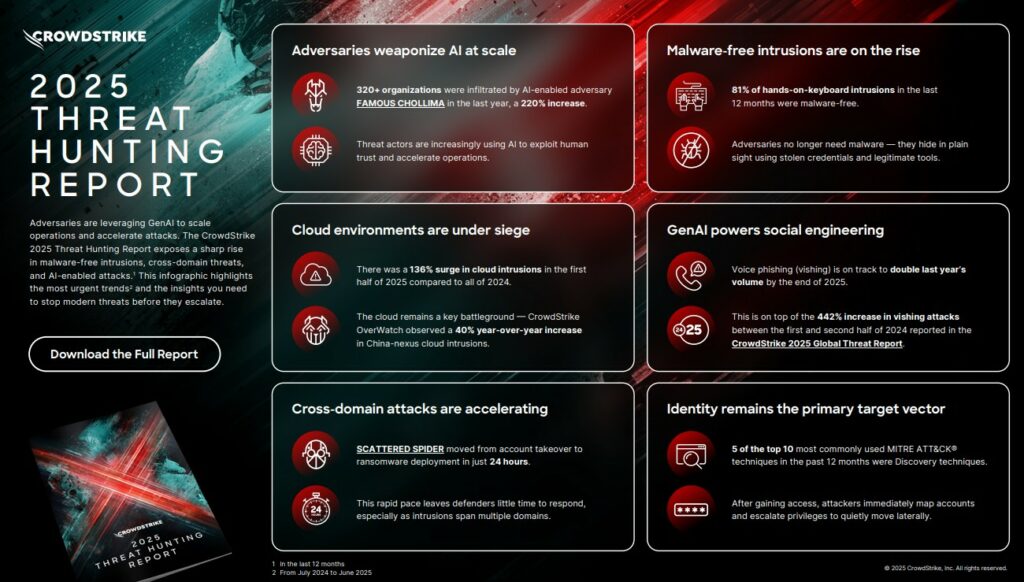

Más de 320 empresas han sido atacadas por grupos vinculados a Corea del Norte (RPDC) mediante ataques generativos basados en inteligencia artificial. Los actores de amenazas están aprovechando los agentes de IA, convirtiendo a los sistemas autónomos en el nuevo perímetro de ataque para el entorno empresarial.

CrowdStrike ha publicado el a El informe «Threat Hunting Report 2025» revela una nueva fase en los ciberataques modernos: los adversarios están aprovechando GenAI para escalar operaciones y acelerar los ataques, atacando cada vez más a los agentes autónomos de IA que están transformando las empresas.

El informe revela cómo los actores de amenazas atacan las herramientas utilizadas para desarrollar agentes de IA (obteniendo acceso, robando credenciales y propagando malware), una clara señal de que los sistemas autónomos y las identidades generadas por ellos se han convertido en un componente central de la superficie de ataque empresarial.

Basado en la información recopilada por los expertos en caza de amenazas y analistas de inteligencia de CrowdStrike, quienes monitorean a más de 265 adversarios identificados, el informe revela que:

«La era de la IA ha redefinido la forma en que operan las empresas y cómo atacan los adversarios. Estamos viendo cómo los delincuentes utilizan la IA generativa para escalar la ingeniería social, acelerar las operaciones y reducir el riesgo de… barrera de entrada para intrusiones manuales.»

Dijo Adam Meyers, jefe de operaciones antiadversarios de CrowdStrike.

«Al mismo tiempo, los adversarios atacan los mismos sistemas de IA que las empresas están implementando. Cada agente de IA es una identidad sobrehumana: autónomo, rápido y profundamente integrado, lo que los convierte en objetivos de alto valor. Los adversarios tratan a estos agentes como infraestructura, atacándolos de la misma manera que atacan plataformas SaaS, consolas en la nube y cuentas privilegiadas. Proteger la misma IA que impulsa las empresas es el nuevo terreno en el que evoluciona la ciberguerra hoy en día.»

Descarga el Informe de Caza de Amenazas CrowdStrike 2025

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...