Redazione RHC : 12 septiembre 2025 18:37

No somos precisamente buenos en ciberseguridad, ¡pero somos líderes en cuanto a spyware!

Según un estudio del Atlantic Council, la industria del spyware está en auge a medida que los inversores centran cada vez más su atención en este sector éticamente cuestionable, pero altamente rentable. La mayor parte del dinero se destina a empresas de Estados Unidos e Israel, pero Italia ocupa el tercer lugar.

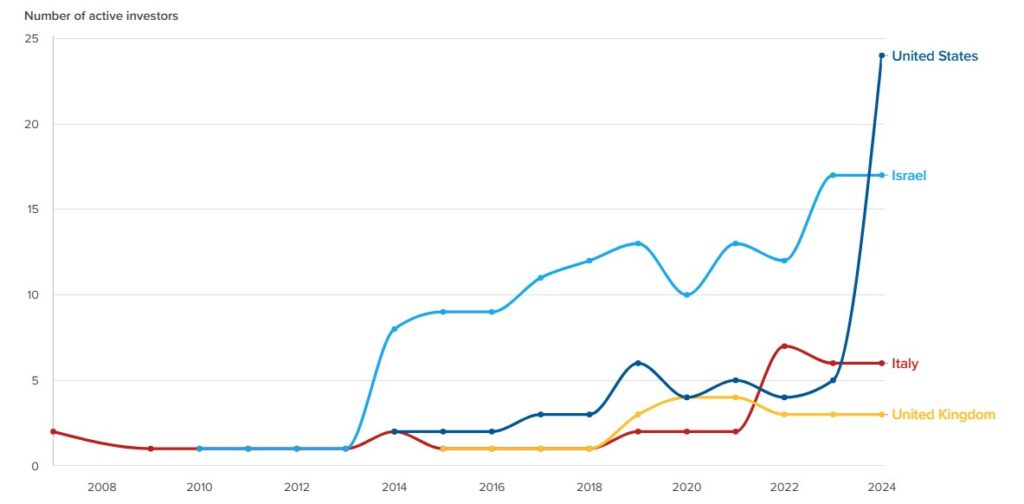

Y las inversiones estadounidenses en software espía se han triplicado en el último año.

El estudio del Consejo Atlántico examinó a 561 organizaciones de 46 países entre 1992 y 2024. Para ello, los expertos Logró identificar a 34 nuevos inversores, lo que eleva su número total a 128 (en comparación con los 94 de 2024).

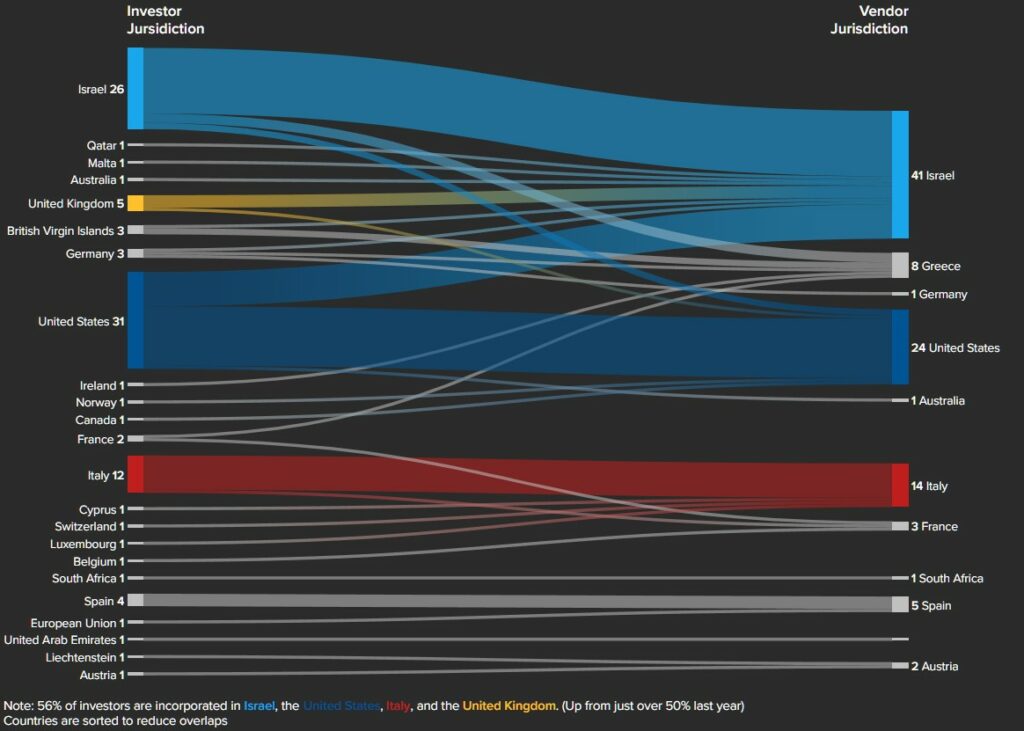

Cabe destacar que el mayor interés en el software espía lo muestran los inversores estadounidenses: en 2024, se identificaron 20 nuevas empresas inversoras. En Estados Unidos, el total asciende a 31. Este crecimiento superó con creces el de otros países, como Israel, Italia y el Reino Unido.

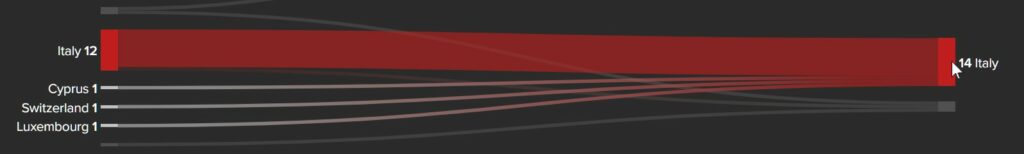

Por lo tanto, el número de inversores identificados en la UE y Suiza fue de 31, siendo Italia, considerada un foco clave de spyware, la mayor parte con 12 inversores. En Israel, el número de inversores fue de 26.

Entre los inversores estadounidenses, los analistas del Atlantic Council incluyen importantes fondos de cobertura como DE Shaw & Co. y Millennium Management, la reconocida firma comercial Jane Street y la importante firma financiera Ameriprise Financial.

Según el informe, todos ellos enviaron fondos al proveedor israelí de software espía legal Cognyte. Cabe señalar que esta empresa ha sido vinculada anteriormente a violaciones de derechos humanos en Azerbaiyán, Indonesia y otros países.

Otro ejemplo notable de las inversiones estadounidenses en software espía es la reciente adquisición del conocido proveedor israelí de software espía Paragon Solutions por parte de AE Industrial Partners, una firma de capital privado con sede en Florida especializada en seguridad nacional.

Los autores del informe enfatizan que, si bien los legisladores estadounidenses han combatido sistemáticamente la propagación y el abuso del software espía, a veces con medidas políticas severas, existe una desconexión significativa entre ellos y los inversores estadounidenses, porque «Los dólares estadounidenses continúan financiando a las mismas entidades que los legisladores estadounidenses intentan… lucha.»

Un ejemplo citado es el proveedor de software espía Saito Tech (anteriormente Candiru), que figura en la lista de sanciones del Departamento de Comercio de EE. UU. desde 2021 y recibió nuevas inversiones de la firma estadounidense Integrity Partners en 2024.

Además de centrarse en las inversiones, el Atlantic Council afirma que el mercado global de software espía está «creciendo y evolucionando» y ahora incluye cuatro nuevos proveedores, siete nuevos revendedores o intermediarios, diez nuevos proveedores de servicios y 55 nuevas personas asociadas a la industria.

Por ejemplo, entre los proveedores identificados recientemente se encuentran Bindecy de Israel y SIO de Italia. Entre los revendedores se incluyen empresas fachada asociadas con los productos de NSO Group (como KBH de Panamá y Comercializadora de Soluciones Integrales Mecale de México). Entre los nuevos proveedores de servicios se incluyen la británica Coretech Security y la estadounidense ZeroZenX.

El informe destaca el papel central que desempeñan estos revendedores y intermediarios, que representan un grupo de actores poco estudiado.

Estas organizaciones actúan como intermediarios, ocultando las conexiones entre vendedores, proveedores y compradores. A menudo, los intermediarios conectan a los proveedores con nuevos mercados regionales. Esto crea una cadena de suministro compleja y opaca para software espía, lo que dificulta enormemente la comprensión de las estructuras corporativas, las manipulaciones jurisdiccionales y la responsabilidad», declararon los autores del estudio a Wired.

Redazione

Redazione

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...